目录导航

bablosoft:降低恶意行为者的进入门槛

免费使用的浏览器自动化框架创建了蓬勃发展的犯罪社区

概括

有证据表明,越来越多的威胁参与者团体正在使用免费使用的浏览器自动化框架。该框架包含许多我们评估可用于启用恶意活动的功能。

该框架的技术准入门槛故意保持在较低水平,这有助于创建一个由内容开发人员和贡献者组成的活跃社区,地下经济中的参与者会宣传他们为创建定制工具而投入的时间。

由于大量不同的威胁团体将其包含在他们的工具包中,该框架值得进一步研究。

介绍

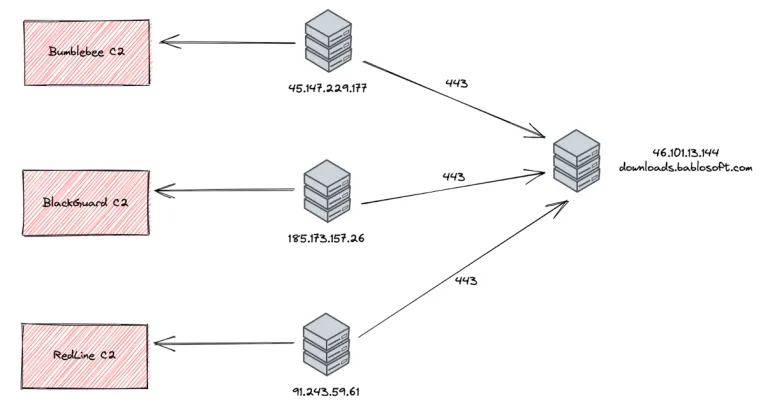

在最近对Bumblebee加载程序以及BlackGuard和RedLine 窃取程序的命令和控制 (C2) 基础设施进行的三项(单独的)调查中,我们的分析师观察到从 C2 到名为 Bablosoft 的工具存储库/市场的连接。

查看开源报告,我们发现其他供应商之前在调查中遇到过 Bablosoft:

NTT 分析 GRIM SPIDER 基础设施的屏幕截图

在这篇博文中,我们将更详细地研究 Bablosoft,提供我们对所提供工具的威胁参与者用例的假设,并突出显示与其他威胁活动的链接。

bablosoft

来自开源的洞察

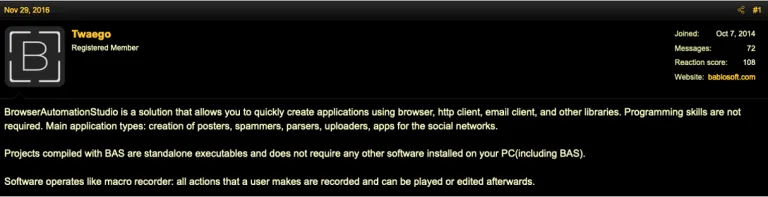

对 Bablosoft 的引用首次出现在 2016 年底的公共论坛中,当时名为Twaego的“主要”开发人员发布了一个名为BrowserAutomationStudio ( BAS ) 的工具。

Twaego 关于 Bablosoft 和 BrowserAutomationStudio 的第一篇文章

从广告中可以看出,BAS的目的是为用户提供一个易于使用的框架来创建机器人,包括“垃圾邮件发送者”和“凭据检查器”。

回顾BAS / Bablosoft 上的这个和其他公共线程,很明显该工具受到社区的好评,原因如下:

- 该工具是免费的——尽管提供具有附加功能的高级版本

- 开发人员 ( Twaego ) 积极处理社区反馈/请求以改进工具

- 用户可以通过 Bablosoft 社区页面共享应用程序/脚本

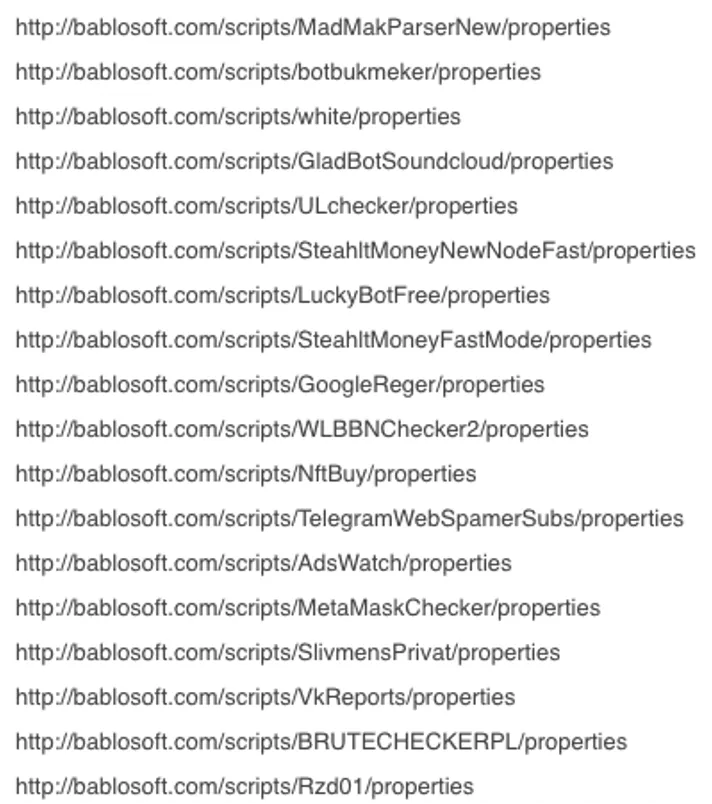

Bablosoft 脚本存储库的示例

这些帖子还提供了对该工具某些功能的进一步了解;浏览器仿真、模仿人类行为(键盘和鼠标)、代理支持、邮箱搜索功能以及从文件/URL/字符串加载数据的能力。已引起多个不同威胁参与者操作注意的功能。

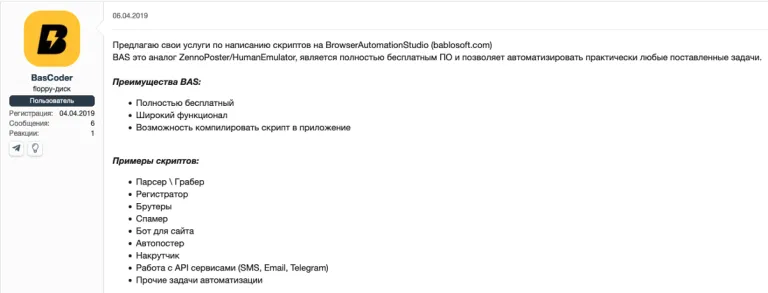

在地下论坛中,我们发现用户“offering their services”来为BAS创建定制脚本,例如与 Telegram API 交互,或开发“bruters”和“recruiters”。

‘BasCoder’ 在 XSS 论坛上发帖

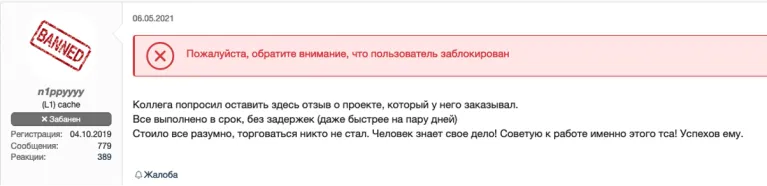

在上面的帖子中,用户BasCoder提供了类似业务的服务的概述,包括“免费咨询”,项目价格从 20 美元起,具体取决于规模。我们发现了另一位用户的“谢谢”帖子,该用户似乎已将BasCoder的服务用于与BAS相关的项目。

XSS 论坛上的“客户”反馈帖子

在这种情况下,客户名为n1ppyyy的用户是 XSS 论坛的一个现已被禁止但以前活跃的成员,他参与了许多表明对恶意活动感兴趣或参与的主题。

来自威胁遥测的洞察力

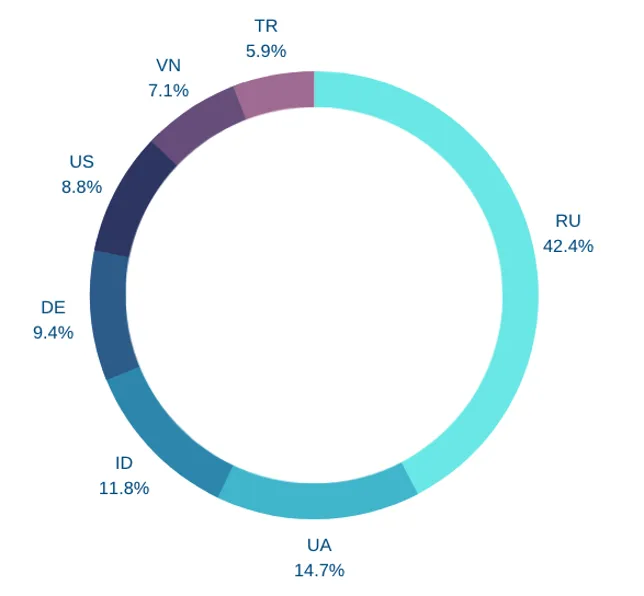

在 Bumblebee、BlackGuard 和 RedLine C2 的案例中,我们观察到与downloads.bablosoft[.]com的连接(解析为 46.101.13.144)。通过此 IP 地址的威胁遥测可以深入了解 Bablosoft 的一般用户群,其中大部分活动来自俄罗斯和乌克兰的位置(基于 WHOIS 信息)。

最常见的国家代码

至于Twaego(Bablosoft 的“所有者”),他们的个人资料摘要表明他们来自乌克兰基辅。

Twaego 用户资料摘要

我们能够根据 Bablosoft 基础设施的几个元素的管理活动证实此信息,这些元素来自一个乌克兰分配的 IP 地址。此外,该 IP 还涉及到 TCP/27017 上的许多主机的管理连接——通常与 MongoDB 相关联。

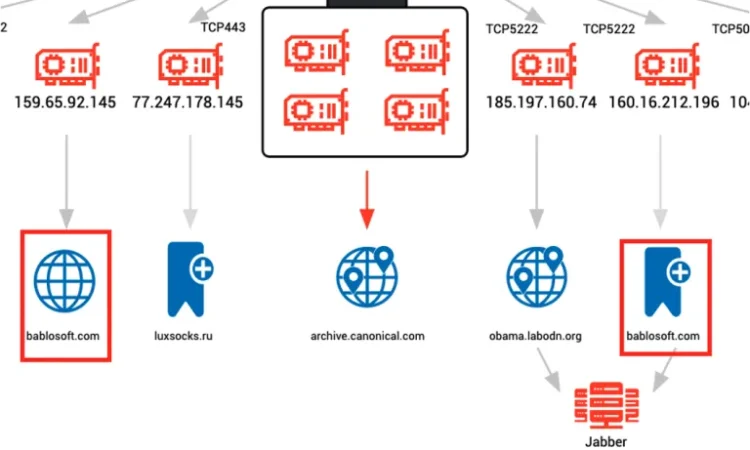

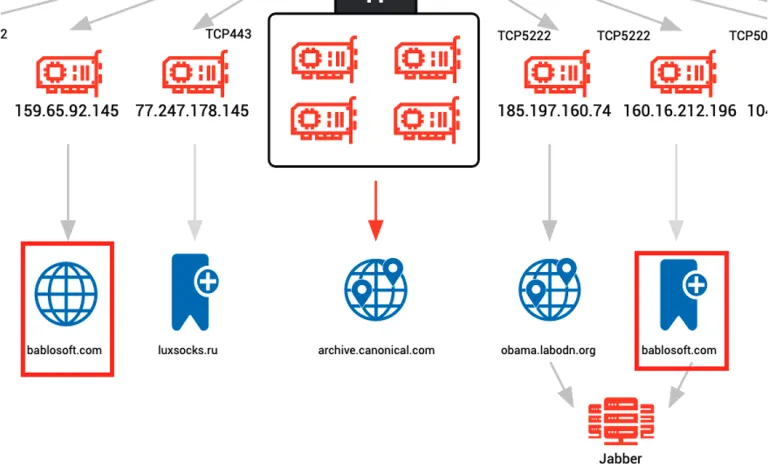

Bablosoft 后端基础架构概述

恶意用例

如前所述,我们观察到 Bumblebee、BlackGuard 和 RedLine C2 IP 连接到bablosoft[.]com的“downloads”子域,并假设运营商正在下载用于威胁活动的工具。

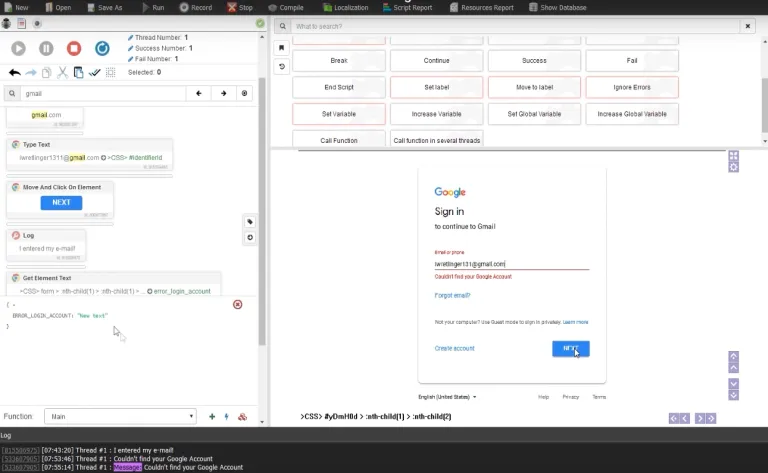

对于 BlackGuard 和 RedLine C2,有几个可能适用的BAS用例。例如,我们确定了一个“gmail 帐户检查器”,威胁行为者可能会利用它来评估被盗凭证的有效性。

BAS Gmail 检查工具

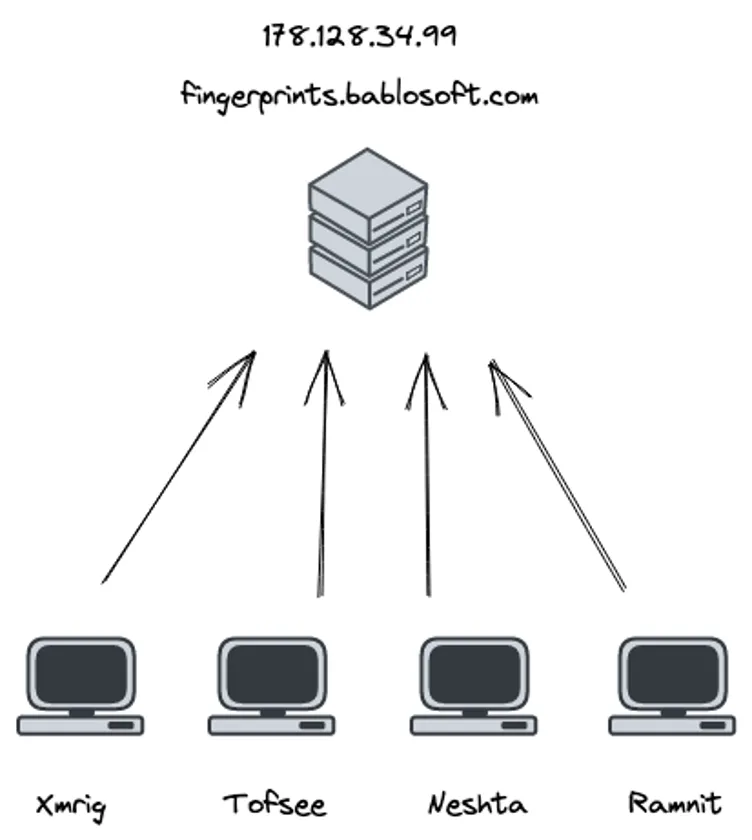

在检查 Bablosoft 基础设施其他元素的威胁遥测时,我们发现了几个与加密劫持恶意软件相关的主机,这些主机连接到了fingerprints.bablosoft[.]com。BAS服务的指纹元素允许用户更改他们的浏览器指纹,这些特定参与者可能使用该功能作为匿名或规范其活动的手段。

Cryptojacking 基础设施的归属

结论

根据已经使用 Bablosoft 网站上提供的工具的攻击者数量,我们只能期望看到BAS成为威胁攻击者工具包中更常见的元素。正如 F5 Labs 在其关于凭证填充的报告中所引用的那样——“我们期望看到更多 BAS 的原因之一是因为 Bablosoft 社区以及该软件使其重新分发和销售工作变得多么容易。”。

一个名为Bablosoft – BAS 聊天(BABLOSOFT – ЧАТ ПО БАСУ)的“非官方”电报组保留了超过 1,000 名用户的会员资格,进一步突出了围绕该工具的社区活动水平。该组似乎主要由讲俄语的人使用,用于分享有关新功能、脚本和提示的更新。

非官方 Bablosoft 电报组

侵害指标(IOCs)

Bumblebee C2:

45.147.229.177BlackGuard 面板 C2:

185.173.157.26RedLine 控制器 C2:

91.243.59.61转载请注明出处及链接