目录导航

2022 年 3 月,我们发现另一个相对不为人知的勒索软件 Nokoyawa 可能与 Hive 相关,因为这两个家族在攻击链中有着惊人的相似之处,从使用的工具到执行各个步骤的顺序.

Hive 是 2021 年最引人注目的勒索软件家族之一,在短短四个月内攻破 300 多家组织后,在下半年掀起了波澜——这使该组织获得了数百万美元的潜在利润。2022 年 3 月,我们发现了另一个相对不为人知的勒索软件 Nokoyawa 可能与 Hive 相关的证据,因为这两个家族在攻击链中有着惊人的相似之处,从使用的工具到执行各个步骤的顺序, . 目前,Nokoyawa 的大部分目标都位于南美洲,主要是在阿根廷。

攻击链异同

我们观察到 Nokoyawa 和 Hive 共享的一些指标包括使用 Cobalt Strike作为攻击到达阶段的一部分,以及使用合法但经常被滥用的工具,例如反 rootkit用于防御规避的扫描仪 GMER 和 PC Hunter。其他步骤,例如信息收集和横向部署,也类似。

众所周知,Hive 勒索软件的运营商会使用其他工具(例如 NirSoft 和 MalXMR 矿工)来根据受害者环境增强他们的攻击能力。根据我们的分析,Nokoyawa 也根据受害者做了同样的事情。我们观察到勒索软件利用了其他工具,例如。Mimikatz、Z0Miner 和 Boxter

我们还根据 Nokoyawa 使用的 IP 地址之一发现了两个勒索软件系列共享相同基础架构的证据。

尽管我们不确定 Nokoyawa 是如何传递给受害者的,但鉴于与 Hive 的相似之处,它很可能使用了类似的方法,例如网络钓鱼电子邮件。

| 指标 | Hive | Nokoyawa |

| Cobalt Strike(到达) | 是的 | 是的 |

| Coroxy 恶意软件(部署 PowerShell 命令和脚本) | 其他研究人员已将此恶意软件标记为 与 Hive 相关,但我们自己尚未证实这一点 | 是的 |

| GMER(防御规避) | 是的 | 是的 |

| PC Hunter(信息收集和防御规避) | 是的 | 是的 |

| PowerShell 脚本(信息收集) | 是的 | 是的 |

| PsExec(勒索软件的横向部署) | 是的 | 是的 |

| 勒索文件有效负载 的文件名(xxx.exe) | 是的 | 是的 |

考虑到每个单独的步骤,相似之处可能看起来并不那么明显——例如,Cobalt Strike 是一种非常流行的后期利用工具,已被其他勒索软件团伙使用——但考虑到整体情况,很明显可以看到这两个勒索软件系列是相互关联的。

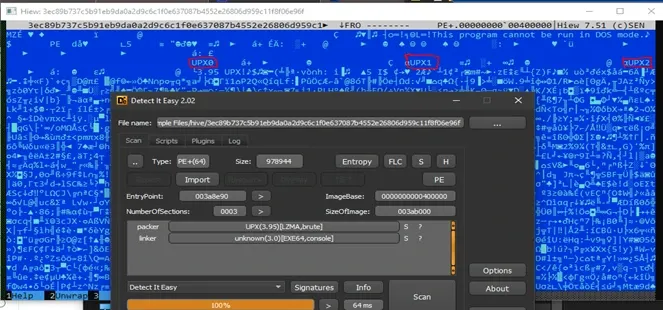

尽管有相似之处,但这两个勒索软件系列仍然存在一些差异。例如,我们观察到的大多数 Hive 勒索软件变种都是使用 UPX 打包的,而我们分析的 Nokoyawa 样本没有对二进制样本使用任何打包程序,从而使文件中的字符串裸露且易于分析。

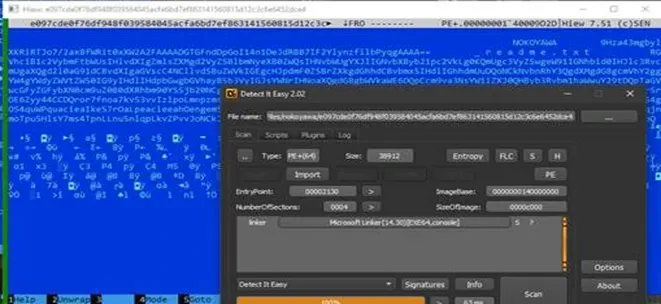

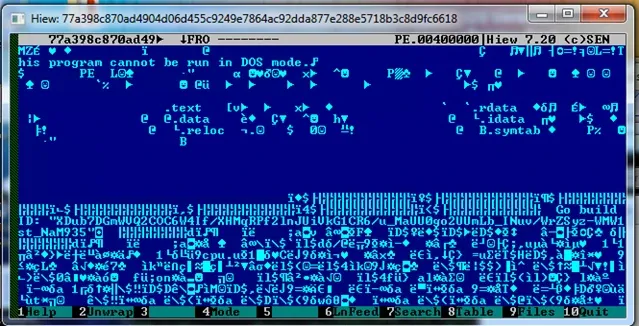

另一个不同之处在于编译器——Hive 的二进制文件是使用 GoLang 脚本编译的,而 Nokoyawa 使用另一种语言来编译它的二进制文件,这再次使其更易于反汇编和分析。

第三个区别在于加密例程。Hive 基于 RTLGenRandom API 生成用于加密过程的随机密钥,最初将保存在内存中。然后通过似乎是自定义加密实现的方式使用此密钥来加密文件。然后通过 GoLang 的 RSA 加密实现使用 RSA 对密钥进行加密,它使用嵌入在二进制文件中的公钥列表来完成,并在加密驱动器上保存为 <random>.key.<extension>。最后,生成的密钥将从内存中擦除,这样加密的密钥将是用于解密的密钥的唯一副本。

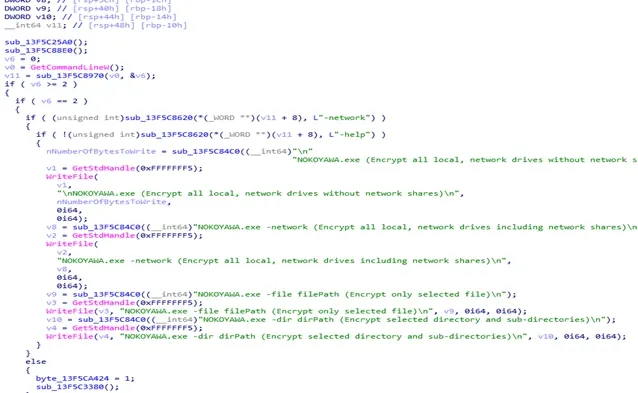

相比之下,Nokoyawa 勒索软件使用 BCryptGenRandom API 生成用于加密过程的随机密钥。为每个文件创建每个值。它使用硬编码的 nonce 进行加密,使用“lvcelcve”和 Salsa 来加密为每个文件生成的文件。然后,它将使用 ECDH 密钥对加密密钥。

收集到的信息表明,Hive 勒索软件的运营商可能已经开始使用另一个勒索软件系列——可能是作为一种新的勒索软件即服务(RaaS) 操作。他们也可能使用与以前相同的感染链,但使用不同的勒索软件有效负载。

请注意,我们没有发现任何证据表明 Nokoyawa 一直在使用双重勒索技术——勒索软件运营商威胁要在泄漏站点上发布除编码文件之外的关键信息——这与 Hive 不同,后者被发现将其集成到其攻击。

防御勒索软件攻击

勒索软件是当今最具破坏性的恶意软件类型之一,因为它能够破坏和泄露关键数据。因此,组织应确保其信息尽可能免受勒索软件攻击。这些安全建议可以帮助以相对较少的成本最大限度地实现安全:

- 启用多因素身份验证可以防止恶意行为者在其渗透过程中破坏用户帐户。

- 用户应警惕打开未经验证的电子邮件。如果没有适当的预防措施和验证,切勿单击嵌入式链接和打开附件,因为这些可能会启动勒索软件安装过程。

- 组织应始终遵守3-2-1 规则:在两种不同的文件格式上创建三个备份副本,其中一个备份位于单独的位置。

- 尽快修补和更新软件和其他系统可以最大限度地减少成功利用漏洞的机会,从而导致勒索软件感染。

- 如果组织实施多层安全设置,将文件和其他指标的自动检测等元素与持续监控其 IT 环境中武器化合法工具的存在相结合,则组织可以更好地保护自己免受勒索软件攻击。

使用多层检测和响应解决方案(例如Trend Micro Vision One™ )可以更轻松地关联两种不同的攻击,例如我们在这篇博客文章中使用 Hive 和 Nokoyawa 完成的攻击,这是一个专门构建的威胁防御平台,提供超出扩展检测和响应 (XDR) 解决方案的附加值和新优势。该技术提供了强大的 XDR 功能,可以跨多个安全层(电子邮件、端点、服务器、云工作负载和网络)收集数据并自动关联数据,以通过自动保护防止攻击,同时确保不会忽视任何重大事件。

侵害指标(iocs)

网址

hxxp://185.150.117[.]186:80/asdfgsdhsdfgsdfg(Cobalt Strike 下载)SHA256

| 恶意软件 | SHA256 | 检测 |

| Exploit Agent | a70729b3241154d81f2fff506e5434be0a0c381354a84317958327970a125507 | Trojan.Win64.NEKTO.YACCAT |

| Coroxy Dropper | 2ef9a4f7d054b570ea6d6ae704602b57e27dee15f47c53decb16f1ed0d949187 | Trojan.Win32.COROXY.SMYXBC3A |

| Coroxy | c170717a69847bb7b050832c55fcd2a214e9180c8cde5f86088bd4e5266e2fd9 | Backdoor.Win64.COROXY.YACCAT |

| DataSpy | a290ce75c6c6b37af077b72dc9c2c347a2eede4fafa6551387fa8469539409c7 | TrojanSpy.PS1.DATASPY.B |

| Nokoyawa | e097cde0f76df948f039584045acfa6bd7ef863141560815d12c3c6e6452dce4 | Ransom.Win64.NOKO.YACBL |

转载请注明出处及链接