谷歌周二发布了适用于Windows,Mac和Linux的Chrome网络浏览软件的新版本,其中包含针对两个新发现的安全漏洞的补丁,并称这两个漏洞均在野外存在,允许攻击者进行主动利用。

这两个缺陷之一涉及其V8 JavaScript渲染引擎(CVE-2021-21220)中的不可信输入验证不足,上周在Pwn2Own 2021黑客大赛上,Dataflow Security的Bruno Keith和Niklas Baumstark证明了这一点。

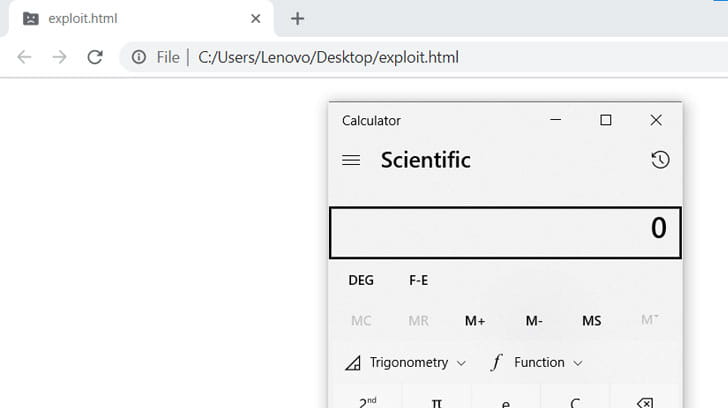

虽然Google迅速修复了该漏洞,但安全研究人员Rajvardhan Agarwal在周末发布了一个有效的漏洞利用程序,对Chromium团队推送到开源组件的补丁进行了逆向工程,这可能是该发行版中发挥了关键作用的一个因素。

更新: Agarwal在致黑客新闻的电子邮件中确认,还有一个漏洞正在影响基于Chromium的浏览器,该漏洞已在最新版本的V8中进行了修补,但尚未包括在今天推出的Chrome版本中,从而使用户即使在安装新更新之后,也可能容易受到攻击。

Agarwal通过电子邮件告诉《黑客新闻》说:“尽管这两种缺陷本质上是不同的,但可以利用它们在渲染器过程中获得RCE。” “我怀疑第一个补丁是由于已发布的漏洞利用程序而与Chrome更新一起发布的,但是由于第二个补丁并未应用于Chrome,因此仍然可以被利用。”

此外,通过该公司解决的是一个释放后使用无漏洞,它闪烁的浏览器引擎(CVE-2021-21206)。一位匿名研究员因在4月7日报告了此漏洞而受到赞誉。

Chrome技术计划经理Prudhvikumar Bommana在博客文章中指出: “ Google知道有报道称CVE-2021-21206和CVE-2021-21220的漏洞是在野外存在的。”

值得注意的是,利用漏洞的存在并不能证明威胁行为者正在积极利用漏洞。自今年年初以来,Google修复了Chrome受到攻击的三个缺陷,包括CVE-2021-21148,CVE-2021-21166和CVE-2021-21193。

Chrome 89.0.4389.128预计将在未来几天内推出。用户可以通过转到设置>帮助>关于Google Chrome浏览器来更新到最新版本,以减轻与漏洞相关的风险。