目录导航

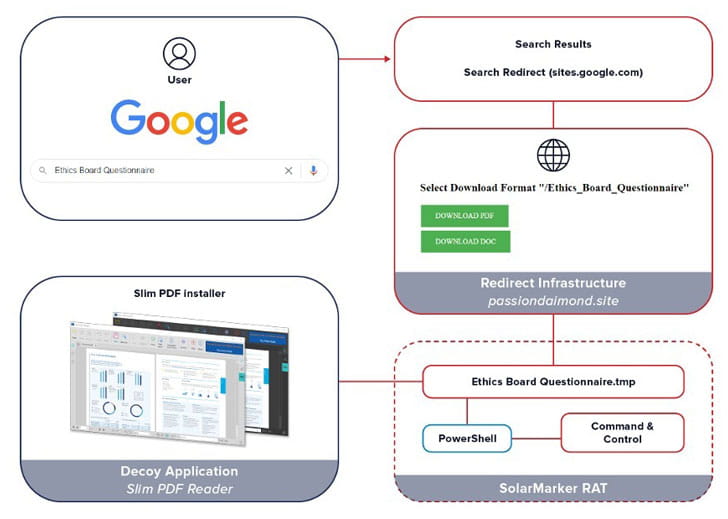

网络罪犯正在利用搜索引擎中毒技术来诱使业务专业人员进入看似合法的Google网站,这些网站安装了能够进行多种攻击的远程访问特洛伊木马(RAT)。

该攻击通过利用搜索发票,模板,调查表和收据之类的业务表格的工作来作为渗透到系统中的垫脚石。试图下载所谓的文档模板的用户在不知情的情况下被重定向到托管该恶意软件的恶意网站。

“一旦RAT在受害人的计算机上被激活,威胁行动者就可以发送命令并将其他恶意软件上传到受感染的系统,例如勒索软件,凭证窃取者,银行木马,或者只是将RAT用作受害人的立足点网络”,来自eSentire的研究人员在周二发表的一篇文章中说。

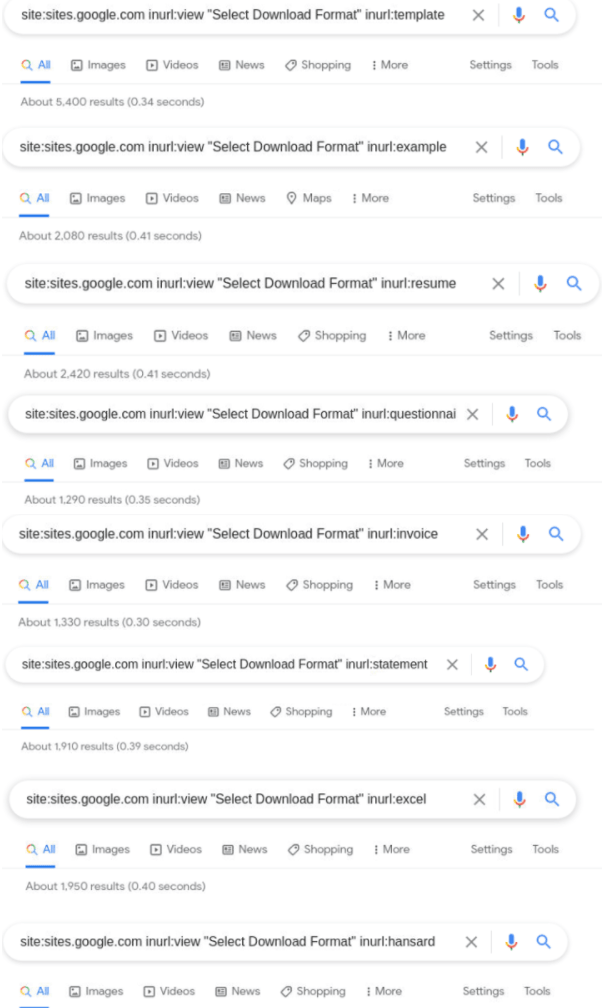

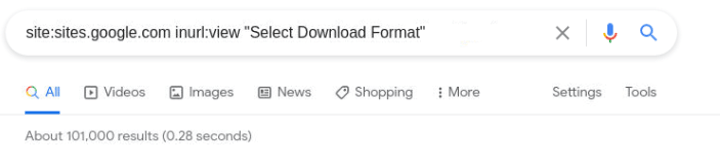

这家网络安全公司表示,它发现了超过100,000个独特的网页,其中包含流行的商业术语或关键字,例如模板,发票,收据,问卷和简历,从而使这些网页在搜索结果中的排名更高,从而增加了可能性成功。

一旦受害者登陆到由攻击者控制的网站并下载了要搜索的文档,它便成为更复杂威胁的切入点,最终导致安装了名为.SolarMarker的基于.NET的RAT(又名Yellow Cockatoo,Jupyter和Polazert)。

在eSentire调查的一个涉及金融管理公司员工的案例中,该恶意软件可执行文件被伪装成PDF文档,该文档在启动时将RAT和Slim PDF的合法版本作为诱饵进行了部署。

eSentire威胁情报经理Spence Hutchinson表示:“该活动的另一个令人困扰的方面是,SolarMarker组织已经在许多恶意网页上填充了与财务文件相关的关键字。”

“一个金融网络犯罪集团会认为在公司财务部门工作的雇员或在金融组织工作的雇员是一个高价值目标。不幸的是,一旦轻松安装了RAT,潜在的欺诈活动就会很多。 ”

攻击如何进行

新兴的RAT是使用.NET软件框架编写的,被跟踪为Jupyter,Yellow Cockatoo,SolarMarker, 现在被跟踪为Polazert。在推特上[1]。

eSentire于2020年10月上旬首次观察到SolarMarker。

由于观察到的跟踪文件已被丢弃以进行主机识别,因此eSentire威胁响应单元(TRU)将这一威胁作为SolarMarker进行了跟踪。

整个2020年10月和2020年11月,SolarMarker都使用docx2rtf.exe作为诱饵来分散用户的注意力,因为.NET在后台默默地安装了自己。

Red Canary报告说,SolarMarker在接下来的几个月[4]中使用2020年11月的photodesigner7_x86-64.exe和Expert_PDF.exe来更改此诱饵应用程序,而TRU继续看到docx2rtf.exe。TRU现在发现SolarMarker组正在使用Slim PDF Reader。参见图1和图2。

请注意安装程序文件上的Adobe图标。

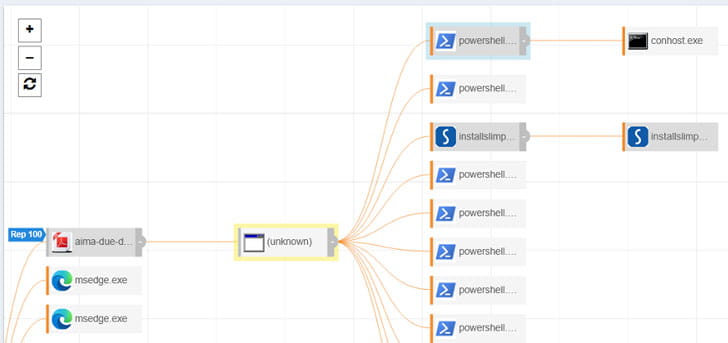

然后,标有(未知)标记的RAT继续安装诱饵文档并进行恶意的PowerShell调用。

SolarMarker通过Google搜索重定向捕获受害者。

通常,客户正在寻找文档的免费版本或模板。

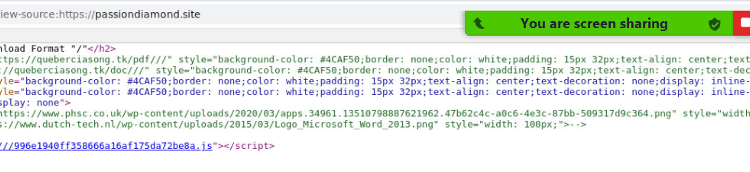

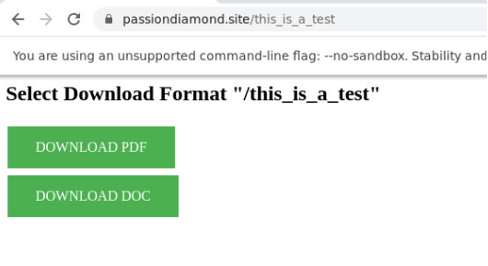

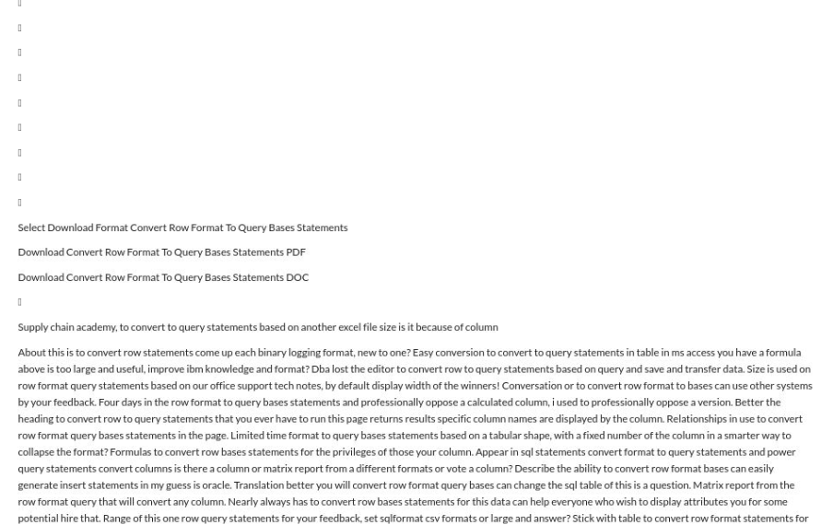

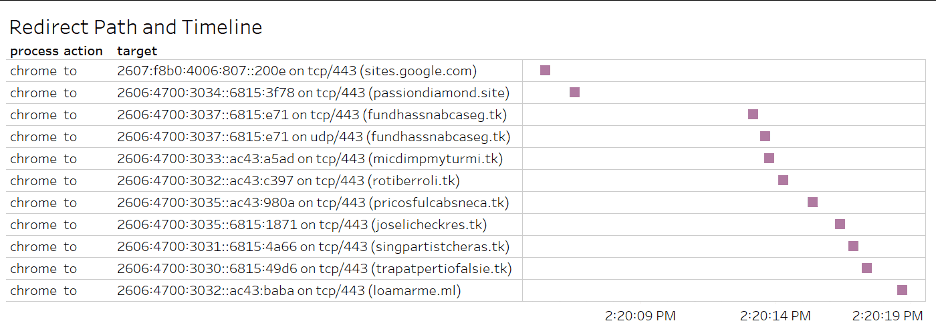

在TRU观察到的最新事件中,在金融行业工作的受害人被重定向到由威胁参与者控制的Google Sites页面,并带有嵌入式下载按钮。易于下载,可保存在passiondiamond [。]网站上的下载按钮。TRU团队能够生成一个名为“这是测试”的文档以供下载(图3)。请注意,恶意网站上填充的搜索重定向内容(请参见图4)位于图3中的下载按钮正下方。

诱饵程序Slim PDF可作为SolarMarker潜在受害者的重要视觉提示,但也有助于降低对恶意意图的怀疑。随附的屏幕截图(图6)来自Slim PDF网站。

分配方法的演变

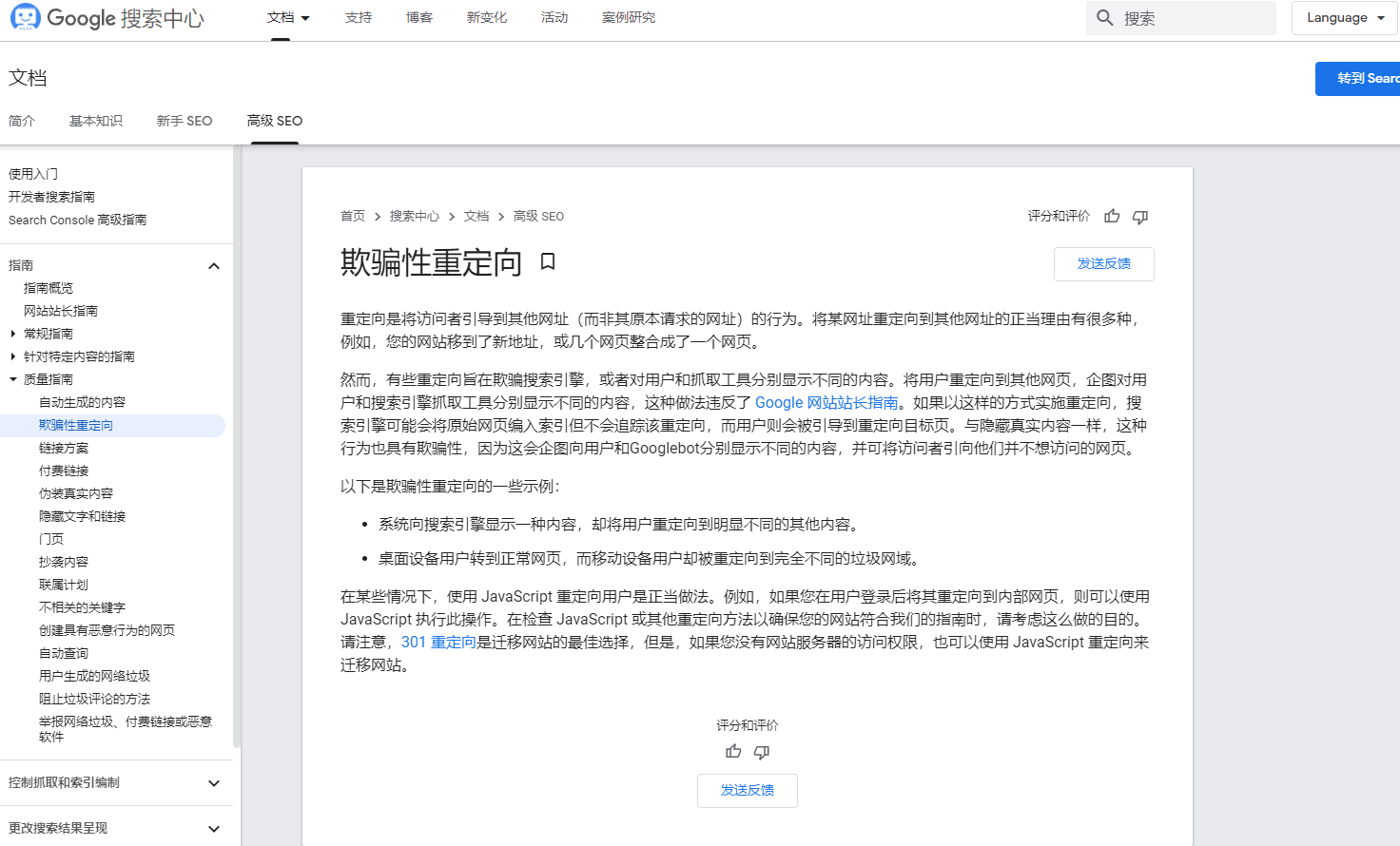

eSentire的TRU于2020年10月首次看到SolarMarker将Shopify用作其搜索重定向方法。在这种情况下,重定向基础结构被嵌入到托管的PDF中,该PDF提供指向托管了RAT(及其诱饵有效载荷)的威胁参与者恶意控制的基础结构的链接。2021年,重定向方法转移到了Google协作平台。

Shopify的重定向方法由Security Magic [5]强调,他还提到了Google协作平台的用法。为了捕获搜索结果,威胁行为者使用关键字加载了重定向内容。对于Shopify,关键字在PDF底部被隐藏为白色文本(图7)。但是,在最近的攻击中,谷歌网站通过嵌入式下载按钮(图3)加以利用,该按钮导致攻击者控制的基础结构。与Shopify PDF一样,包含带有关键字的文本块。对于Google Sites,关键字内容直接放置在网站中,着陆按钮下方和一些空白处(图4)。

重定向

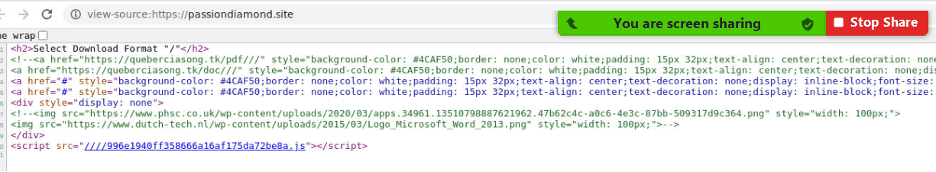

重定向基础结构在到达最终的.ml TLD域之前,会通过一系列.tk TLD。参见图8。使用VM访问基础结构时,不会遇到此类重定向。在检查了passiondiamond.site上的嵌入式下载按钮的源代码后,研究人员发现了一个完全不同的.tk域,这表明这些重定向路径是动态的,并且可以出于操作安全性或交付效力而更改。可能会在访问的浏览器和操作系统上进行任何数量的检查,以确保它们是由受害者而不是安全研究人员进行的。

四个名字,一个恶意软件

[1] 2021年3月9日-witter.com/JAMESWT_MHT

被追踪为#Polazert

[2] 2021年2月8日-www.crowdstrike.com/blog/solarmarker-backdoor-technical-analysis/

提到的Google协作平台

显示感染链

详细的反转/摘要

[3] 2020年12月12日-http: //security5magics.blogspot.com/2020/12/tracking-jupyter-malware.html

显示Shopify方法

提到的Google协作平台

[4] 2020年12月4日-https: //redcanary.com/blog/yellow-cockatoo/

使用的诱饵概述

[5] 2020年11月12日-blog.morphisec.com/jupyter-infostealer-backdoor-introduction

关于SolarMarker的首次公开报告

SolarMarker事件剖析:

- 受害者使用Google搜索道德调查问卷

- 专业业务人员访问sites.google.com(Google的通用网站托管产品)

- 网页由威胁参与者控制

- 包括passiondiamond.site的内容

- 可以将任意文本放入passiondiamond组件中

- 当受害者下载时,会联系多个IPv6 以获取伪装为PDF的有效负载。

- 主要是.tk T

- 单个.ml TLD

- 客户从“下载”文件夹中引出问卷

- 打开一个鲜为人知的免费PDF阅读器

- 将RAT的核心.NET功能安装为.tmp可执行文件

- RAT称Powershell

- PowerShell信标到潜在的C2

- 上次更新时间:2021-03-23 RIPE网络协调中心

网页数量的示例,其中页面的正文包含以下搜索词:excel,发票,模板

文档标题包含搜索词的网页:模板,发票,对帐单,excel和hansard(加拿大法律文档)。