目录导航

在本文中,我们将研究CMS(Content Management System-内容管理系统)的 12个免费开源漏洞扫描器,例如WordPress,Joomla,Drupal,Moodle,Typo3和类似的发布平台。

我们将研究Droopescan,CMSmap,CMSeeK,WPXF,WPScan,WPSeku,WPForce,JoomScan,JoomlaVS,JScanner,Drupwn和Typo3Scan漏洞扫描程序,这些漏洞扫描程序是专门为在各种CMS平台中查找漏洞而开发的。

183个cms平台

WordPress

https://wordpress.org

Magento

https://magento.com

Blogger By Google

https://blogger.com

Ghost CMS

https://ghost.org

LiveJournal

https://livejournal.com

3dCart

https://3dcart.com

Ametys CMS

https://ametys.org

Apostrophe CMS

https://apostrophecms.org

AsciiDoc

https://methods.co.nz

Drupal

https://drupal.org

Bolt

https://bolt.com

BrowserCMS

https://browsercms.com

Bubble

https://bubble.is

Adobe Business Catalyst

https://businesscatalyst.com

CKAN

https://ckan.org

CMS Made Simple

https://cmsmadesimple.org

CMSimple

https://cmssimple.org

XpressEngine

https://xpressengine.com

TYPO3 CMS

https://typo3.org

Textpattern CMS

https://textpattern.com

Joomla

https://joomla.org

OpenCart

https://www.opencart.com

XOOPS

http://xoops.org

Ushahidi

http://www.ushahidi.com

UMI.CMS

https://www.umi-cms.ru

Tiki Wiki CMS Groupware

http://tiki.org

Wolf CMS

http://www.wolfcms.org

WIX Website Builder

http://wix.com

WebsiteBaker CMS

https://websitebaker.org/

WebGUI

http://www.webgui.org

TiddlyWiki

https://tiddlywiki.com/

SULU

https://sulu.io/

Subrion CMS

https://subrion.org/

Squiz Matrix

https://www.squiz.net/technology/cms

Spin CMS

https://www.spin.cw/

solodev

https://www.solodev.com/

sNews

https://snewscms.com/

Sitecore

https://www.sitecore.com/

SIMsite

https://simgroep.nl/

Simplébo

https://www.simplebo.fr

SilverStripe

https://www.silverstripe.org/

Silva CMS

http://infrae.com/

Serendipity

https://docs.s9y.org/

SeamlessCMS

https://www.seamlesscms.com/

Rock RMS

https://www.rockrms.com/

Roadiz CMS

https://www.roadiz.io/

RiteCMS

http://ritecms.com/

RCMS

https://www.reallycms.fi/

Quick.Cms

https://opensolution.org/

Pimcore

https://pimcore.com/

phpWind

https://www.phpwind.com/

phpCMS

http://www.phpcms.cn/

Percussion CMS

https://www.percussion.com/

PencilBlue

http://pencilblue.org

Ophal

http://ophal.org

Sitefinity

https://www.sitefinity.com/

OpenText WSM

http://www.opentext.com/

OpenCms

http://www.opencms.org/

Odoo

https://www.odoo.com/

Microsoft Sharepoint

https://sharepoint.com

October CMS

https://octobercms.com/

Mura CMS

http://www.getmura.com/

Moto CMS

https://www.motocms.com/

Mono.net

https://mono.net

MODX

https://modx.com/

Methode

https://www.eidosmedia.com

Mambo

http://mambo-foundation.org

LiveStreet CMS

http://livestreetcms.com/

LEPTON CMS

https://lepton-cms.org/

Kooboo CMS

https://www.kooboo.com/

Koken

http://koken.me

Jimdo

https://www.jimdo.com/

Indexhibit

http://www.indexhibit.org/

Webflow CMS

https://webflow.com/

Jalios JCMS

http://www.jalios.com/

ImpressPages CMS

https://www.impresspages.org/

Hotaru CMS

http://hotarucms.org/

HIPPO CMS

https://www.onehippo.org/

GravCMS

https://getgrav.org/

GetSimple CMS

http://get-simple.info/

Fork CMS

https://www.fork-cms.com/

PHP Nuke

https://www.phpnuke.org/

FlexCMP

https://www.flexcmp.com

eZ Publish

https://ez.no/

ExpressionEngine

https://expressionengine.com/

EPiServer

https://www.episerver.com/

e107

https://e107.org/

DNN Platform

http://www.dnnsoftware.com

phpBB

http://phpbb.com

DEDE CMS

http://dedecms.com/

Danneo CMS

http://danneo.ru/

Craft CMS

https://craftcms.com/

CPG Dragonfly

https://dragonflycms.org/

Cotonti

https://www.cotonti.com/

Orchard CMS

https://orchardproject.net/

ContentBox

https://www.contentboxcms.org/

Contentful

https://www.contentful.com/

Contensis CMS

https://zengenti.com/

CMS CONTENIDO

https://www.contenido.org/

Contao CMS

https://contao.org/

Concrete5 CMS

https://www.concrete5.org/

Arc Forum

http://arclanguage.org/

Burning Board

https://www.woltlab.com/

Discourse

https://www.discourse.org/

Discuz!

http://www.discuz.net/

Flarum

https://flarum.org/

FluxBB

https://fluxbb.org/

IP.Board community forum

https://www.invisioncommunity.com/

miniBB

http://www.minibb.com/

MyBB

https://mybb.com/

NodeBB

https://nodebb.org/

PunBB

http://punbb.informer.com/

Simple Machines Forum

http://simplemachines.org/

Vanilla Forums

https://vanillaforums.com

uKnowva

https://uknowva.com/

XenForo

https://xenforo.com/

XMB

https://www.xmbforum.com/

YaBB (Yet another Bulletin Board)

http://www.yabbforum.com/

Advanced Electron Forum

http://www.anelectron.com/

Beehive Forum

https://www.beehiveforum.co.uk/

FUDforum

http://fudforum.org/

Phorum

https://www.phorum.org/

Yet Another Forum (YAF)

http://www.yetanotherforum.net

Yazd

http://www.forumsoftware.ca/

UBB.threads

http://www.ubbcentral.com/

NoNonsense Forum

http://camendesign.com/

myUPB

http://www.myupb.com

mvnForum

https://sourceforge.net/projects/mvnforum/

mwForum

https://www.mwforum.org/

MercuryBoard

http://www.mercuryboard.com/

AspNetForum

https://www.jitbit.com/

JForum

http://www.jforum.net/

Afosto

https://afosto.com/

Afterbuy

https://www.afterbuy.de

Arastta

https://arastta.org/

BigCommerce

https://www.bigcommerce.com/

Bigware

https://bigware.de

Bizweb

https://www.sapo.vn

Clientexec

https://www.clientexec.com/

CloudCart

https://cloudcart.com/

ColorMeShop

https://shop-pro.jp/

Oracle ATG Web Commerce

http://www.oracle.com/

Moodle

https://moodle.com/

ORKIS Ajaris Websuite

http://www.orkis.com/

Comandia

https://www.comandia.com/

Commerce Server

http://commerceserver.net

Cosmoshop

https://www.cosmoshop.de/

CS Cart

https://www.cs-cart.com/

CubeCart

https://www.cubecart.com/

Al Mubda

http://www.almubda.net/

Dynamicweb

https://www.dynamicweb.dk/

EC-CUBE

https://www.ec-cube.net/

Elcodi

http://elcodi.io/

ePages

https://epages.com

eZ Publish

https://ez.no/

Fortune3

https://www.fortune3.com/

PrestaShop

https://www.prestashop.com/

BigTree CMS

https://www.bigtreecms.org/

Proximis Omnichannel

https://www.proximis.com

Quick.Cart

https://opensolution.org/

RBS Change

https://www.rbschange.fr/

Salesforce Commerce Cloud

https://demandware.com/

Sazito

https://sazito.com/

Shopatron

https://www.shopatron.com

Umbraco

https://umbraco.com

Shoper

https://www.shoper.pl

Shopery

https://shopery.com/

ShopFA

https://shopfa.com/

Shopify

https://www.shopify.com/

Shoptet

https://www.shoptet.cz/

Smartstore

https://www.smartstore.com

Solusquare Commerce Cloud

https://www.solusquare.com/

Spree

https://spreecommerce.org/

Bitrix

https://www.1c-bitrix.ru

Brightspot CMS

https://www.brightspot.com/

Amiro.CMS

https://www.amiro.ru

Weebly

https://www.weebly.com/

ekmPowershop

https://www.ekm.com/

GoDaddy Website Builder

https://godaddy.com/

WHMCS

https://www.whmcs.com/

OpenNemas CMS

https://www.opennemas.com/

Zen Cart CMS

https://www.zen-cart.com/

IPO CMS

https://www.antee.cz/

cms平台及对应扫描器

下表列出了本文中讨论的扫描程序以及它们打算扫描的CMS平台:

| 漏洞扫描器名称 | 支持的CMS平台 |

|---|---|

| Droopescan | WordPress,Joomla,Drupal,Moodle,SilverStripe |

| CMSmap | WordPress,Joomla,Drupal,Moodle |

| CMSeeK | WordPress,Joomla,Drupal等 |

| WPXF | WordPress |

| WPScan | WordPress |

| WPSeku | WordPress |

| WPForce | WordPress |

| JoomScan | Joomla |

| JoomlaVS | Joomla |

| JScanner | Joomla |

| Drupwn | Drupal |

| Typo3Scan | Typo3 |

在本文的其余部分中,我们将详细介绍每台扫描仪,然后进行遍历:

- 功能特点

- 命令行示例

- 结果和样品扫描报告

多CMS漏洞扫描程序

本节包含漏洞扫描程序,并支持多个不同的CMS,例如WordPress,Joomla,Drupal,Moodle等。

这些扫描仪通常可用于扫描任何CMS平台。

Droopescan

Droopescan是一个用python编写的基于插件的漏洞扫描程序,能够扫描多个流行的CMS。当前,它支持以下CMS:

- Drupal

- WordPress

- SilverStripe

- Joomla(部分支持)

- Moodle(部分支持)

关于功能,这是Droopescan可以做的:

- 自动检测远程CMS

- 枚举已安装的主题和插件

- 部分指纹组件版本

- 查找有趣的URL(管理面板,自述文件等)

- 同时扫描多个站点

这是运行Droopescan扫描远程CMS中的漏洞的方法:

droopescan scan -u https://targetsite.com在不指定CMS平台的情况下,Droopescan将自动检测它,然后相应地对目标站点进行指纹识别。

尽管与其他CMS扫描程序相比,版本检测功能没有那么详细,但Droopescan绝对可以提供有关远程网站上运行内容的非常好和可靠的信息。

CMSmap

CMSmap是另一种流行且功能强大的CMS漏洞扫描程序。它是用python编写的,目前支持所有这些CMS:

- WordPress

- Joomla

- Drupal

- Moodle

它可以枚举任何受支持的CMS的已安装组件。以下是CMSmap的主要功能:

- 使用参考漏洞(EDB-ID)检测过时的版本

- 检测配置错误,默认文件,有趣的URL等。

- 自动化就绪(接受目标列表)

- 用户名枚举

- 登录暴力攻击

- 密码哈希破解

CMSmap还可以自动检测已安装的远程CMS,这也使使用非常简单。要使用CMSmap扫描远程站点,只需运行:

cmsmap.py https://targetsite.com从示例报告中,您可以看到CMSmap提供了有关目标CMS的非常有用和可操作的信息,甚至可以检测到各种错误配置,例如缺少HTTP安全标头,为密码字段启用了“自动完成”浏览器功能以及其他功能。

在目标上运行CMSmap之前,请确保对其进行更新:

cmsmap.py --update PCCMSeeK

CMSeeK是CMS检测和利用套件。这是一个了不起的漏洞扫描程序,因为它支持180多个CMS平台。

它支持:

- Joomla(高级功能)

- WordPress(高级功能)

- 180多个其他发布,购物和CMS平台(仅基本检测)

[单击此处查看完整列表]

关于功能,这是CMSeeK可以做的:

- 枚举已安装的CMS组件及其版本

- 检测配置错误,暴露的管理控制台,备份文件等。

- 通过检测漏洞的直接链接检测过时的版本

- 自动化就绪(接受目标列表)

- 用户名枚举

- JSON报告

用法非常简单,只需向CMSeeK提供目标URL,如下所示:

python3 cmseek.py --url https://targetsite.comCMSeeK将自动检测已安装的CMS并进行枚举。

最后,它将打印出包含所有发现的详细信息,并生成JSON报告以进行进一步的机器处理。

WordPress漏洞扫描器

本部分包含专门用于识别和利用WordPress CMS中的漏洞的漏洞扫描程序和工具。

WPXF

WordPress漏洞利用框架(WPXF)是用Ruby编写的框架,用于对WordPress驱动的网站进行渗透测试。用户界面与Metasploit框架非常相似,因此对于熟悉Metasploit的任何人来说都非常直观。

该框架目前包含288多个利用,58个辅助模块和7个有效负载,可利用WordPress实例。它允许利用已知的WordPress漏洞并将其与以下任何有效负载链接在一起:

- bind_php –绑定PHP shell

- download_exec –从URL下载文件并执行

- meterpreter_bind_tcp –绑定meterpreter会话

- meterpreter_reverse_tcp –反向meterpreter会话

- reverse_tcp –通过TCP进行反向Shell

- custom –自定义您自己的有效载荷

请注意,没有用于枚举,指纹识别或扫描漏洞的模块。这意味着您必须先进行侦察,然后才能使用WPXF进行实际利用。

在此页面上,您可以找到支持的命令列表以及如何使用此框架的详细信息。

WPScan

WordPress安全扫描程序(WPScan)是当前用于WordPress支持站点的最先进的漏洞扫描程序。它具有许多有用的功能,例如:

- 枚举已安装的组件(插件,主题)及其版本

- 检测配置备份,数据库导出和其他错误配置

- 自动报告过期版本并带有漏洞利用链接

- 枚举远程用户

- 登录暴力破解

用法非常简单–要扫描远程WordPress网站中的漏洞,只需运行:

wpscan --url https://targetsite.com请注意,WPScan还可以提供与检测到的漏洞版本相关的漏洞利用列表。这可以通过使用WordPress漏洞数据库来实现,该数据库目前包含21,905个漏洞。

为了使用它,您必须通过在wpscan.com网站上注册(免费)获得API令牌。获得令牌后,可以像这样运行扫描:

wpscan --url https://targetsite.com --api-token <你的TOKEN>然后,WPScan将提供直接链接到漏洞和漏洞利用。

WPScan还使用本地数据库,其中包含各种有用的WordPress元数据,最新版本的字符串等。确保不时更新数据库,方法是运行:

wpscan --update可以在此处找到有关WPScan使用的更多详细信息。

WPSeku

WPSeku是另一种流行且功能强大的WordPress安全扫描程序,具有一个非常独特的功能。使用WPSeku可以执行以下操作:

- 枚举已安装的组件(插件,主题)

- 检测各种错误配置和公开的文件

- WordPress插件代码的静态代码分析

- 登录蛮力攻击

这是使用WPSeku扫描远程WordPress网站的方法:

python3 wpseku.py --url https://targetsite.com从样本报告中可以看到,WPSeku可以找到有关目标的各种有用信息,但这还不是它能做的全部。

扫描WordPress插件代码中的漏洞

如上所述,WPSeku还可以通过静态分析其代码来查找WordPress插件中的安全漏洞。它遍历您指定的整个插件目录,并在标识的PHP代码中找到潜在的不安全代码构造和函数。

您要做的就是获取要扫描的插件的副本,然后在磁盘上本地获取。

一种方法是从官方https://plugins.svn.wordpress.org/公共存储库中获取。这是完整的分步过程:

(1)获取插件代码(在本例中,我们正在获取“ wp-photo-gallery”插件):

wget --no-parent --mirror https://plugins.svn.wordpress.org/wp-photo-gallery/(2)现在,通过运行以下命令对插件代码进行静态分析:

python3 wpseku.py --scan plugins.svn.wordpress.org/wp-photo-gallery/ --verboseWPSeku将打印出任何潜在的安全漏洞。

请注意,上面链接的官方插件存储库中并非所有插件都可用,因此您可能必须以其他方式获得插件代码,例如从插件供应商/开发人员下载。

您还可以通过安装与目标站点相同的插件来复制目标环境,然后直接从“ <wordpress-dir> / wp-content / plugins /”目录中获取插件代码。

压缩,下载并使用WPSeku进行扫描。

WPForce

WPForce是WordPress攻击工具的集合,具有另一套独特的功能。当前它包含以下2个python脚本:

- wpforce.py –管理员登录暴力工具(通过WordPress API隐身)

- yertle.py –后门shell程序上传,带有多个后期开发模块

使用方法如下:

首先,我们必须通过使用wpforce.py进行暴力登录攻击来找到目标WordPress网站的有效登录凭证:

python wpforce.py -i users.txt -w pwdlist.txt -u "http://www.targetsite.com"一旦使用wpforce.py找到了有效的凭证,就可以将yertle.py脚本用于后期利用任务。

这是我们可以使用yertle.py脚本执行的操作:

- 上载交互式系统shell

- 生成功能齐全的反向shell

- 转储WordPress密码哈希

- 后门身份验证功能可捕获纯文本密码

- 将BeEF钩子插入所有页面并攻击网站的访问者

- 如有需要,请转至抄表器

这是典型用法:

python yertle.py -u admin -p password -t https://targetsite.com/ --interactive这将在目标站点上载后门,并产生一个交互式控制台(os-shell),这将使我们可以控制目标。

有关如何使用os-shell控制台的详细信息,请参见此页面。

在线WordPress安全扫描器

也有第三方在线服务提供WordPress CMS的漏洞扫描:

- https://www.malcare.com/wordpress-malware-scan/

- https://gf.dev/wordpress-security-scanner

- https://wpsec.com/

Joomla漏洞扫描器

本节包含列表漏洞扫描程序,专门用于识别Joomla CMS中的漏洞。

JoomScan

OWASP Joomla!漏洞扫描程序(JoomScan)是当前受Joomla支持的网站最受欢迎的漏洞扫描程序。它具有许多有用的功能,例如:

- 枚举已安装的Joomla组件及其版本

- 检测备份文件,日志文件和其他错误配置

- 报告过时的版本,并直接链接到漏洞利用程序

- 检测防火墙,WAF和CDN

- HTML /文本报告

用法很简单。要使用JoomScan扫描远程网站,只需运行:

perl joomscan.pl --url http://targetsite.com/我们可以在控制台上看到格式良好的结果,并且在当前文件夹中还会自动生成HTML和文本报告。

请注意,JoomScan还可以通过使用内置的单词列表探查各种端点(URL)来执行详细的组件枚举。方法如下:

perl joomscan.pl --url http://targetsite.com/ --enumerate-components这将花费更多时间,但有可能识别其他组件,其中一些组件可能包含安全漏洞。

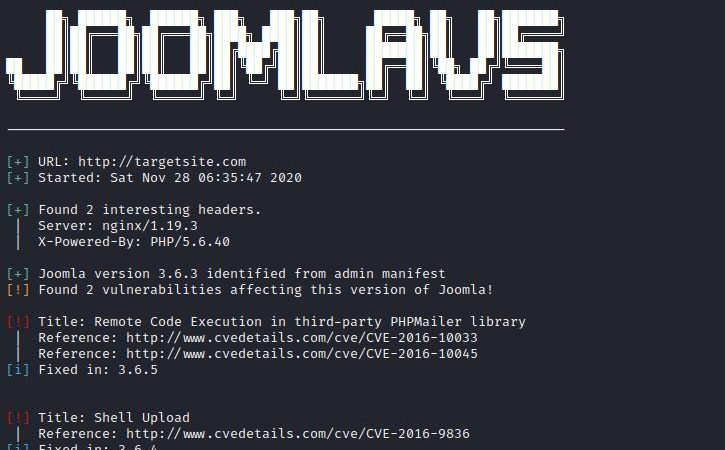

JoomlaVS

JoomlaVS是另一个支持Joomla的网站的功能强大的漏洞扫描程序。它是用Ruby编写的,具有以下功能:

- 枚举已安装的Joomla组件及其版本

- 报告过时的版本,并直接链接到漏洞利用程序

- 基本检测配置错误和不安全

- 在控制台上输出

以下是使用JoomlaVS扫描远程Joomla安装的方法:

joomlavs.rb --url https://targetsite.com --scan-all从样本报告中可以看到,如果存在任何已识别漏洞的已知利用,JoomlaVS会打印出该漏洞,并提供与该利用的链接。

JScanner

JScanner是一个漏洞扫描程序,可以使用几种不同的技术来分析远程Joomla CMS安装。它是用python编写的,除了可以识别漏洞外,还可以执行用户枚举。

以下是使用JScanner扫描由Joomla驱动的远程站点的方法:

python jscanner.py analyze -u targetsite.com然后,我们将看到结果打印在控制台上(示例报告)。

除了漏洞扫描之外,JScanner还可以执行用户枚举。但是,只有在目标Joomla网站上启用了用户注册功能时,此方法才有效。

这是使用JScanner进行用户枚举的方法:

python jscanner.py enumerate -u http://targetsite.com -U users.txt然后,JScanner将在控制台上列出检测到的有效用户名。因此,我们可以使用此列表对已识别的用户执行登录攻击。

Drupal漏洞扫描器

本节包含专门用于识别Drupal CMS中的漏洞的漏洞扫描程序。

Drupwn

Drupwn是一个强大的用Python编写的Drupal枚举和利用工具。它以两种不同的模式运行-枚举和漏洞利用。

在枚举模式下,Drupwn将枚举各种Drupal组件,即:

- 用户数

- 节点数

- 默认文件

- 模组

- 主题

以下是使用Drupwn枚举远程Drupal站点的方法:

python3 drupwn --mode enum --target http://targetsite.com在漏洞利用模式下,Drupwn可以检查和利用几个最近的Drupal RCE(远程命令执行)漏洞。

要以漏洞利用模式启动Drupwn,请按以下方式运行它:

python3 drupwn --mode exploit --target http://targetsite.com然后按照菜单中的选项。

在线Drupal扫描仪

也有第三方在线服务提供Drupal CMS的漏洞扫描:

- https://pentest-tools.com/cms-vulnerability-scanning/drupal-scanner

- https://hackertarget.com/drupal-security-scan/

Typo3漏洞扫描器

本节包含漏洞扫描程序,专门用于识别Typo3 CMS中的漏洞。

Typo3Scan

Typo3Scan是一种渗透测试工具,用于枚举由Typo3驱动的CMS网站和已安装的扩展。它还具有一个数据库,该数据库具有Typo3核心和扩展的已知漏洞。

在运行它之前,请确保通过运行以下命令来更新数据库:

python typo3scan.py -u要扫描远程Typo3 CMS站点中的漏洞,请运行:

python typo3scan.py -d http://targetsite.com --vuln扫描程序将在控制台上报告所有已识别的扩展,并突出显示任何过时的版本(请参阅示例报告)。

请注意,该工具还可以生成JSON输出,对于进一步的机器处理很有用。

Typo3Scan也可以通过如下方式尝试枚举所有已知的Typo3扩展名(当前有8,100多个扩展名)来执行详细的指纹识别:

python typo3scan.py -d http://targetsite.com这样的详细枚举至少需要30分钟才能完成,但是它将发现更多已部署的扩展,而不仅仅是已知的易受攻击的扩展。

结论

令人惊讶的是,世界上有很多免费和开源漏洞扫描程序。信息安全社区似乎永不停止奉献。

希望您有时会在渗透测试期间发现此集合有用。确保仅在拥有者明确同意的情况下扫描系统,以使其处于道德黑客的范围之内。

It’s fantastic that you are getting ideas from this piece of writing as

well as from our dialogue made at this place.

🙂

ԅ(¯﹃¯ԅ)

Terrific article! This is the type of information that are meant to be shared across the web.

Disgrace on the seek engines for now not positioning this publish higher!

Come on over and consult with my web site . Thank you =)

you’re welcome