目录导航

摘要

我们注意到,联合国有一个漏洞披露程序和一个名人堂,因此我们的安全研究小组Sakura Samurai桜の侍者着手寻找要向联合国报告的漏洞。在研究过程中,Jackson Henry @ JacksonHHax,Nick Sahler,John Jackson @johnjhacking和Aubrey Cottle @Kirtaner确定了暴露Git凭证的端点。这些凭据使我们能够下载Git存储库,从而识别大量用户凭据和PII。总共,我们识别出超过10万个私人员工记录。我们还在联合国拥有的Web服务器[ilo.org]上发现了多个公开的.git目录,然后可以使用各种工具(例如“ git-dumper”)来提取.git内容。

暴露的PII数据

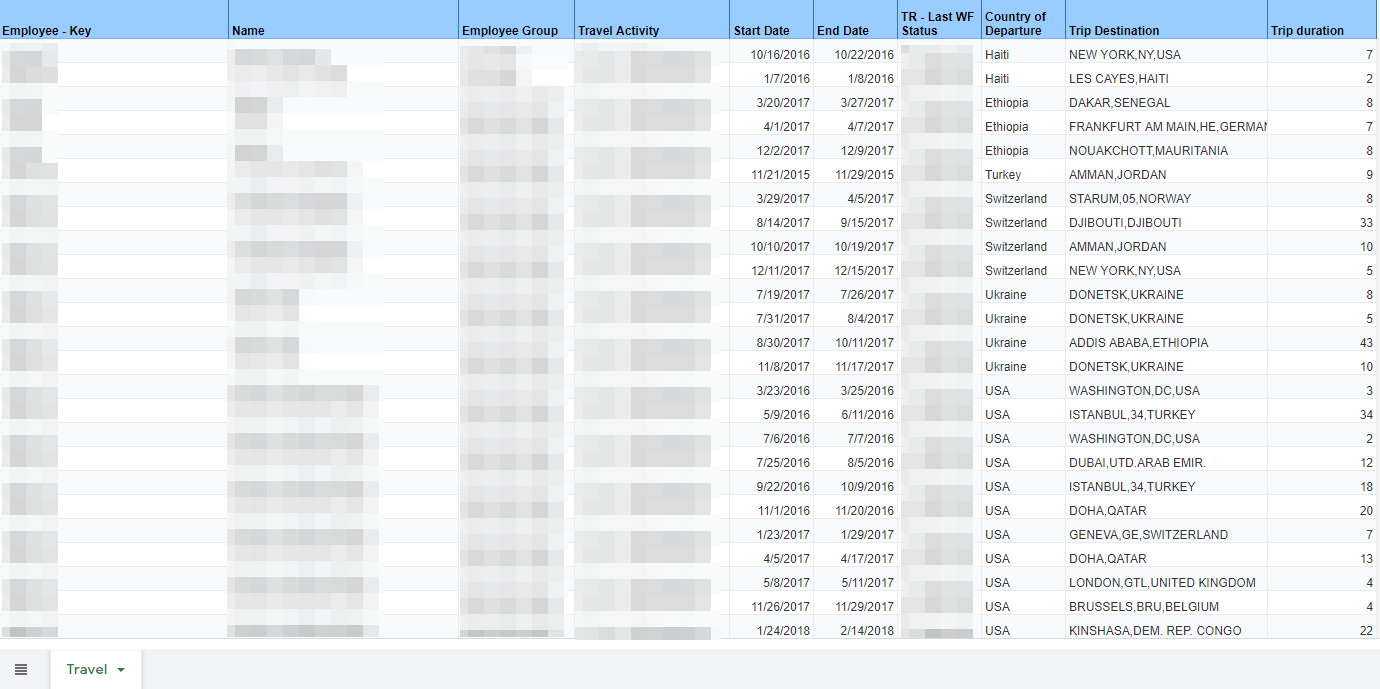

旅行记录[两个文件:102000多条记录]

差旅记录包括员工ID号,姓名,员工组,差旅理由,开始和结束日期,停留时间,批准状态,目的地和停留时间。

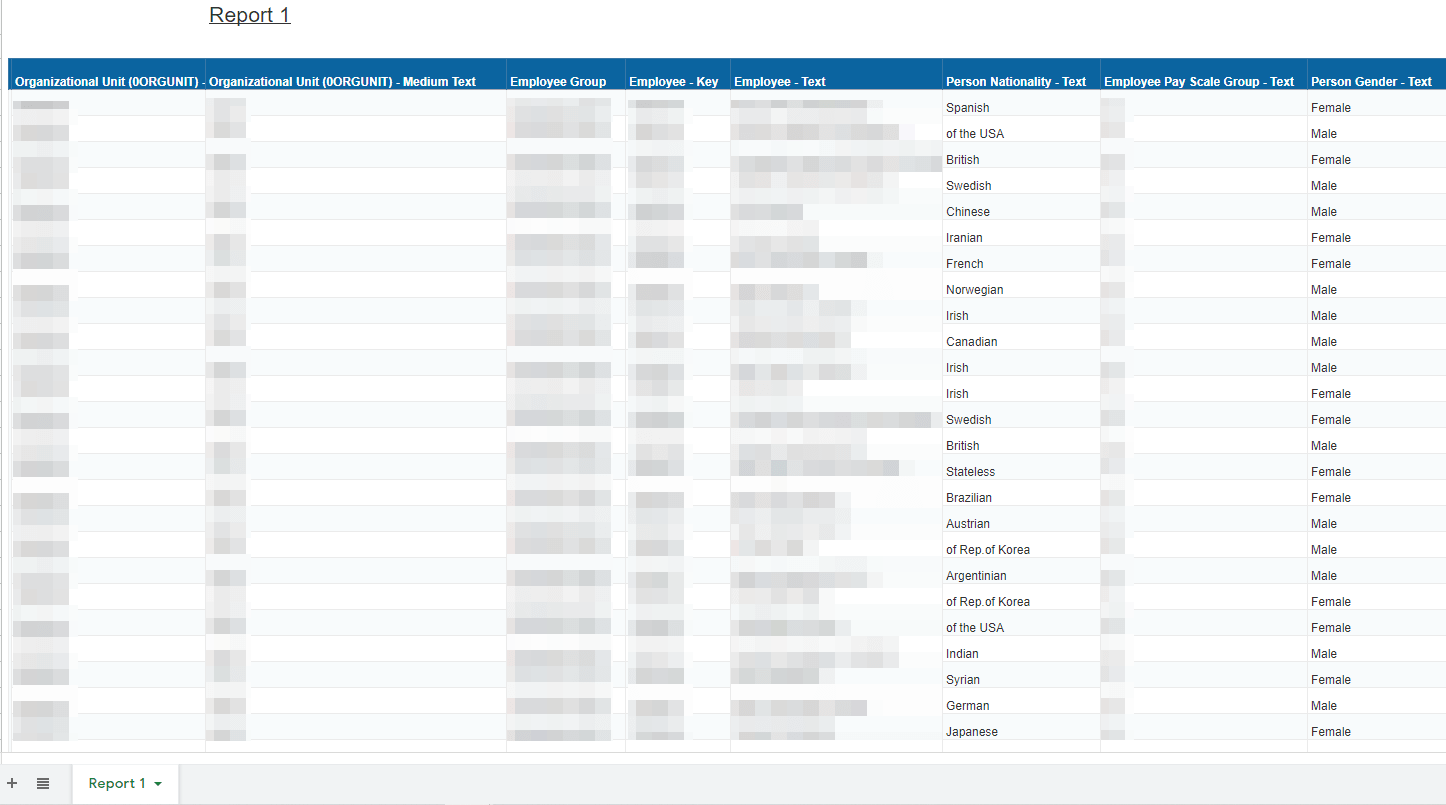

人力资源国籍人口统计[两个文件:7,000多个记录]

包括员工姓名,员工组,员工ID号,人员国籍,人员性别,员工薪资等级,组织单位标识号和组织单位文本标签。

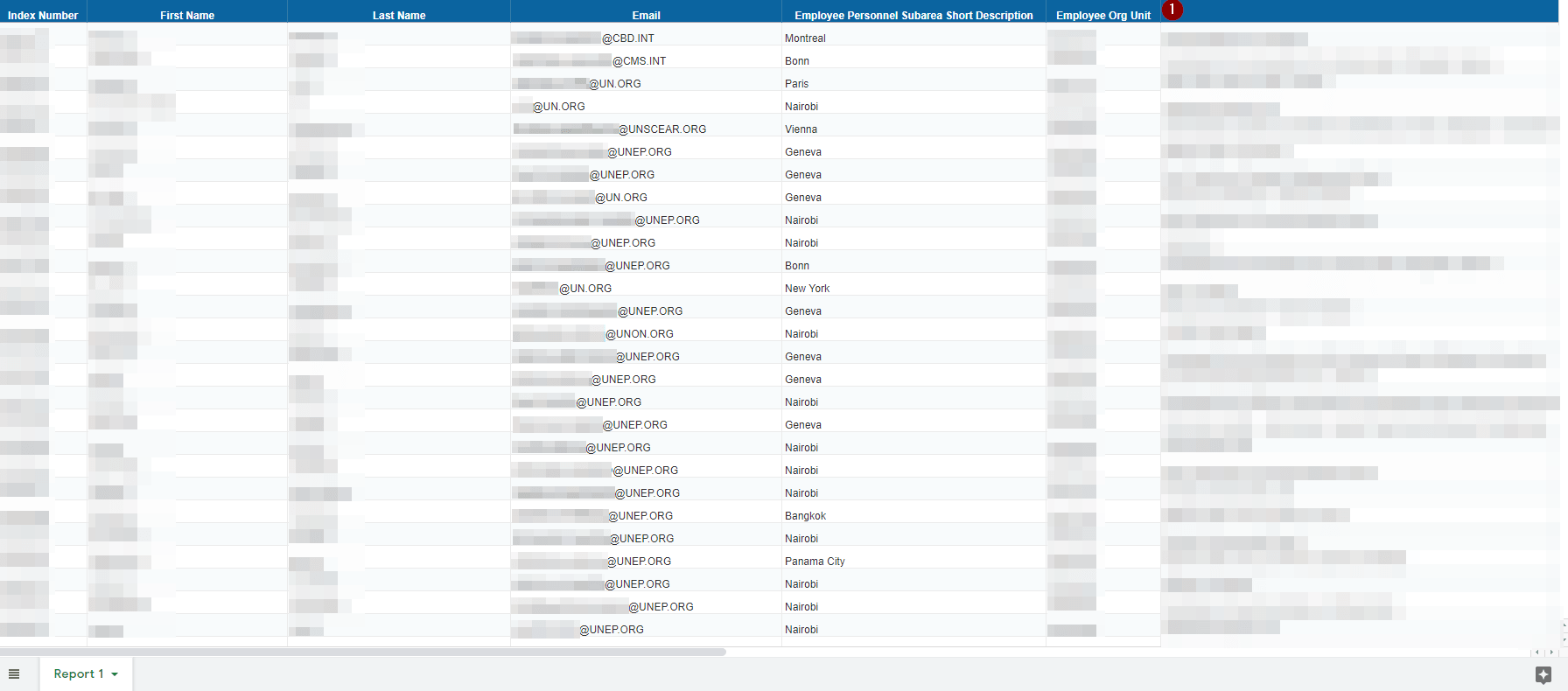

通用员工记录[一个文档:1,000多个记录]

索引号,员工姓名,员工电子邮件,员工工作分区和员工组织单位。注意:带有“红色数字1”的列代表员工的特定工作部门,并且由于某些子单元较小而变得模糊。

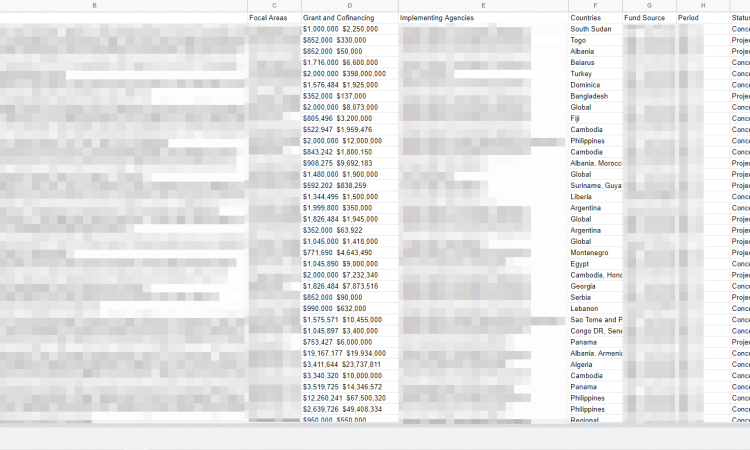

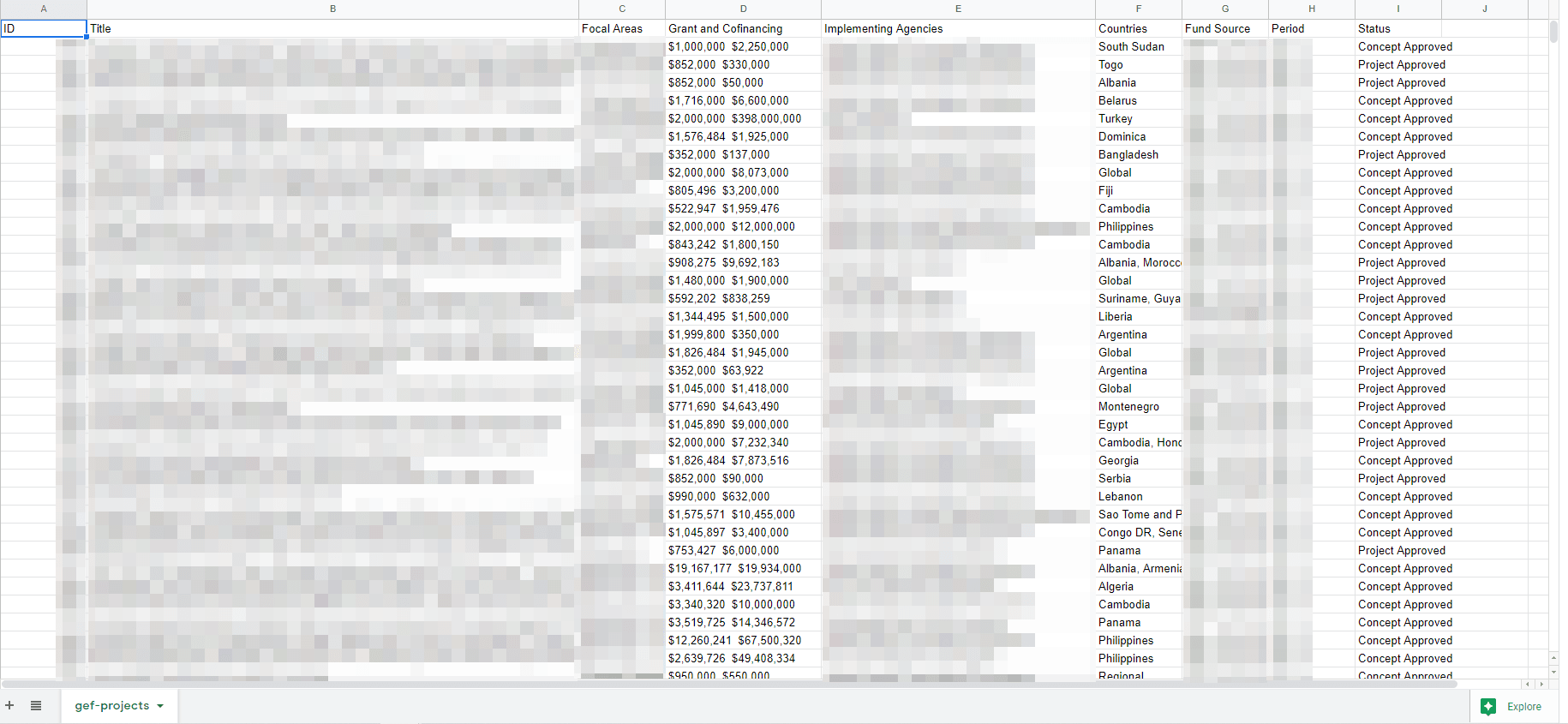

项目和资金来源记录[一个文档:4,000多个记录]

包括项目标识号,受影响地区,赠款和共同出资金额,执行机构,国家,资金来源,项目期限以及是否批准了项目/概念。

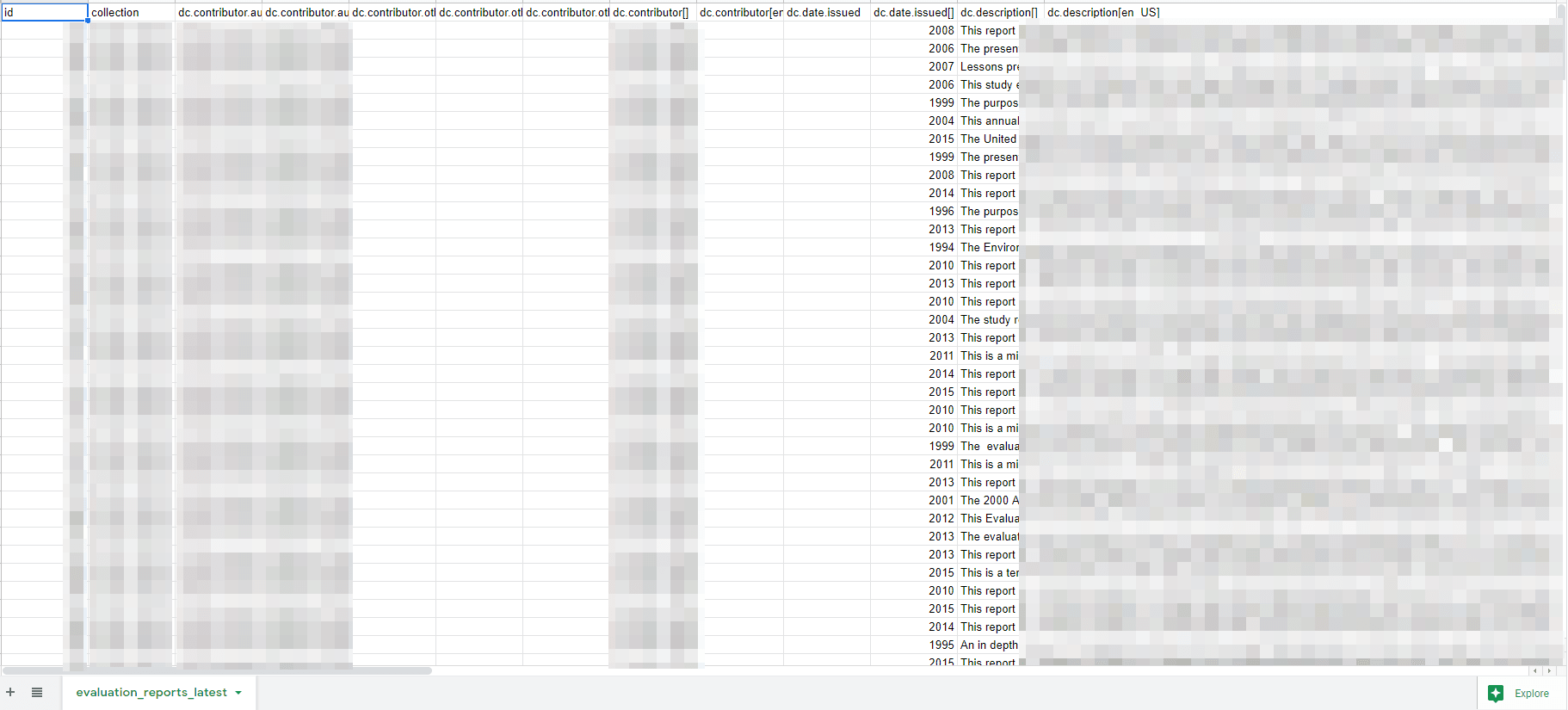

评估报告[一份文件:283个项目]

评估和报告的总体描述,进行的时期以及项目报告的链接。

技术评估

此外,在严重程度较小的方面,我们设法接管了属于国际劳工组织的SQL数据库和调查管理平台-也在联合国的VDP计划范围内。但是,值得注意的是,由于数据库和调查管理平台本质上已被完全抛弃并且几乎没有使用任何东西,因此国际劳工组织的漏洞并不突出。尽管如此,平台上的数据库接管和管理员帐户接管仍然是关键漏洞。

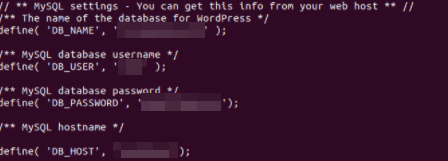

我们已经对联合国提供的VDP范围内的所有域进行了子域枚举。在我们的研究中,我们开始用工具模糊测试多个端点,并最初发现ilo.org子域具有公开的.git内容。通过使用git-dumper [ https://github.com/arthaud/git-dumper ],我们能够转储Web应用程序上托管的项目文件夹,从而由于暴露的凭证而导致MySQL数据库和调查管理平台的接管在代码中。

MySQL凭证

注意: 由于应用程序的特定性质,我们将不提供调查平台的图片。

在我们接管了国际劳工组织的一个MySQL数据库并在调查管理平台上进行了帐户接管之后,我们开始列举其他域/子域。

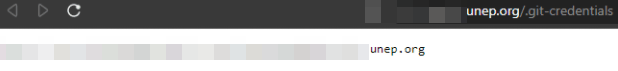

最终,我们在联合国环境规划署的子域中找到了一个子域,该子域使我们在经过一番摸索之后即可发现github凭据。

最终,一旦我们找到了GitHub凭据,便能够下载许多受密码保护的私有GitHub项目,并且在这些项目中,我们找到了针对联合国环境规划署生产环境的多组数据库和应用程序凭据。总共,我们发现了另外7对凭据,它们可能导致未经授权访问多个数据库。一旦我们能够访问通过私有项目中的数据库备份公开的PII,我们决定停止并报告此漏洞。[适可而止]

该漏洞已于2021年1月4日报告给联合国。联合国信息和通信技术办公室承认了这一发现。最初,他们认为信息仅与国际劳工组织有关。

但是,后来他们意识到环境署的数据也被公开了。环境署企业解决方案主管Saiful Ridwan对研究人员表示感谢,并指出他们的DevOps团队对其进行了修补,并且正在进行效果评估报告。