目录导航

2021 年 9 月上旬,威胁分析小组 (TAG) 观察到一个出于经济动机的威胁攻击者,我们称之为 EXOTIC LILY,利用 Microsoft MSHTML 中的 0day ( CVE-2021-40444 )。通过调查该组织的活动,我们确定他们是一名初始访问经纪人 (IAB),他似乎与俄罗斯网络犯罪团伙 FIN12 (Mandiant, FireEye) / WIZARD SPIDER (CrowdStrike) 合作。

初始访问代理是安全领域的机会主义锁匠,这是一份全职工作。这些团体专门破坏目标,以便为出价最高的恶意行为者打开大门或窗户。

EXOTIC LILY 是一个足智多谋、有经济动机的团体,其活动似乎与Conti和Diavol等人为勒索软件的数据泄露和部署密切相关。在 EXOTIC LILY 的活动高峰期,我们估计他们每天向全球多达 650 个目标组织发送超过 5,000 封电子邮件。直到 2021 年 11 月,该组织似乎都针对特定行业,例如 IT、网络安全和医疗保健,但最近我们看到他们攻击了各种各样的组织和行业,但没有特别关注。

我们观察到该威胁行为者部署了传统上与更具针对性的攻击相关的策略、技术和程序 (TTP),例如欺骗公司和员工,以此作为通过被认为是由真实发送的电子邮件活动获得目标组织信任的手段使用几乎没有自动化的人工操作员。此外,相当独特的是,它们利用 WeTransfer、TransferNow 和 OneDrive 等合法文件共享服务来传递有效负载,从而进一步规避检测机制。对于专注于大规模行动的网络犯罪集团来说,这种程度的人际互动是相当不寻常的。

欺骗者组织和身份

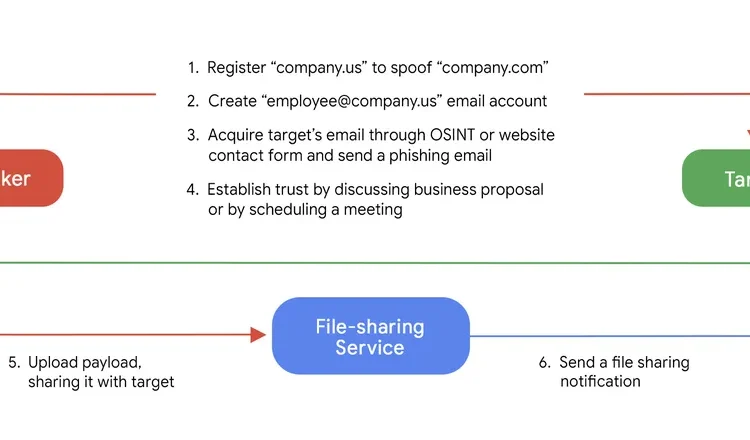

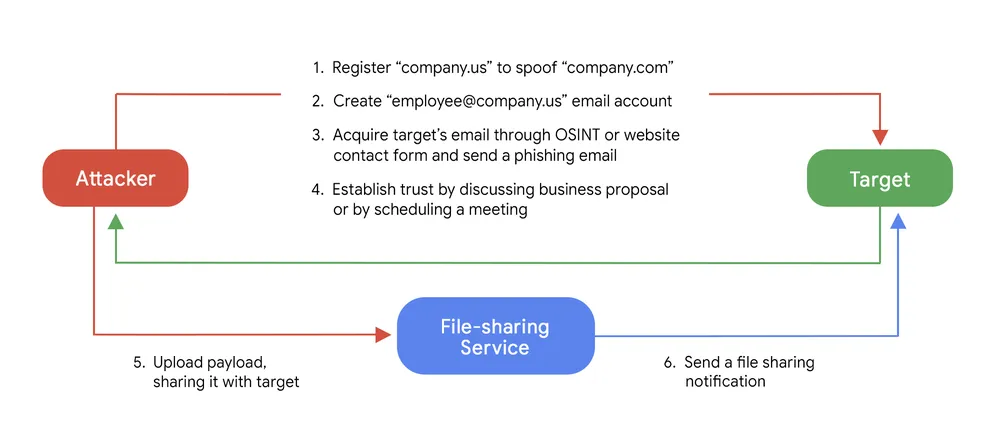

EXOTIC LILY 的攻击链在我们跟踪该组织期间一直保持相对稳定:

一项值得注意的技术是使用域和身份欺骗作为在目标组织中获得额外可信度的一种方式。在大多数情况下,欺骗域名与现有组织的真实域名相同,唯一的区别是将 TLD 更改为“.us”、“.co”或“.biz”。

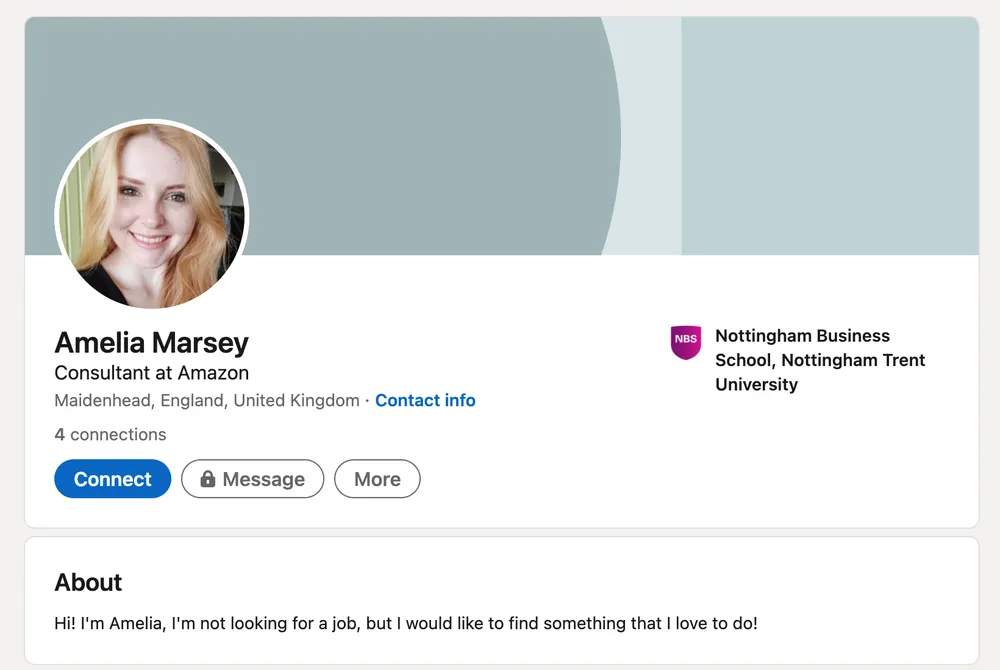

最初,该组织将创建完全虚假的角色,冒充真实公司的员工。这有时包括创建社交媒体资料、个人网站和使用公共服务生成虚假资料图片以创建 AI 生成的人脸。2021 年 11 月,该组织开始冒充真实的公司员工,从 RocketReach 和 CrunchBase 等社交媒体和商业数据库复制他们的个人数据。

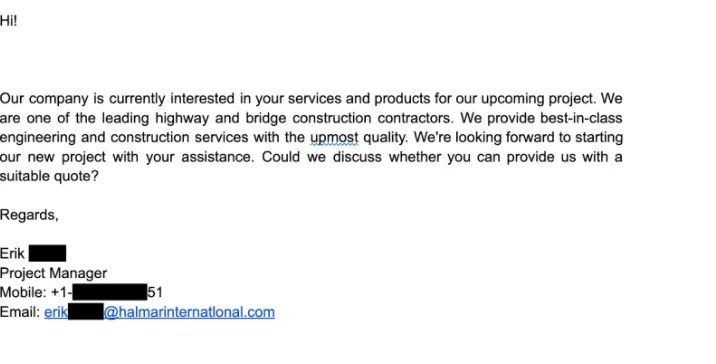

使用欺骗性电子邮件帐户,攻击者随后会以商业提案为借口发送鱼叉式网络钓鱼电子邮件,例如寻求外包软件开发项目或信息安全服务。

攻击者有时会尝试安排会议讨论项目的设计或要求,从而与目标进行进一步的沟通。

在最后阶段,攻击者会将有效负载上传到公共文件共享服务(TransferNow、TransferXL、WeTransfer 或 OneDrive),然后使用内置的电子邮件通知功能与目标共享文件,从而将最终电子邮件发送到来自合法文件共享服务的电子邮件地址而不是攻击者的电子邮件,这带来了额外的检测挑战。

大规模的人工网络钓鱼

进一步的证据表明,运营商的责任可能包括:

- 在首次联系目标组织时自定义初始“业务提案”模板;

- 处理进一步的沟通以获得亲和力和信任;

- 在与目标共享之前将恶意软件(从另一组获取)上传到文件共享服务。

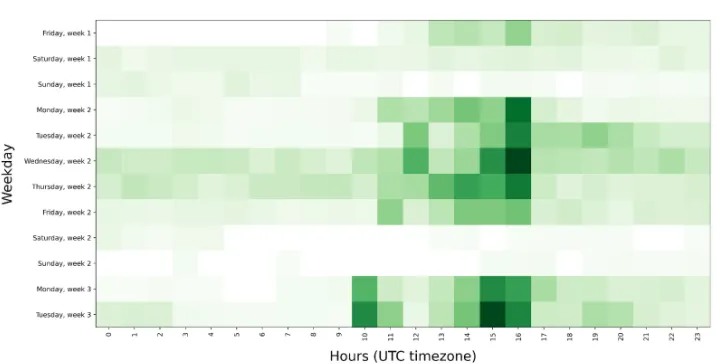

攻击者沟通活动的细分显示,操作员正在从事相当典型的朝九晚五的工作,周末几乎没有活动。攻击者工作时间的分布表明他们可能在中欧或东欧时区工作。

颜色越深表示活动越多。

恶意软件及归因

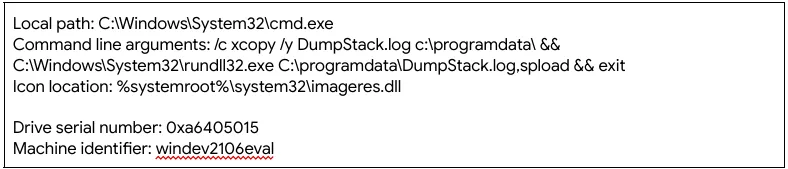

尽管该组织最初因为使用包含 CVE-2021-40444 漏洞利用的文档而引起我们的注意,但后来他们转而使用隐藏的 BazarLoader DLL 和 LNK 快捷方式交付 ISO 文件。这些样本有一些指标表明它们是为小组定制的。例如,嵌入在 LNK 快捷方式中的元数据显示,“机器标识符”和“驱动器序列号”等许多字段与通过其他方式分发的 BazarLoader ISO 共享,但命令行参数等其他字段是唯一的EXOTIC LILY 分发的样品。

3 月,该组织继续提供 ISO 文件,但使用的 DLL 包含自定义加载程序,这是先前在 CVE-2021-40444 漏洞利用期间看到的第一阶段有效负载的更高级变体。加载程序可以通过使用两个变体共享的唯一用户代理“bumblebee”来识别。该恶意软件因此被称为 BUMBLEBEE,它使用 WMI 收集各种系统详细信息,例如操作系统版本、用户名和域名,然后以 JSON 格式将其泄露到 C2。作为响应,它希望收到几个受支持的“任务”之一,包括执行 shellcode、删除和运行可执行文件。在分析时,观察到 BUMBLEBEE 获取 Cobalt Strike 有效载荷。

EXOTIC LILY 的活动与跟踪为 DEV-0413 (Microsoft) 的组重叠,Abnormal 在他们最近的帖子中也进行了描述。早期关于利用 CVE-2021-40444 攻击的报告(由 Microsoft和安全社区的其他成员)也表明,漏洞利用交付链中涉及的域与用于 BazarLoader 和 Trickbot 分发的基础设施之间存在重叠。

我们认为,交付 BazarLoader 的转变以及其他一些指标,例如独特的 Cobalt Strike 配置文件(由 RiskIQ 描述)进一步证实了 EXOTIC LILY 与被追踪为 WIZARD SPIDER (CrowdStrike) 的俄罗斯网络犯罪集团的行动之间存在关系、FIN12(Mandiant、FireEye)和 DEV-0193(微软)。虽然这些关系的性质仍不清楚,但 EXOTIC LILY 似乎作为一个独立的实体运作,专注于通过电子邮件活动获取初始访问权限,后续活动包括部署 Conti 和 Diavol 勒索软件,这些活动由不同的一组攻击者。

改善用户保护

作为我们打击严重威胁行为者的努力的一部分,我们利用我们的研究结果来提高我们产品的安全性。通过与 Gmail 和安全浏览合作,我们正在通过为来自网站联系表单的电子邮件添加额外警告、更好地识别欺骗以及调整电子邮件文件共享通知的信誉来改进保护。此外,我们正在与 Google 的网络犯罪调查小组合作,与执法部门分享相关细节和指标。

TAG 致力于分享我们的调查结果,以此提高安全社区以及可能成为该威胁参与者活动目标或遭受攻击的公司和个人的认识。我们希望对该组织战术和技术的更好理解将增强威胁追踪能力,并为整个行业的用户提供更强大的保护。

侵害指标 (IOC)

最近在电子邮件活动中使用的域名:

conlfex[.]com

avrobio[.]co

elemblo[.]com

phxmfg[.]co

modernmeadow[.]co

lsoplexis[.]com

craneveyor[.]us

faustel[.]us

lagauge[.]us

missionbio[.]us

richllndmetals[.]com

kvnational[.]us

prmflltration[.]com

brightlnsight[.]co

belcolnd[.]com

awsblopharma[.]com

amevida[.]us

revergy[.]us

al-ghurair[.]us

opontia[.]usBazarLoader ISO 示例:

5ceb28316f29c3912332065eeaaebf59f10d79cd9388ef2a7802b9bb80d797be

9fdec91231fe3a709c8d4ec39e25ce8c55282167c561b14917b52701494ac269

c896ee848586dd0c61c2a821a03192a5efef1b4b4e03b48aba18eedab1b864f7最近的 BUMBLEBEE ISO 样品:

9eacade8174f008c48ea57d43068dbce3d91093603db0511467c18252f60de32

6214e19836c0c3c4bc94e23d6391c45ad87fdd890f6cbd3ab078650455c31dc8

201c4d0070552d9dc06b76ee55479fc0a9dfacb6dbec6bbec5265e04644eebc9

1fd5326034792c0f0fb00be77629a10ac9162b2f473f96072397a5d639da45dd

01cc151149b5bf974449b00de08ce7dbf5eca77f55edd00982a959e48d017225最近的BUMBLEBEE C2地址:

23.81.246[.]187:443转载请注明出处及链接