目录导航

- Microsoft Defender for IoT 研究团队

- 微软威胁情报中心 (MSTIC)

Trickbot 是一种复杂的特洛伊木马,其功能已于 2016 年年初伊始,并扩展了其中之一,即使有努力破坏设施网络的消息,它仍然是大规模和自发的。这些恶意软件因各种不同的特性服务能够适应网络、设备。此外,它已经能够适应包括插件、设备和其他恶意软件(如 Ryuk 索勒软件)访问即后门以及合作的环境。其功能发展的一个重要和部分包括检测检测和基础设施更能提高其感染力,包括人员能力、不断研究、向工程方向发展的新方法和控制(C2 ) 框架的稳定性。

设备的不断发展将在全球范围内使用不同的 Trickbot 设备,例如路由器、恶意软件和 C2 设备,以利用 MikroTik 设备和模块。MikroTik路由器广泛使用。Mikroik 设备作为其服务器的代理服务器并通过非标准端口发送出去,帮助 IP C 过滤器添加标准安全系统的检测层。

Microsoft Defender for IoT 研究团队最近发现了在 Trickbot 的 C2 基础架构中使用 MikroTik 设备的确切证据。在本博客中,我们将分享我们对上述方法的分析,并提供攻击者如何获得对 MikroTik 设备的相关访问并在 Trickbot 攻击中权限使用识别物联网设备的检查。

我们能够与Trickbot 来识别MikroTik 的一种取证工具来识别这些相关的设备和其他工具来分析物件。我们发布了帮助客户确保这些设备的开发和分享不容易受到这些攻击。(如果发现)使用推荐步骤进行修复,以及防止未来攻击的一般预防步骤。

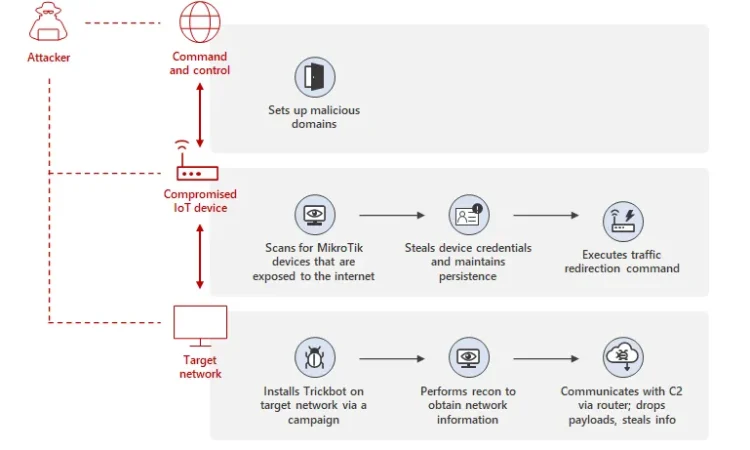

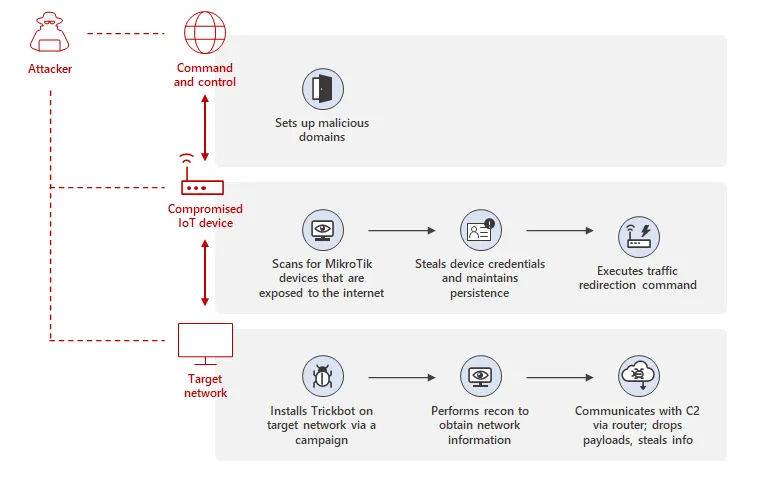

攻击者如何破坏用于 Trickbot C2 的 MikroTik 设备

Trickbot 使用 MikroTik 设备的目的是在受 Trickbot 影响的设备和网络中的标准防御系统无法检测到的 C2 服务器之间创建一条通信线路。攻击者首先侵入 MikroTik 路由器。他们通过使用多种方法获取凭据来做到这一点,我们将在下一节中详细讨论。

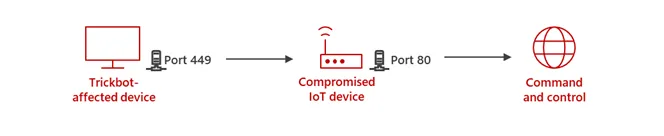

然后,攻击者发出一个独特的命令,在路由器的两个端口之间重定向流量,在受 Trickbot 影响的设备和 C2 之间建立通信线路。MikroTik 设备具有独特的硬件和软件,RouterBOARD 和 RouterOS。这意味着要运行这样的命令,攻击者需要具备 RouterOS SSH shell 命令方面的专业知识。我们通过跟踪包含这些 SSH shell 命令的流量发现了这种攻击方法。

访问 MikroTik 设备并维护访问权限

攻击者首先需要访问 MikroTik shell 来运行路由命令。为此,他们需要获取凭据。如前所述,根据我们的分析,攻击者使用以下几种方法访问目标路由器:

- 使用默认MikroTik 密码。

- 发动暴力破解攻击。我们已经看到攻击者使用了一些可能从其他 MikroTik 设备获取的独特密码。

- 在具有早于 6.42 的 RouterOS 版本的设备上利用 CVE-2018-14847。此漏洞使攻击者能够读取包含密码的任意文件,例如user.dat 。

为了保持访问权限,攻击者随后更改受影响路由器的密码。

重定向流量

MikroTik 设备具有独特的基于 Linux 的操作系统,称为 RouterOS,具有独特的 SSH shell,可使用一组受限命令通过 SSH 协议访问。这些命令可以通过前缀“/”轻松识别。例如:

/ip

/system

/tool这些命令在常规的基于 Linux 的 shell 上通常没有任何意义,仅适用于 MikroTik 设备。我们通过微软威胁数据观察到这些类型命令的使用。了解到这些是 MikroTik 特定的命令,我们能够跟踪它们的来源和意图。例如,我们观察到攻击者发出以下命令:

/ip firewall nat add chain=dstnat proto=tcp dst-port=449 to-port=80 action=dst-nat to-addresses=<infected device> dst-address=<real C2 address>从命令中,我们可以了解到以下内容:

- 创建了一个类似于 iptables 的新规则

- 该规则将流量从设备重定向到服务器

- 重定向的流量从端口 449 接收并重定向到端口 80

该命令是合法的网络地址转换(NAT)命令,允许NAT路由器进行IP地址改写。在这种情况下,它被用于恶意活动。Trickbot 以使用 443 和 449 端口而闻名,我们能够验证过去某些目标服务器被识别为 TrickBot C2 服务器。

该分析强调了在当今不断发展的威胁环境中保持物联网设备安全的重要性。使用 Microsoft 威胁数据,Microsoft 的 IoT 和运营技术 (OT) 安全专家确定了攻击者用来利用受损 IoT 设备的确切方法,并获得了可以帮助我们更好地保护客户免受威胁的知识。

保护物联网设备免受 Trickbot 攻击

随着传统计算设备的安全解决方案不断发展和改进,攻击者将探索破坏目标网络的替代方法。针对路由器和其他物联网设备的攻击尝试并不新鲜,而且由于不受管理,它们很容易成为网络中最薄弱的环节。因此,组织在实施安全策略和最佳实践时也应考虑这些设备。

MikroTik 取证的开源工具

在调查 MikroTik 和野外攻击时,除了我们在本博客中描述的方法外,我们还观察到了几种攻击这些设备的方法。我们将我们对这些方法和已知 CVE 的知识汇总到一个开源工具中,该工具可以提取与这些攻击相关的取证工件。

该工具的一些功能包括:

- 获取设备版本并将其映射到 CVE

- 检查计划任务

- 查找流量重定向规则(NAT 和其他规则)

- 查找 DNS 缓存中毒

- 查找默认端口更改

- 寻找非默认用户

我们已在 GitHub 上发布该工具,并与更广泛的社区共享该工具,以鼓励在物联网安全领域更好地共享情报,并帮助建立更好的保护措施,防止威胁行为者滥用物联网设备。

如何检测、修复和预防感染

具有潜在风险 MikroTik 设备的组织可以执行以下检测和修复步骤:

- 运行以下命令来检测 NAT 规则是否应用于设备(也可由工具完成):

/ip firewall nat print

如果存在以下数据,则表明可能被感染:

chain=dstnat action=dst-nat to-addresses=<public IP address>

to-ports=80 protocol=tcp dst-address=<your MikroTik IP> dst-port=449

chain=srcnat action=masquerade src-address=<your MikroTik IP>运行以下命令以删除潜在的恶意 NAT 规则:

/ip firewall nat remove numbers=<要移除的规则编号>为防止未来感染,请执行以下步骤:

- 将默认密码更改为强密码

- 阻止外部访问端口 8291

- 将 SSH 端口更改为非默认端口 (22)

- 确保路由器是最新的最新固件和补丁

- 使用安全的虚拟专用网络 (VPN) 服务进行远程访问并限制对路由器的远程访问

使用 Microsoft Defender 保护 IoT 设备和 IT 网络

为了加强 IoT 设备和 IT 网络抵御 Trickbot 等威胁,组织必须实施解决方案,以检测对设备的恶意访问尝试并针对异常网络行为发出警报。Microsoft Defender for IoT提供无代理的网络层安全性,使组织可以为本地或 Azure 连接环境中的 IoT、OT 设备和工业控制系统 (ICS) 部署持续的资产发现、漏洞管理和威胁检测。它会定期更新,其中包含来自威胁研究(如本博客所述)的危害指标 (IoC),以及检测恶意活动的规则。

同时,微软 365Defender 通过跨身份、端点、云应用程序、电子邮件和文档协调威胁数据,防止与高度模块化、多阶段恶意软件(如 Trickbot)相关的攻击。这种跨域可见性允许 微软 365 Defender 全面检测和修复 Trickbot 的端到端攻击链——从恶意附件和通过电子邮件发送的链接到端点中的后续活动。其丰富的工具集(例如高级狩猎)还可以让防御者发现威胁并获得洞察力,以加强网络免受入侵。

此外,RiskIQ 与 Microsoft Defender for IoT 研究团队合作,确定了受感染的 MikroTik 路由器作为 Trickbot C2 的通信通道,并创建了检测逻辑来标记受威胁者控制的设备。请参阅 RiskIQ 的文章。

若要了解有关保护 IoT 和 OT 设备的更多信息,请探索Microsoft Defender for IoT。

David Atch,Microsoft Defender for IoT第 52 节

Noa Frumovich, Microsoft Defender for IoT 第 52 节

Ross Bevington,Microsoft 威胁情报中心 (MSTIC)

转载请注明出处及链接