目录导航

VMware 推出了安全更新,以解决影响 Carbon Black App Control 的一个严重缺陷,该漏洞可被利用来绕过身份验证并控制易受攻击的系统。

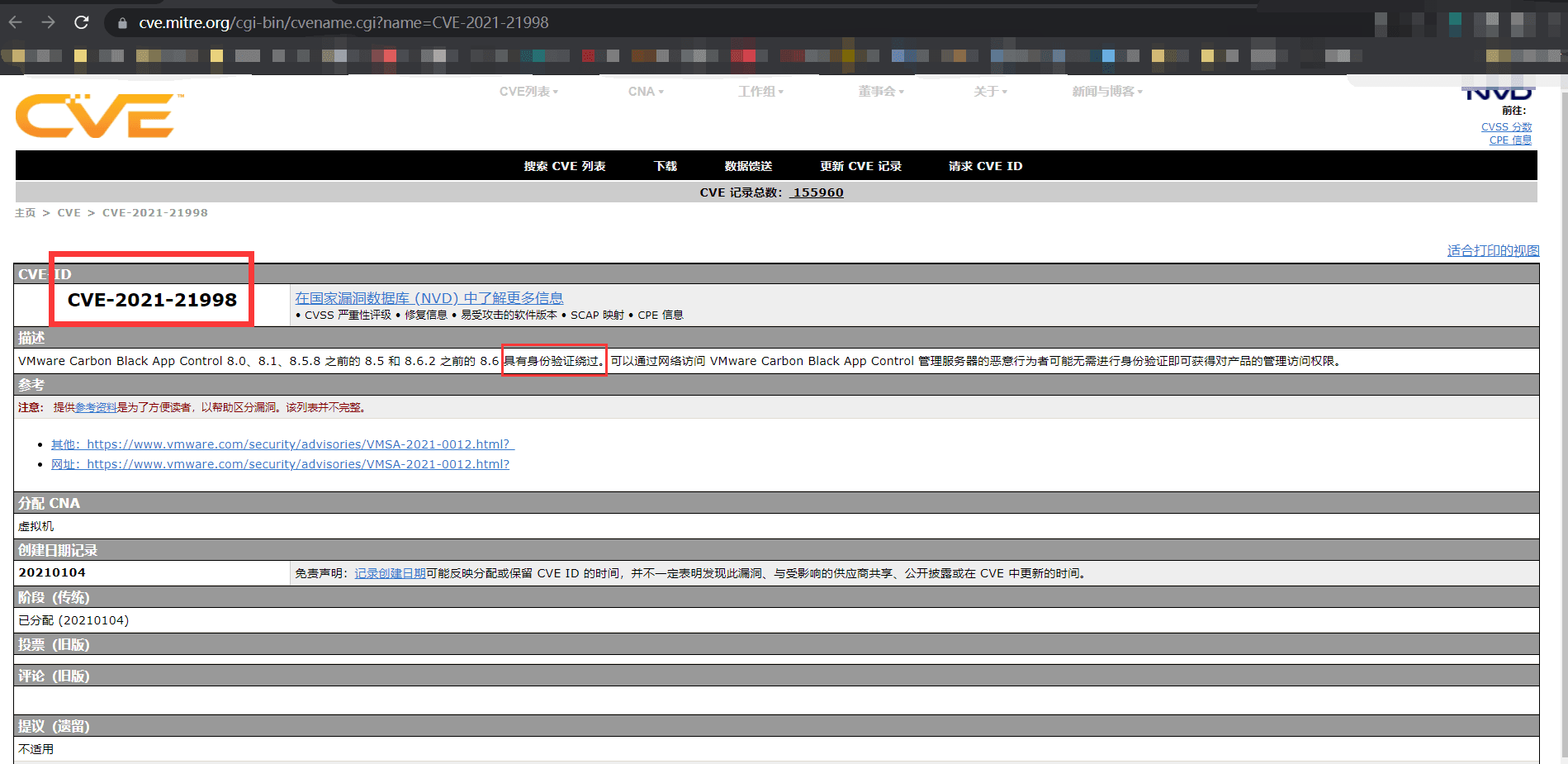

该漏洞被标识为 CVE-2021-21998,被行业标准通用漏洞评分系统 (CVSS) 评为 9.4 分(满分 10 分)并影响应用程序控制 (AppC) 版本 8.0.x、8.1.x、8.5.x和 8.6.x。

Carbon Black App Control是一种安全解决方案,旨在锁定关键系统和服务器,以防止在面临网络攻击时进行未经授权的更改,并确保遵守 PCI-DSS、HIPAA、GDPR、SOX、FISMA 和 NERC 等监管要求。

“通过网络访问到VMware Carbon Black应用控制管理服务器恶意黑客也许能获得无需验证到产品的管理权限,”总部位于加州的云计算和虚拟化技术公司说。

CVE-2021-21998 是 VMware 第二次解决其 Carbon Black 端点安全软件中的身份验证绕过问题。今年 4 月初,该公司修复了 Carbon Black Cloud Workload 设备 ( CVE-2021-21982 ) 中的错误 URL 处理漏洞,可利用该漏洞访问管理 API。

那不是全部

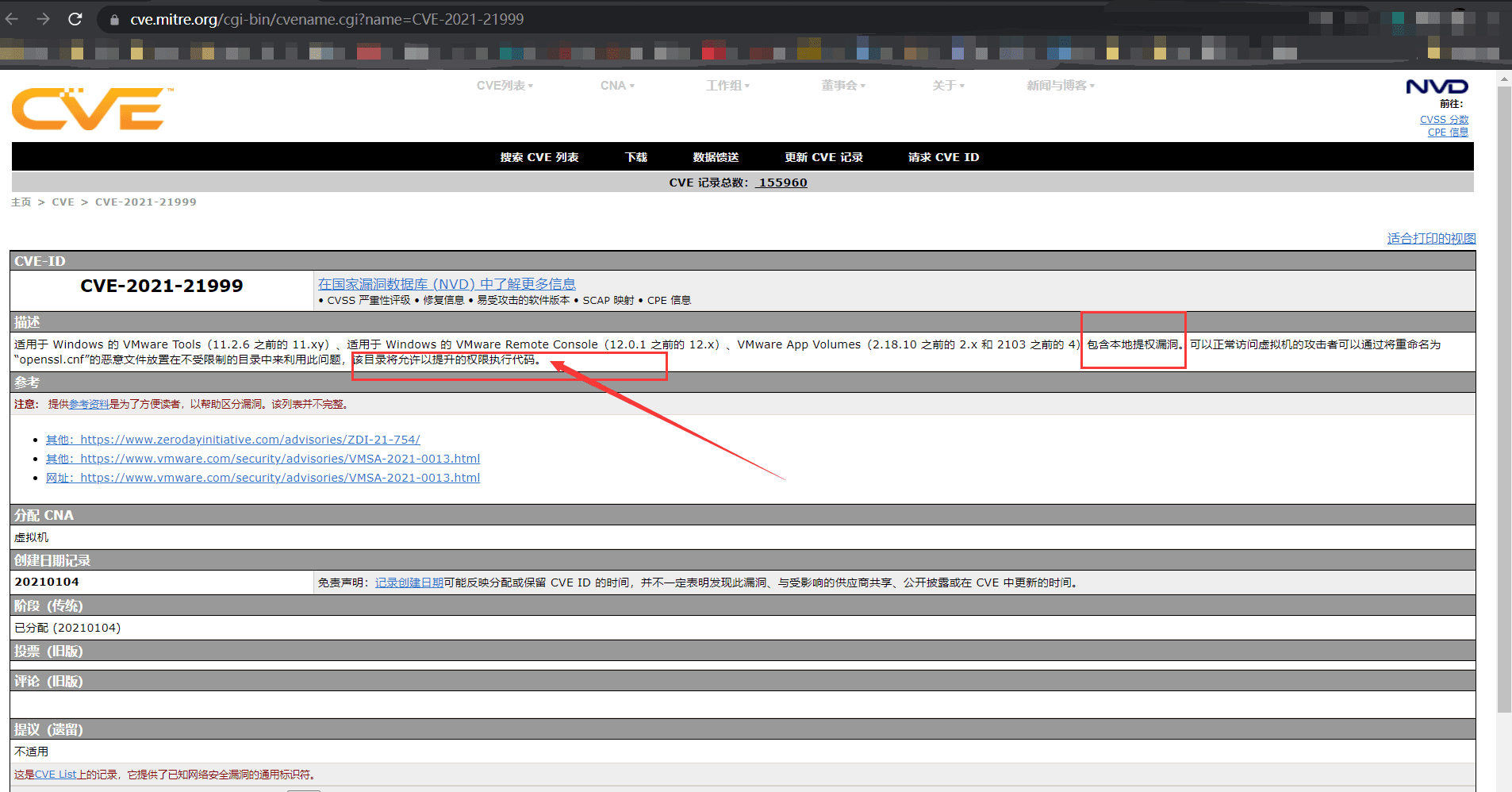

VMware 还修补了一个影响适用于 Windows 的 VMware Tools、适用于 Windows 的 VMware 远程控制台(适用于 Windows 的 VMRC)和 VMware App Volumes(CVE-2021-21999,CVSS 评分:7.8)的本地权限提升错误,该漏洞可能允许恶意行为者执行任意受影响系统上的代码。

“能够正常访问虚拟机的攻击者可以通过将一个重命名为‘openssl.cnf’的恶意文件放在一个不受限制的目录中来利用这个问题,这将允许以提升的权限执行代码,”VMware指出。

VMware 归功于 NotSoSecure 的 Zeeshan Shaikh (@bugzzzhunter) 和奇虎 360 的 Hou JingYi (@hjy79425575) 报告了该漏洞。

CVE-2021-21998详情:

咨询 ID:VMSA-2021-0012

CVSSv3范围:9.4

发行日期:2021-06-22

更新时间:2021-06-22(初步咨询)

CVE:CVE-2021-21998

概要:VMware Carbon Black App Control 更新解决了身份验证绕过问题 (CVE-2021-21998)

1. 受影响的产品

- VMware Carbon Black 应用程序控制 (AppC)

2. 介绍

VMware Carbon Black App Control 管理服务器中的身份验证绕过已私下报告给 VMware。更新可用于修复受影响的 VMware 产品中的此漏洞。

3. VMware Carbon Black App Control 更新地址身份验证绕过 (CVE-2021-21998)

描述

VMware Carbon Black App Control 管理服务器具有绕过身份验证的功能。VMware 已评估此问题的严重性处于严重严重性范围内 ,最高 CVSSv3 基本分数为9.4。

已知的攻击向量

可以通过网络访问 VMware Carbon Black App Control 管理服务器的恶意行为者可能无需进行身份验证即可获得对产品的管理访问权限。

解析度

要修复 CVE-2021-21998,请应用下方“响应矩阵”的“固定版本”列中列出的补丁。

解决方法

没有任何。

附加文件

没有任何。

笔记

需要登录 Carbon Black UEX 门户才能下载修复程序。

致谢

没有任何

响应矩阵

| 产品 | 版本 | 运行平台 | CVE 标识符 | CVSSv3 | 严重性 | 修复版 | 解决方法 | 附加文件 |

| AppC | 8.6.x | Windows | CVE-2021-21998 | 9.4 | 危急 | 8.6.2 | 无 | 无 |

| AppC | 8.5.x | Windows | CVE-2021-21998 | 9.4 | 危急 | 8.5.8 | 无 | 无 |

| AppC | 8.1.x、8.0.x | Windows | CVE-2021-21998 | 9.4 | 危急 | 修补程序 | 无 | 无 |

4. 参考文献

VMware Carbon Black 应用程序控制 8.6.2, 8.5.8, 8.1.x, 8.0.x

文档下载:

Mitre CVE Dictionary Links:

https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2021-21998

FIRST CVSSv3 Calculator:

CVE-2021-21998: https://www.first.org/cvss/calculator/3.1#CVSS:3.1/AV:N/AC:L/PR:N/UI:N/S:U/C:H/I:H/A:L

5. 更改日志

2021-06-22 VMSA-2021-0012

初始安全公告。

CVE-2021-21999详情

咨询 ID:VMSA-2021-0013

CVSSv3 范围:7.8

发行日期:2021-06-22

更新时间:2021-06-22(初步咨询)

CVE:CVE-2021-21999

概要:VMware Tools、VMRC 和 VMware App Volumes 更新解决了本地提权漏洞 (CVE-2021-21999)

1. 受影响的产品

- 适用于 Windows 的 VMware Tools

- 适用于 Windows 的 VMware 远程控制台(适用于 Windows 的 VMRC)

- VMware App Volumes

2. 介绍

VMware Tools for Windows、VMRC for Windows 和 VMware App Volumes 中的本地提权漏洞已私下报告给 VMware。

更新可用于修复受影响的 VMware 产品中的此漏洞。

3. VMware Tools、VMRC 和 VMware App Volumes 更新解决了本地提权漏洞 (CVE-2021-21999)

描述

VMware Tools for Windows、VMRC for Windows 和 VMware App Volumes 包含本地提权漏洞。VMware 已评估此问题的严重性在 重要严重性范围内 ,最高 CVSSv3 基本分数为 7.8。

已知的攻击向量

可以正常访问虚拟机的攻击者可以通过将重命名为“openssl.cnf”的恶意文件放置在不受限制的目录中来利用此问题,该目录将允许以提升的权限执行代码。

解析度

要修复 CVE-2021-21999,请应用下方“响应矩阵”的“固定版本”列中列出的补丁。

解决方法

暂无

附加文件

无

笔记

无

致谢

VMware 在此感谢 NotSoSecure 的 Zeeshan Shaikh (@bugzzzhunter) 与 Trend Micro Zero Day Initiative 的合作以及奇虎 360 的 Hou JingYi (@hjy79425575) 向我们报告此漏洞。

响应矩阵

| 产品 | 版本 | 运行平台 | CVE 标识符 | CVSSv3 | 严重性 | 修复版 | 解决方法 | 附加文件 |

| VMware Tools | 11.3.0 | 任何 | CVE-2021-21999 | 不适用 | 不适用 | 不受影响 | 不适用 | 不适用 |

| VMware Tools | 11.xy | Windows | CVE-2021-21999 | 7.8 | 重要的 | 11.2.6 | 无 | 无 |

| VMware Tools | 10.xy | 任何 | CVE-2021-21999 | 不适用 | 不适用 | 不受影响 | 不适用 | 不适用 |

| 适用于 Windows 的 VMRC | 12.x | Windows | CVE-2021-21999 | 7.8 | 重要的 | 12.0.1 | 无 | 无 |

| App Volumes | 4 | Windows | CVE-2021-21999 | 7.8 | 重要的 | 2103 | 无 | 无 |

| App Volumes | 2.x | Windows | CVE-2021-21999 | 7.8 | 重要的 | 2.18.10 | 无 | 无 |

4. 参考文献

修复版本和发行说明:

适用于 Windows 11.2.6 的 VMware 工具

VMware Tools for Windows 11.2.6

下载文档:

https://my.vmware.com/web/vmware/downloads/info/slug/datacenter_cloud_infrastructure/vmware_tools/11_x

https://docs.vmware.com/en/VMware-Tools/11.2/rn/VMware-Tools-1126-Release-Notes.html

VMware Remote Console for Windows 12.0.1

下载文档 :

https://my.vmware.com/web/vmware/downloads/details?downloadGroup=VMRC1201&productId=974

https://docs.vmware.com/en/VMware-Remote-Console/12.0/rn/VMware-Remote-Console-1201-Release-Notes.html

VMware App Volumes 4 2103

下载文档 :

https://my.vmware.com/web/vmware/downloads/details?downloadGroup=AV-440-ADV&productId=961&rPId=65809

https://docs.vmware.com/en/VMware-App-Volumes/2103/rn/VMware-App-Volumes-4-version-2103.html

VMware App Volumes 2.18.10

文档下载:

https://my.vmware.com/web/vmware/downloads/details?downloadGroup=AV-21810&productId=534&rPId=63696

https://docs.vmware.com/en/VMware-App-Volumes/2.18.10/rn/VMware-App-Volumes-21810-Release-Notes.html

Mitre CVE Dictionary Links:

https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2021-21999

FIRST CVSSv3 Calculator:

CVE-2021-21999: https://www.first.org/cvss/calculator/3.1#CVSS:3.1/AV:L/AC:L/PR:L/UI:N/S:U/C:H/I:H/A:H

5. 更改日志

2021-06-22 VMSA-2021-0013

初始安全公告。

6. 联系方式

产品安全通知和公告的电子邮件列表:

https://lists.vmware.com/cgi-bin/mailman/listinfo/security-announce

此安全公告发布到以下列表:

电子邮件:[email protected]

PGP 密钥位于:

VMware 安全建议

https://www.vmware.com/security/advisories

VMware 安全响应策略

https://www.vmware.com/support/policies/security_response.html

VMware 生命周期支持阶段

https://www.vmware.com/support/policies/lifecycle.html

VMware 安全与合规性博客

https://blogs.vmware.com/security

推特