目录导航

摘要

Lumen 的 Black Lotus实验室检测到一种新的远程访问木马,我们称之为 ReverseRat。根据我们的全球遥测和分析,该攻击者的目标是南亚和中亚地区的政府和能源组织,其运营基础设施设在巴基斯坦。ReverseRat 与名为 AllaKore 的开源 RAT 并行部署,以感染机器并实现持久性。鉴于攻击者所针对的行业的关键性质,我们建议安全从业者学习攻击者当前的策略、工具和程序,以更好地保护他们的组织免受潜在攻击。

介绍

ReverseRat 感染链值得注意,因为它采取了避免检测的步骤以及目标实体的关键性质。杀软规避技术包括:

- 使用与目标实体位于同一国家/地区的受感染域来托管其恶意文件

- 初始妥协后高度针对性的受害者选择

- 重新利用的开源代码

- 初始访问期间使用的内存组件

- 修改注册表项以在目标设备上隐蔽地保持持久性

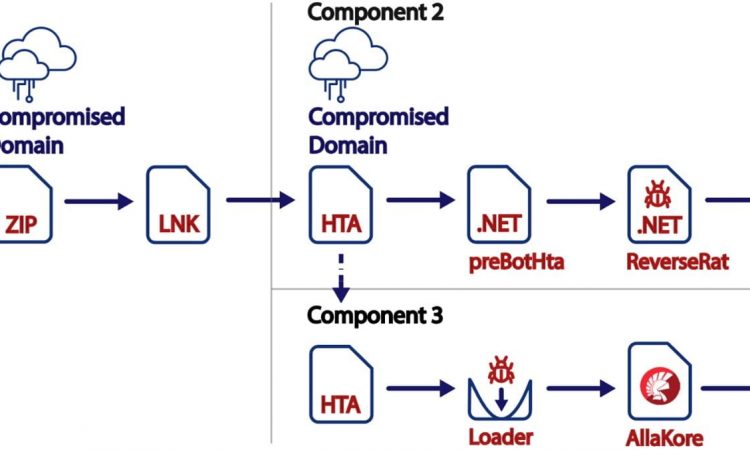

根据 Black Lotus Labs 和MalBeacon遥测,我们评估该黑客很可能在巴基斯坦境外开展活动。我们观察到导致受害者下载两个代理的多步感染链;一个驻留在内存中,而第二个是旁加载的,允许威胁行为者在受感染的工作站上持久化。下图中记录的技术至少从 2021 年 3 月开始就处于活跃状态,并且在某些情况下,与 C2 的双向通信仍在进行中。

技术细节

组件 1:从受损域中检索 ZIP 文件

在图 1 中描述的感染的第一阶段,指向受感染网站的目标 URL 被传送给受害者。

Black Lotus Labs 推测,攻击者选择使用与目标组织位于同一国家/地区的受感染域来逃避检测并融入目标网络上的标准 Web 浏览活动。虽然我们无法独立确认 URL 是如何传递给受害者的,但攻击者可能发送了有针对性的电子邮件或消息。

单击后,这些链接会下载一个包含 Microsoft 快捷方式文件 (.lnk) 和良性 PDF 文件的 .zip 文件。如果被用户调用,快捷方式文件将显示一个良性的 PDF 文件,如图 2 和图 3 所示。

PDF 文件充当诱饵来分散用户的注意力,同时快捷方式文件还暗中检索并执行一个 HTA 文件(HTML 应用程序) ) 来自同一个受感染网站。在观察到的活动中,参与者创建的 HTA 文件与 .zip 文件托管在同一站点上,但位于不同的 URL 路径上。

与这一更大的活动集群相关的诱饵 PDF 文件提到了 2021 年春季与印度相关的组织和事件。一些诱饵文件或诱饵更通用,提及获得 COVID-19 疫苗,而其他则更有针对性以能源部门为例。

组件 2:激活 HTA 文件:CactusTorch 和 preBotHta

在感染的下一阶段,检索到的第一个 HTA 文件包含基于 GitHub 项目CactusTorch 的JavaScript 代码。该项目旨在将 32 位 shellcode 注入正在运行的进程中,以帮助启动名为preBotHta.pdb的 .NET 程序,该角色自 2019 年以来一直在使用。

preBotHta 文件的这个 2021 变体有两个显着特征:首先,它完全在内存中运行,其次,如果主机运行,它包含更改 ReverseRat 位置的逻辑某种杀毒产品。

如果 preBotHta 文件检测到某个 AV 产品,例如卡巴斯基,则将 ReverseRat 放在 MyMusic 路径中;否则,它将文件放在启动文件夹中。当 ReverseRat 在 2021 年 1 月被保存到文件系统时,它显示了名称 tasksmgr.exe;当年晚些时候,他们将其重命名为 officetool.exe。两次迭代都使用了 Svchostt.exe 的内部文件描述名称。

ReverseRat

preBotHta 采取的最后一个动作是开始执行 ReverseRat。该代理首先枚举受感染的设备并通过 Windows Management Instrumentation (WMI) 获取以下组件:

- MAC地址

- 设备上的物理内存转换为 Mbs

- 处理器信息

- 最大时钟速度转换为 Ghz

- 数据宽度转换为位

- 名称(如英特尔®酷睿™ i7-8569U CPU @ 2.80GHz的)

- 制造商(例如 GenuineIntel)

它还使用 .NET 框架来获得以下内容:

- 计算机名称

- 操作系统

- 公共 IP 地址(通过检查 http://checkip.dyndns.org/)

然后代理使用密钥对这些数据进行 RC4 加密,并将其发送到 C2 节点。当我们反编译 .NET 代码时,我们发现代理具有预构建的函数,可以根据接收到的正确参数运行以下任何命令。

| 参数 | 命令 |

| 0 | 下载exe可执行文件 |

| 1 | 下载文件 |

| 2 | 上传文件至C2 |

| 3 | 运行并启动一个进程 |

| 4 | 删除文件夹或文件 |

| 5 | 重命名目录或文件 |

| 6 | 创建目录 |

| 7 | 列出当前目录或文件中,并获取文件的长度和最后修改日期等信息 |

| 8 | 获取正在运行的进程及其私有内存大小的列表 |

| 9 | 杀死指定的进程 |

| 10 | 复制剪贴板的内容 |

| 11 | 剪贴板组 |

| 12 | 截图 |

| 13 | Shell可执行文件-从隐藏的cmd.exe窗口运行命令 |

| 14 | 关闭会话 |

基于其他功能,例如设计用于下载可执行文件的功能,以及将字符串转换为十六进制的其他包含功能,我们怀疑有后续模块可以提供附加功能。

我们评估 ReverseRat 是内部开发的,样本中的工件显示了 PDB 路径,该路径显示了该项目的内部名称,并且该项目的开发人员使用了屏幕名称 Zombie。PDB 路径通常引用 actor 机器上源代码文件的原始路径。此文件可能是由组织的其他成员(例如此元数据中指示的用户 Neil)导入和编译的。

c:\Users\Zombie\Desktop\ReverseRat client\ReverseRat\ReverseRat\obj\Release\svchostt.pdb

c:\Users\Neil\Desktop\inform\c\ReverseRat\ReverseRat\obj\Debug\ReverseRat.pdb值得注意的是,删除 ReverseRat 的 CactusTorch HTA 文件包含对 JavaScript 函数的修改,该函数在长达 720 万秒(2,000 小时)后关闭受感染的机器。此脚本的先前迭代仅允许计算机休眠 900,000 秒(约 102 小时)。目前尚不清楚是什么导致黑客更改此时间设置。

shell = new ActiveXObject(‘WScript.Shell’);WScript.Sleep(7200000);var exec = shell.Exec(‘cmd.exe /k shutdown /r /t 0’);exec.StdIn.Close();组件 3:AllaKore 组件

在第三个组件中,第二个 HTA 文件是从托管 ZIP 和第一个 HTA 文件的同一个受感染域中检索到的。第二个 HTA 文件包含用于修改注册表项、加载程序和 AllaKore 的编码命令。解码后,HTA 文件显示了AllaKore 远程代理的一个版本,可能会提供另一种途径来维持对受感染网络的访问。该活动的一个相当奇怪的特征是 ReverseRat 与 AllaKore 的并行部署。

重启后,actor 通过修改 Run 注册表项来旁加载 actor 删除的文件,从而在目标机器的当前用户帐户上保持持久性。

修改运行注册表项的命令:

REG ADD “HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Run” /V “WinLogs” /t REG_SZ /F /D “C:\ProgramData\WinLogs\credwiz.exe”黑客将 DUser.dll 与合法的 Windows 应用程序 credwiz.exe 一起加载,该文件传统上用于备份和恢复凭据。DUser.dll 充当加载程序,在其文件 winidr.exe [注意文件名中的拼写错误] 上生成 CreateProcess 函数,并运行等待循环,直到 AllaKore 示例终止。

对于防御者来说幸运的是,这个代理似乎没有任何加密,它可以通过基于网络的监控来检测。当我们在沙箱中运行示例时,我们观察到 HTTP 通信中的一些字符串,例如“MAINSOCKET”。

与先前报告和不同代理的联系

一旦我们确定了上面详述的感染链,我们就将该活动的 TTP 与去年称为Operation SideCopy的先前活动相关联。我们观察到相同的感染过程——使用快捷方式文件检索受感染域上的恶意 HTA 文件,然后生成 .NET 代理。在这种情况下,我们还观察到新旧样本之间的元数据重叠。值得注意的是,我们甚至发现与 2019 年的一篇博文中描述的 TTP 重叠,该博文描述了威胁行为者使用credwiz.exe侧加载 AllaKore 代理. 由于该参与者多年来一直致力于定制开源框架,因此我们观察到他们环境中的细微差别,例如链接其他定制开源功能的 PDB 字符串,包括 Bladabindi 代理(基于著名的木马njRAT)。您可以在下面的两个提取的 PDB 路径中看到相似性。第一行是内部称为 Svchostt 的 ReverseRat 代理,第二行是内部称为服务器的 njRAT 样本:

C:\Users\be\AppData\Local\Temporary Projects\svchostt\obj\x86\Release\svchostt.pdb

C:\Users\be\AppData\Local\Temporary Projects\server\obj\x86\Release\server.pdb虽然 njRAT 是一个众所周知且有文档记载的代理,但它表明,与许多其他威胁参与者一样,该威胁参与者可能更喜欢使用公开可用的代理而不是自定义构建。

Black Lotus Labs 遥测和分析

遥测——受害者

一旦我们策划了与该威胁行为者相关的指标列表,我们就会通过我们的内部数据库运行先前报告[1] 中的这些指标和其他指标。Black Lotus Labs 的全球知名度表明,与该威胁行为者相关的活动非常有针对性。少数实体表现出与已识别节点的双向通信。

大多数表现出被入侵的迹象的组织在印度,少数在阿富汗。可能受到损害的受害者与政府和电力公司的垂直行业保持一致。我们要强调的一点是,我们发现的代理是为传统上在 IT 网络上找到的基于 Windows 的机器设计的;到目前为止,我们还无法将任何恶意软件样本与这个专门设计用于与 OT 系统相关的系统的活动集群相关联。

部分受害者包括:

- 外国政府组织

- 输电机构

- 一个发电和输电组织

我们不认为此列表包含他们的全部操作,因为一些潜在受害者与动态 IP 地址相关联,因此很难将这些 IP 地址与单个组织相关联。

遥测 – 黑客

Black Lotus Labs 和 MalBeacon 都能够独立得出结论,该黑客的 C2 操作位于巴基斯坦之外。MalBeacon 确定了攻击者源 IP,103.255.7.33,这是分配给巴基斯坦移动数据运营商 CMPak Limited 的 IP。

另外,根据 Black Lotus Labs 分析和全球可见性,我们确定 ReverseRat C2 节点由至少两个巴基斯坦 IP 控制:端口 8088 上的 203.175.72.105 和 115.186.189.6。尤其是 182.188 .181.224 短暂地用作位于 167.86.97.221 的此操作的后端节点。

后端和源范围 IP:

175.72.105

186.189.6

255.7.33

188.181.224

分析

Black Lotus Labs 从与此感染媒介相关的文件中识别出以下网络指标:

97.142.96

68.104.126

86.75.119

249.40.68

91.65.100

68.108.22

基于内部网络遥测分析、被动 DNS 记录和相关样本的开源恶意软件存储库,Black Lotus Labs 发现了 IP 和域,我们也可以对这个参与者有中等高度的信心。

额外的 C2

207.180.230.63

164.68.108.153

167.86.97.221

certindia.ignorelist.com

defencecyberorg.myddns.me

certindia.chickenkiller.com

coronavirusupdate.ddnsking.com

结论

尽管迄今为止,该威胁行为者的目标仍停留在南亚和中亚地区,但事实证明,它们可以有效地访问感兴趣的网络。尽管之前依赖于 AllaKore 等开源框架,但通过开发 Svchostt 代理和 ReverseRat 项目的其他组件,该攻击者能够保持有效并扩展其功能。我们评估认为,随着攻击者继续开发这些功能、利用受损域并改进这些多步骤感染过程,它将对这些地区内外的组织构成真正的威胁。虽然这个黑客不像最熟练的国家赞助的演员那么老练,但应该持续监控。

为了打击这一特定活动,黑莲花实验室在 Lumen 全球 IP 网络中对参与者基础设施进行了空路由,并通知了受影响的组织。Black Lotus Labs 继续关注该威胁组以检测和破坏类似的危害,我们鼓励其他组织在其环境中对此类活动和类似活动发出警报。

有关其他 IOC,例如与此活动相关的文件哈希以及该威胁参与者的更大活动集群,请访问我们的 GitHub 页面:github.com/blacklotuslabs/IOCs/blob/main/Reverserat_iocs.csv

| 侵害指标 | 文件名 | 类型[后缀] | 第一次在VisualTotal看到的时间 |

| b74e20c912e5c1529ec73bcd89776d4f81e56663edcfaccc82ecac50e34d5284 | EngrCorpsPolicy.zip | Zip | 5/31/2021 |

| bf31145ea7ae06bce7bf53edcfe548fea4047055a6c9c6aba143dc1ef64ad504 | vaccination.zip | Zip | 5/10/2021 |

| de6d22103f4d655614d5c8cb7fa6350486edc08a80da48b20a3c83ec45bb7aba | Image__7563.jpg.lnk | Microsoft Shortcut | 1/14/2021 |

| hxxps://minervacollege.co.in/fonts/plugins/mrt/Image-7563/css2 | css2.hta | Compromised Domain | 3/19/2019 |

| 8a10797ac7f84d09cfb4cb3a6a1e75473dc81dab757c0000036a861575216e5c | DATE-OD-NEXT-INCREMENT-ON-UP-GRADATION-OF-PAY-ON-01-JAN-AND-01-JUL.pdf.lnk | Microsoft Shortcut | 4/2/2021 |

| hxxps://londonkids.in/echoolz/assets/css/front/hwo/DATE-OF-NEXT-INCREMENT-ON-UP-GRADATION-OF-PAY-ON-01-JAN-AND-01-JUL/css | css.hta | URL | 4/2/2021 |

| 54759951089f44a3918e164b8bf29c8f388cfd41f9930f81b8103852947fed93 | Call-for-Proposal-DGSP-COAS-Chair-Excellance.pdf.lnk | Microsoft Shortcut | 4/16/2021 |

| hxxps://iiieyehealth.com/fonts/times/files/Call-for-Proposal-DGSP-COAS-Chair-Excellance/css/css.hta | css.hta | URL | 4/16/2021 |

| 24469a7f1f33cdecf507824a773814b5f3190c81acaf04d06c168ccbf71b2ee8 | Covid Vaccination.pdf.lnk | Microsoft Shortcut | 5/10/2021 |

| hxxps://londonkids.in/preschool/video/Emergency_Vaccination/css/ | css.hta | URL | 5/10/2021 |

| df47ca45bdf2f910a0ebae49d29549240066f77d0abb735cf1afe41368cb0d85 | Cir-Bfg-Int-May21-Summary.docx.lnk | Microsoft Shortcut | 5/15/2021 |

| hxxps://ikiranastore.com/images/files/ist/doc/i.php | i.php | URL | 5/15/2021 |

| 7f800784b00354dd15eee129317a63bd3f7bb25622e898c873603e5b142cbb09 | Covid Vaccination On Emergency Basis for All Employees and their Familes.pdf.lnk | Microsoft Shortcut | 5/17/2021 |

| hxxp://5-135-125-106.cinfuserver.com/Emergency_Vaccination/css/ | css.hta | URL | 5/17/2021 |

| caed359105265eac5e9628548c95a898c3f8d0e427354eaa6ec3a2acb3515c83 | css3.ta | HTA | 4/3/2021 |

| b0942f024982da62053fa5c469b02ccdc2ceb16290a07bb2eae01d9a42b55452 | officetool.exe | Svchostt.exe | 4/3/2021 |

| 4ad90c52ef1ee513305a50f0247a44bdec8edb2d80c8042a4139e6e5a69a8c83 | css.hta | HTA | 1/14/2021 |

| 12a1bfe07c0615ad260c07b2810c9bb3cee2e19378a5ff98f374e2e48928de8c | css210.hta | HTA | 1/18/2021 |

| 419bc71bd6c50e531db61c11762d4e8433caef3173714bc30342b16f9fca5e2d | 7.hta | HTA | 1/18/2021 |

| d94424bc2a0f8a4f7f719d05ac72ef7d56df94c52e31b7cbc1ccbf7cb4cf0363 | css27.hta | HTA | 1/18/2021 |

| 4294b86cc73437343da28e9d5c38877a199bf05e10b1242697e0140eaf9cdc65 | 1.hta | HTA | 1/18/2021 |

| df173424d830588307eb70c50c5811cac66d8daf03f53d610cc0129ba5d30167 | 10.hta | HTA | 1/18/2021 |

| 78bb6fa38c7854e592f06177be16ebb1e621f964f3a79d532b137f06d4d314f6 | 10.hta | HTA | 1/18/2021 |

| 46e2595644f26bea7b6ad5b332ab04ee93cedb603717696ff82494f5217bdb97 | 7.hta | HTA | 1/18/2021 |

| 0f97d13cf263ca75cbcf587bb5f2c3ba981ccae7ddb94bb4bc813f6083b00e04 | Update.exe | Executable | 1/18/2021 |

| hxxp://164.68.108.22/h_ttp | URL | 1/18/2021 | |

| 660427971b04313c2ebf2410f9ba4f67c5f1d8ecc472be6c709546a12dc97f7d | course.hta | HTA | 11/11/2020 |

| c43028136118dc1aeed2d47bbb0c6822297f65c9fd411b4de19824f52dafa01f | hta.dll | Loader | 1/18/2021 |

| fd2f6e33ab19446828dc73771e2696220f4f3a03a2cd73037bae1b77db548385 | preBotHta.dll | Loader | 1/18/2021 |

| 1e488c21314be1a976218e39c90ee17902636508e6e97754152b3bb14f5af062 | Update.exe | executable | 10/2/2020 |

| hxxp://164.68.104.126/htt_p | URL | 10/2/2020 | |

| 19e680eaa52c0ad14274b04141a8e172d2ec1a01a3f429263090a990120ad9df | officetool.exe | executable | 4/18/2021 |

| hxxp://161.97.142[.]96/htt_p | URL | 4/18/2021 | |

| hxxp://164.68.108.153/h_ttp | URL | 4/11/2021 | |

| 33533dadcc92631727eaf4bfb9df640fd29aa68f6914aafe12597ef3404d0082 | winstr.exe | executable | 1/15/2021 |

| 144.91.65[.]100 | IP Address | 1/15/2021 | |

| a40a5b308253a683b706885327fd8445600451bfd410778126b309ea8bb54236 | tasksmgr.exe | executable | 1/25/2021 |

| 173.249.50[.]230 | IP Address | 1/25/2021 | |

| b0dd5fc993f7eedff8179193cf4aa505342efad2ea74aecb3754284a0995aee4 | svchostt.exe | executable | 1/26/2021 |

| 6cb62698bf337bdcad590c5ee5917afe654fe18a793cb555fd3f22a860d7011d | sever.exe | executable | 1/19/2021 |

| 5c99faa28727bdfdcbf0a14786b7059df5932bba76dd6dbf0e98636fd4c80395 | wordex.exe | executable | 5/4/2021 |

| hxxp://173.249.40.68/h_tt_p | URL | 5/4/2021 | |

| 5a4616da2511ae67e0892a043d3079977e9b57c73f2c21031284ce473f84e071 | windelo | Executable | 4/23/2021 |

| hxxp://167.86.83.29:3245 | URL | 4/23/2021 | |

| fad7d427e5904e870426d3edbd6b06da46ccf6bf885df2dc3c567b05d104ecd5 | DUser.dll | executable | 6/8/2021 |

| 827a869552d07e1b469092694c07cb436eece54f7c9d5a8f229f0d65f39504e7 | winidr.exe | executable | 6/8/2021 |

| hxxp://167.86.75.119:51742 | 6/8/2021 | ||

| 402b8f0004931ba334161bdcedd42c8e8bf4c8398a3739e0c9e6ce9e0514b581 | DUser.dll | executable | 4/28/2021 |

| cf16c7ece034eca4d6489f77d87a7100ba3b4721678bde3bf2e54a01dd4ecc51 | DUser.dll | executable | 1/26/2021 |

| d36dd9c94384c8e8f9b2229ef01dfb9fc799f0420428af8e3d04b06c324a6b59 | winidr.exe | executable | 1/23/2021 |

| 7f3ce9fd0863bf591f360e163dc7d3aee6d3810a89863fed3cbad980fef72430 | winidr.exe | executable | 5/6/2021 |

| 67c3e0e36a27f353e87583aee3749c056ee1d47850b3f112ddcf138523626727 | winidr.exe | executable | 3/30/2021 |

| hxxp://144.91.65.100:4145 | URL | 12/8/2020 | |

| hxxp://207.180.230.63/htt_p | URL | 3/4/2021 | |

| 939a1d74b0902662fd1575ad7fef8c09f8a4291674cd0c721e2d79efbdb3b584 | officetool.exe | Executable | 3/4/2021 |

| 164.68.108.153 | IP address | 4/1/2021 | |

| 167.86.97.221 | IP address | 3/4/2021 | |

| certindia.ignorelist[.]com | Domain | 1/1/2021 | |

| defencecyberorg.myddns[.]me | Domain | 1/1/2021 | |

| certindia.chickenkiller[.]com | Domain | 1/1/2021 | |

| coronavirusupdate.ddnsking[.]com | Domain | 2/1/2021 | |

| frankooxyz2.ddns.net | Domain | 1/19/2021 | |

| 161.97.142.96 | IP address | 5/21/2021 | |

| 144.91.65.100 | IP address | 12/8/2020 | |

| 203.175.72.105 | IP address | 3/14/2021 | |

| 115.186.189.6 | IP Address | 3/1/2021 | |

| 182.188.181.223 | IP Address | 3/14/2021 | |

| 103.255.7.3 | IP Address | 4/1/2021 | |

| 182.188.181.224 | IP Address | 5/1/2021 | |

| 207.180.230.63 | IP Address | 4/1/2021 |