目录导航

主要发现

- Proofpoint 识别出与典型 Emotet 威胁行为截然不同的低容量 Emotet 活动。

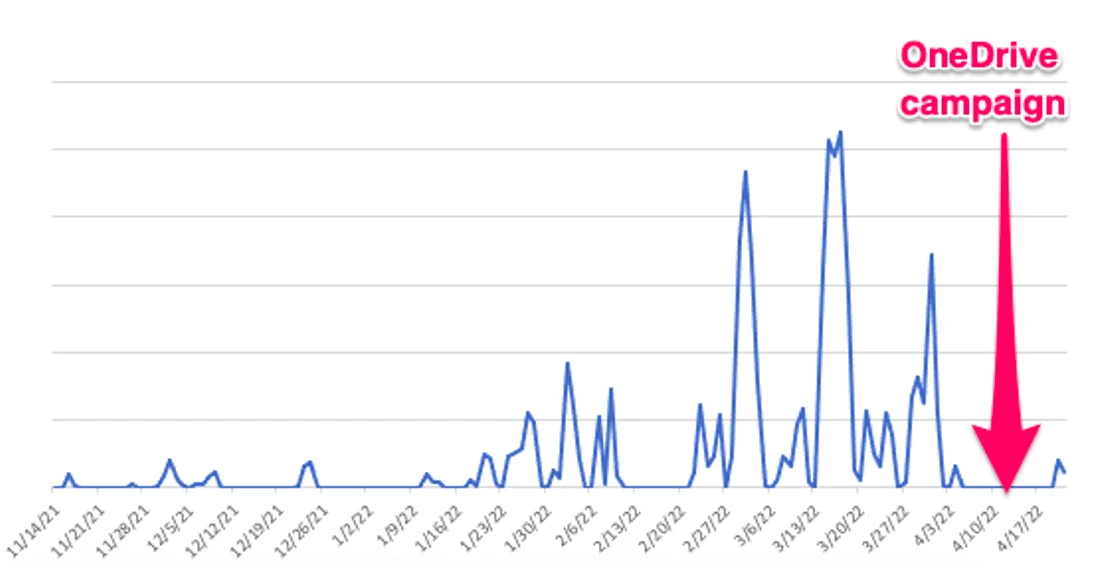

- 该活动发生在 Emotet 处于“春假”期间,而不是进行其典型的大量威胁活动.此后,威胁行为者恢复了其典型活动。

- Proofpoint 评估说,传播 Emotet 的威胁组织可能会在更广泛的活动中采用新的战术、技术和程序 (TTP) 或与广泛的活动并行部署之前,小规模地测试新的战术、技术和程序 (TTP)。

- 这些消息包含 OneDrive URL,该 URL 托管了一个 zip 存档,其中包含 XLL 文件,该文件释放 Emotet 恶意软件。

- 此活动归因于 TA542。

概述

Emotet 是一个多产的僵尸网络和特洛伊木马,它以 Windows 平台为目标来分发后续恶意软件。在 2021 年 1 月被全球执法部门破坏之前,它被认为是最多产的网络犯罪威胁之一。

2021 年 11 月,在它从威胁环境中消失 10 个月后,Proofpoint 观察到这个臭名昭著的僵尸网络重新出现,从那时起,与 Emotet 相关的组织 TA542 以数以万计的消息针对多个地理区域的数千名客户. 在某些情况下,每个活动的消息量达到一百万以上。

然而,Proofpoint 观察到的新活动与他们的典型行为不同,这表明该组织正在小规模测试新的攻击技术,然后再将它们用于更大规模的活动。或者,这些新的 TTP 可能表明 TA542 现在可能会与典型的大规模电子邮件活动并行进行更具选择性和有限的攻击。

活动详情

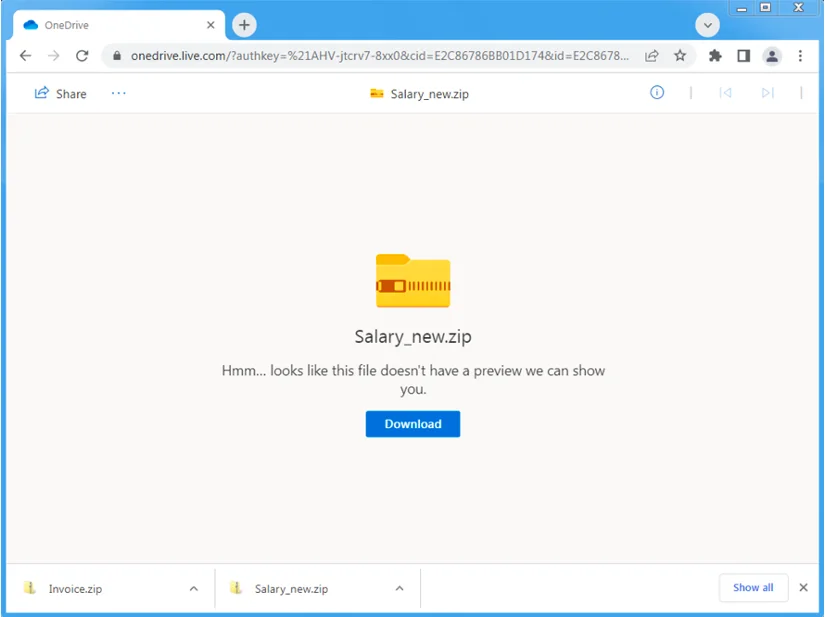

Proofpoint 检测到少量分发 Emotet 的电子邮件。发件人的电子邮件似乎受到了损害。电子邮件不是由 Emotet 垃圾邮件模块发送的。标题很简单,只有一个词,比如“薪水”。电子邮件正文仅包含 OneDrive URL,不包含其他内容。OneDrive URL 托管包含 Microsoft Excel 加载项 (XLL) 文件的 zip 文件。

zip 档案和 XLL 文件使用与电子邮件主题相同的诱饵,例如“Salary_new.zip”。这个特定的存档包含同一个 XLL 文件的四个副本,其名称如“Salary_and_bonuses-04.01.2022.xll”。XLL 文件在执行时会利用 Epoch 4 僵尸网络删除并运行 Emotet。

已识别的活动在以下方面与之前观察到的 Emotet 活动不同:

- 活动的低容量性质。通常,Emotet 会向全球许多客户分发大量电子邮件活动,最近几周的一些活动总共达到了 100 万封邮件。

- OneDrive URL 的使用。通常,Emotet 会提供链接到 Office 文件的 Microsoft Office 附件或 URL(托管在受感染的站点上)。

- 使用 XLL 文件。通常,Emotet 使用包含 VBA 或 XL4 宏的 Microsoft Excel 或 Word 文档。XLL 是一种用于 Excel 的动态链接库 (DLL) 文件,旨在增加应用程序的功能。

尽管如此,Proofpoint 分析师仍高度自信地将这一活动归因于威胁攻击者 TA542,因为自 2014 年以来,攻击者密切控制 Emotet 恶意软件,并且没有将其出租给其他攻击者。

附加上下文

Proofpoint 在 2022 年 4 月 4 日至 2022 年 4 月 19 日期间广泛的 Emotet 活动暂停(“春假”)期间观察到了这一活动。Emotet 此后恢复了大批量活动。Proofpoint 研究人员评估说,在中断期间,TA542 继续开发和测试新的攻击向量,特别是 OneDrive URL 和 XLL 文件,以准备在更广泛的范围内使用它们。或者,这些新的 TTP 可能表明 TA542 现在可能会与典型的大规模电子邮件活动并行进行更具选择性和规模有限的攻击。

此外,值得注意的是,TA542 对不依赖于启用宏的文档的新技术感兴趣,因为微软正在使威胁参与者越来越难以使用宏作为感染媒介。2 月,微软 宣布 将在 4 月开始阻止默认情况下从 Internet 获取的 Visual Basic for Application (VBA) 宏。这是在微软宣布在 2021 年 禁用 XL4 宏之后。通常,包括 TA542 在内的威胁参与者使用启用了宏的附件依靠社会工程学来说服收件人内容是值得信赖的,并且启用宏是查看它所必需的。

侵害指标 (IOC)

| 指标 | 描述 |

| https[:]//1drv[.]ms/u/s!AnTRAbuGZ8jie3V-jtcrv7-8xx0 | Example URL leading to zipped XLL |

| 2da9fa07fef0855b4144b70639be4355507612181f9889960253f61eddaa47aa | SHA256 Salary_new.zip |

| f83e9f85241d02046504d27a22bfc757ea6ff903e56de0a617c8d32d9f1f8411 | SHA256 Salary_and_bonuses-01.01.2022.xll |

| 8ee2296a2dc8f15b374e72c21475216e8d20d4e852509beb3cff9e454f4c28d1 | SHA256 Emotet Payload ezesqrmrsbhftab.lft |

转载请注明出处及链接