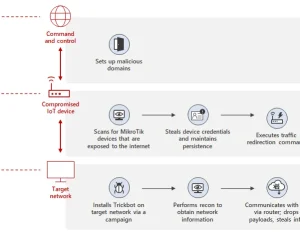

在物联网设备中发现僵尸网络Trickbot,在本博客中,我们将分享我们对上述方法的分析,并提供攻击者如何获得对 MikroTik 设备的相关访问并在 Trickbot 攻击中权限使用识别物联网设备的检查,保护物联网设备免受 Trickbot 攻击

Read more

暗网|黑客|极客|渗透测试|专注信息安全|数据泄露|隐私保护

在物联网设备中发现僵尸网络Trickbot,在本博客中,我们将分享我们对上述方法的分析,并提供攻击者如何获得对 MikroTik 设备的相关访问并在 Trickbot 攻击中权限使用识别物联网设备的检查,保护物联网设备免受 Trickbot 攻击

Read more

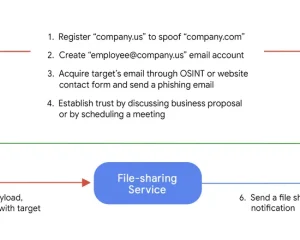

与勒索软件Conti有联系的初始访问代理分析,2021 年 9 月上旬,威胁分析小组 (TAG) 观察到一个出于经济动机的威胁攻击者,我们称之为 EXOTIC LILY,利用 Microsoft MSHTML 中的 0day ( CVE-2021-40444 )

Read more

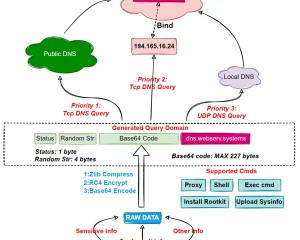

B1txor20 使用Log4j漏洞DNS隧道传播僵尸网络的Linux后门,360Netlab的蜜罐系统捕获了一个未知的ELF文件通过Log4J漏洞传播,此文件在运行时产生的网络流量引发了疑似DNS Tunnel的告警,经过分析,我们确定是一个全新的僵尸网络家族

Read more

威胁研究之恶意软件演变简史evolution of malware,从 1971 年到 2000 年初,恶意软件大多被归为恶作剧,病毒作者试图查看他们创建的东西是否有效。快进 20 多年,我们可以看到威胁格局已经从恶作剧演变为包括有利可图的网络犯罪和民族国家攻击。

Read more

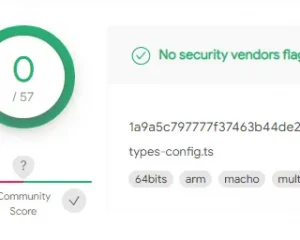

新的SysJoker后门针对Windows Linux和macOS,VirusTotal 中完全未检测到 Linux 和 Mac 版本,SysJoker 伪装成系统更新,并通过解码从托管在 Google Drive 上的文本文件中检索到的字符串来生成其 C2

Read more